- Что такое система контроля и управления доступом (СКУД)?

- Системы контроля и управления доступа

- Что такое система контроля доступа?

- Что такое система контроля доступа и зачем она нужна?

- Знаете ли вы, кто может получить доступ к документам вашей компании?

- Что такое система контроля доступа?

- Почему так важна система контроля доступа?

- Системы контроля доступа имеют решающее значение для владельцев бизнеса.

- Преимущества наличия системы контроля доступа

- Как работают системы контроля доступа?

- Как я могу внедрить систему контроля доступа в режиме реального времени для своего бизнеса?

- Почему вы должны использовать Ниру?

- Как защитить ваши документы сегодня

Что такое система контроля и управления доступом (СКУД)?

Система контроля и управления доступом (СКУД)Повышение уровня безопасности – одна из основных задач автоматизации. Это относится как к промышленным и коммерческим объектам, так и к жилым помещениям. Активное развитие происходит и в сфере СКУД: отыскиваются новые решения для комплексов, расширяется функциональность оборудования.

Что такое СКУД?СКУД– аббревиатура, которая расшифровывается как «система контроля и управления доступом». Это комплекс оборудования, главная функция которого – ограничение доступа на охраняемый объект. Элементы СКУД объединены в сеть, которая управляется с помощью специализированного программного оборудования.

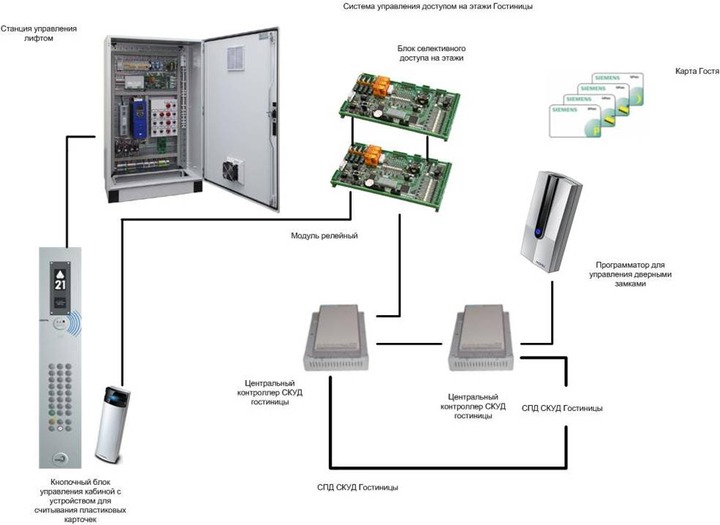

Развитие сферы управления доступом привело к увеличению возможностей СКУД. Комплексы устанавливаются на промышленных предприятиях, в бизнес-центрах и офисах компаний, отелях, гипермаркетах.

Для чего нужна СКУД?Комплекс оборудования для управления доступом в сочетании с ПО способен решать следующие задачи:

- защита информации, составляющей государственную или коммерческую тайну;

- сохранность активов и материальных ценностей;

- контроль проникновения на охраняемую территорию лиц, цель которых нарушение нормальной работы организации путем саботажа или промышленный шпионаж;

- отслеживание количества людей, одновременно находящихся в помещении;

- учет рабочего времени персонала и фиксация опозданий, досрочных уходов с работы, прогулов, переработок;

- организация пропускного режима, запрет доступа на охраняемую территорию посторонних лиц;

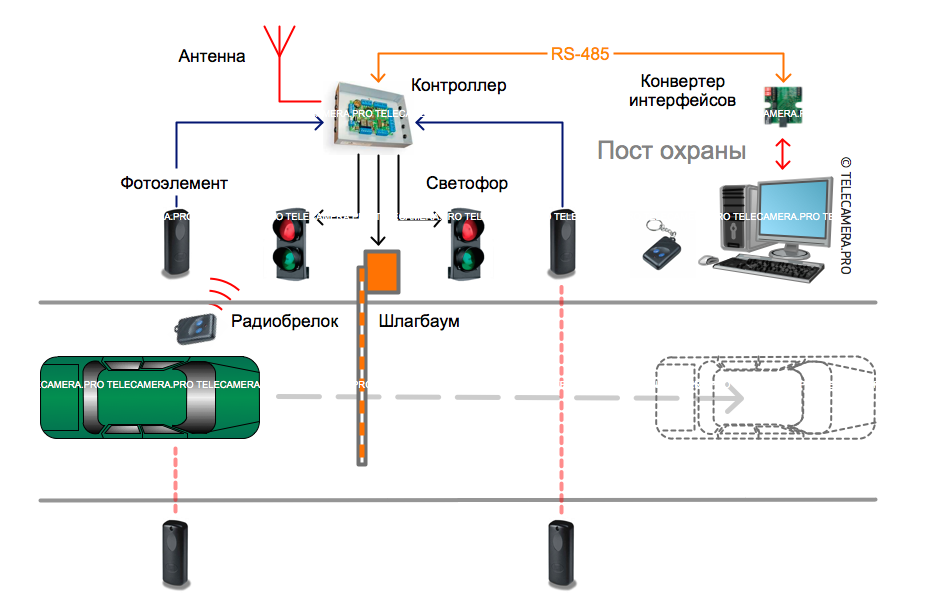

- учет транспортных средств, которые въезжают на территорию объекта и выезжают с нее.

Разновидности СКУД

Комплексы устройств для управления доступом подразделяются на три группы, которые различаются по автономности, комплектации и принципу работы.

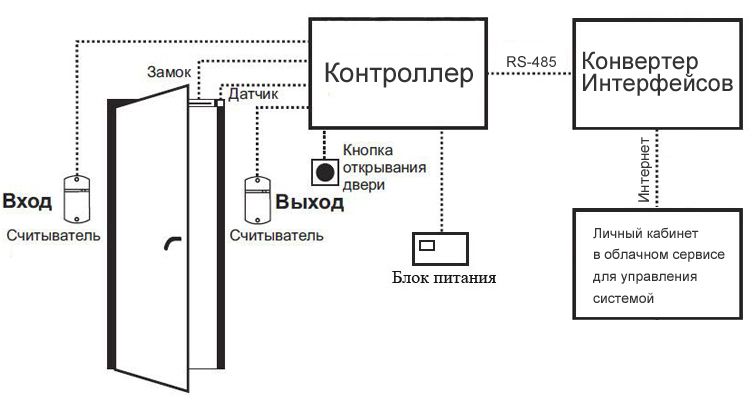

- Автономные СКУД – устанавливаются в коммерческих помещениях, выполняют функцию дверных замков. Доступ разрешается при наличии карты с кодом, внесенным в программу. Если шифр карты совпадает с занесенным в ПО, дверь отпирается. Такие СКУД имеют минимальный набор функций и не нуждаются в подключении к компьютеру.

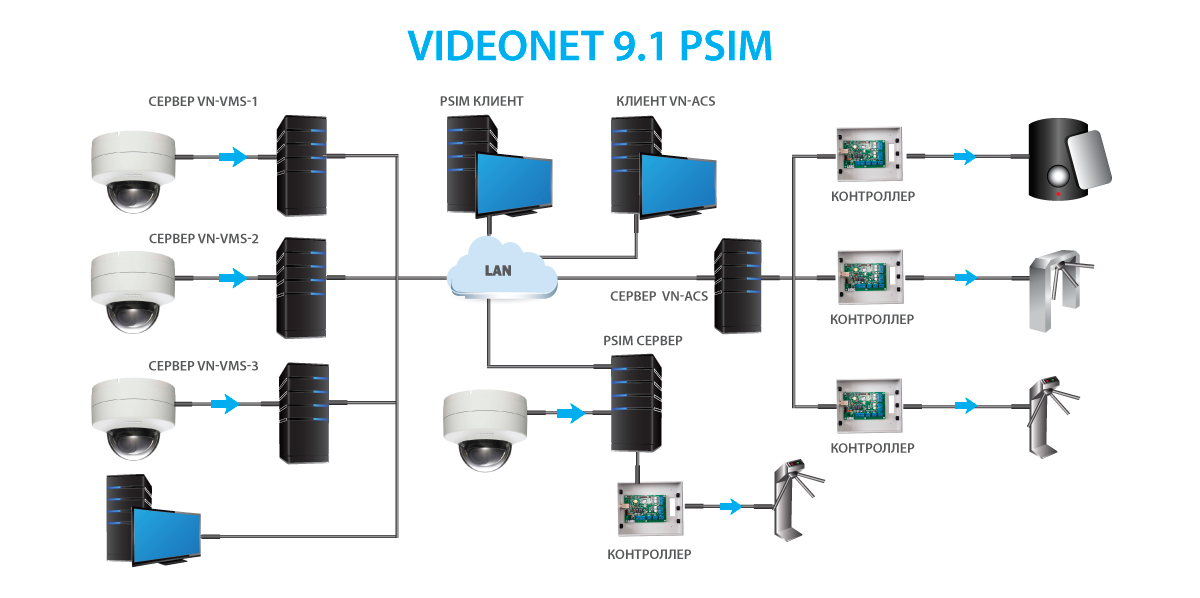

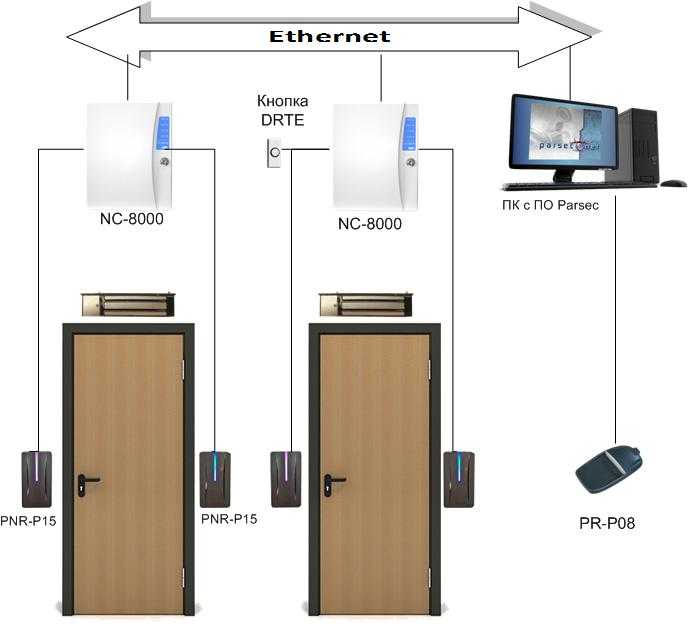

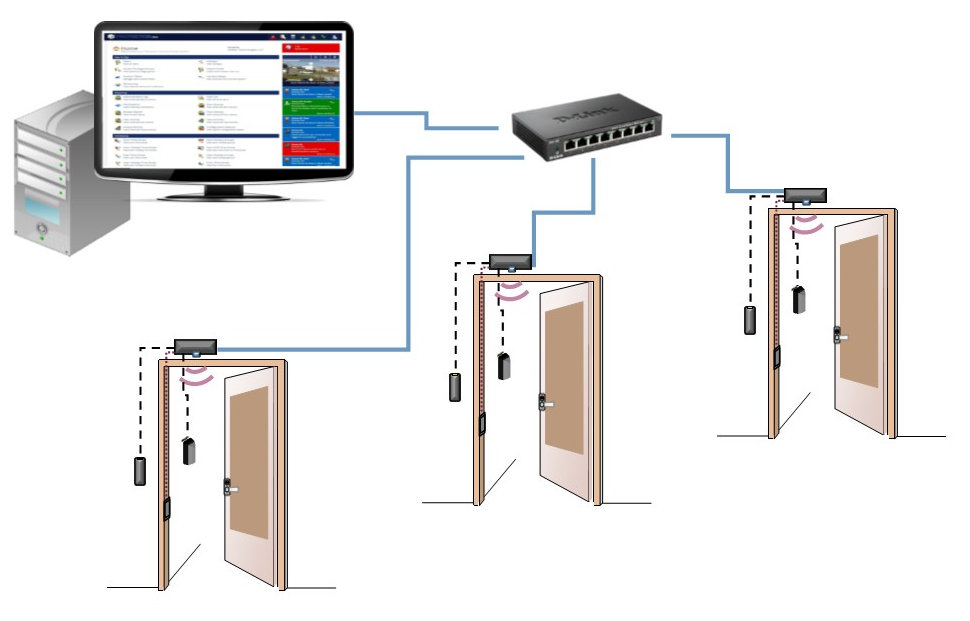

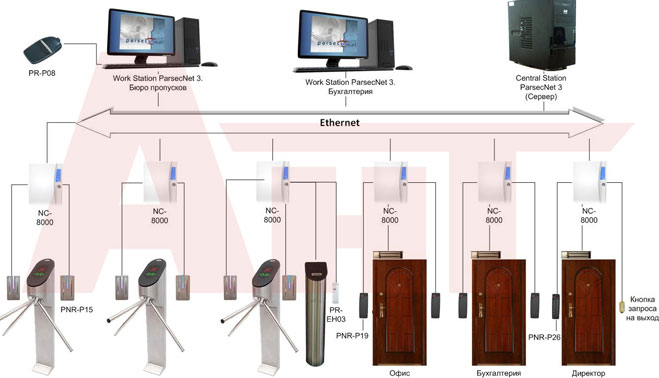

- Сетевые комплексы – имеют большую функциональность, чем автономные СКУД. Они подключены к ПК, а управление происходит дистанционно. К их возможностям относятся настройка доступа на объект по временному графику, учет рабочего времени сотрудников, интеграция с камерами видеонаблюдения, охранным оборудованием и пожарной сигнализацией.

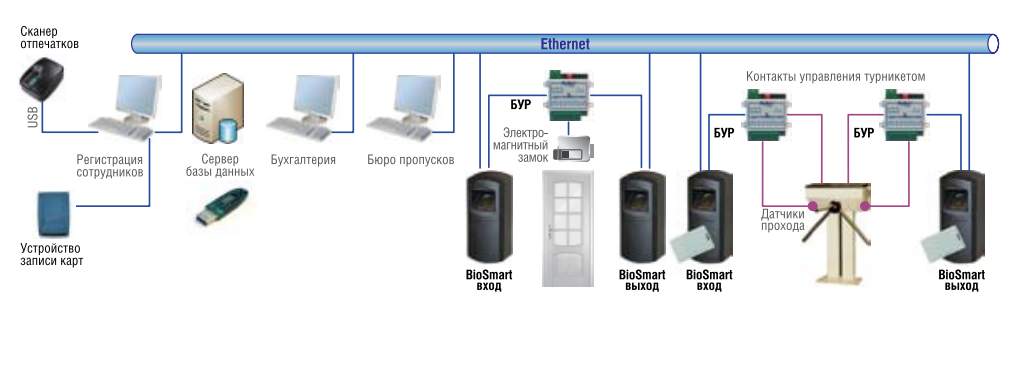

- Биометрические. Эти СКУД отличаются индивидуальной направленностью и работают с уникальными особенностями сотрудников – отпечаток пальца, рисунок радужной оболочки глаза.

Биометрический принцип распознавания повышает уровень безопасности, на 95 % снижает вероятность ошибок, предоставляя информацию по каждому работнику. Такие СКУД, помимо выполнения основных функций, учитывают также время перерывов, отпусков и командировок, ведут журнал посещений.

Биометрический принцип распознавания повышает уровень безопасности, на 95 % снижает вероятность ошибок, предоставляя информацию по каждому работнику. Такие СКУД, помимо выполнения основных функций, учитывают также время перерывов, отпусков и командировок, ведут журнал посещений.

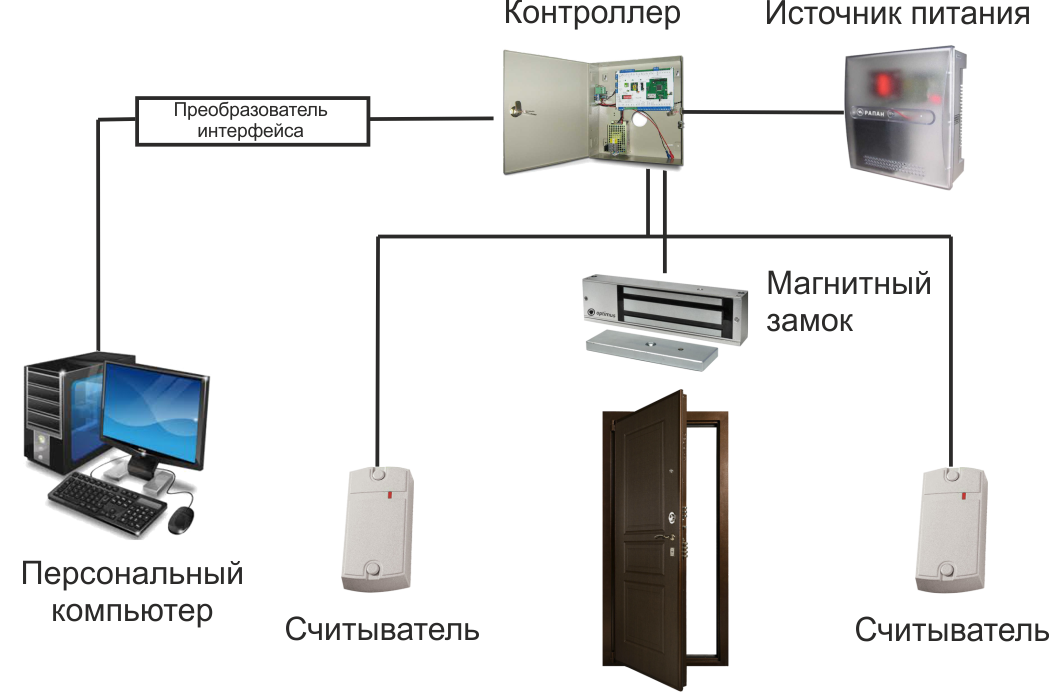

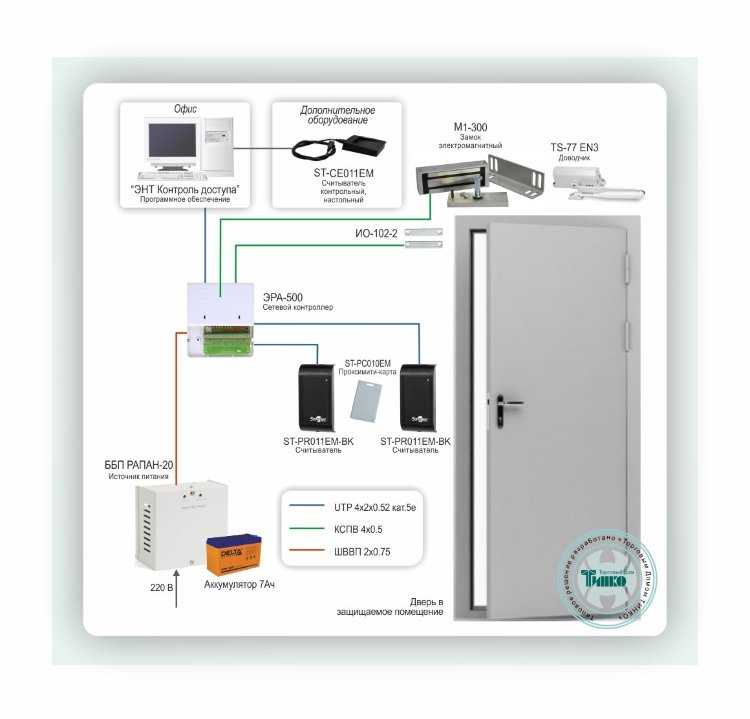

Система включает в себя ряд составляющих, каждая из которых выполняет свою задачу. Автоматизированный комплекс контроля доступа состоит из таких компонентов, как:

- датчики, идентифицирующие условия и события;

- механизмы исполнения;

- устройство, задающее алгоритм, – контроллер или персональный компьютер.

Помимо обязательных элементов, в СКУД входят дополнительные, которые расширяют функциональность комплекса.

Идентификаторы, считывающие устройстваИдентификация пользователя входит в перечень первоочередных задач комплекса контроля доступа и необходима для предоставления человеку прав или применения ограничений. Для считки, расшифровки и передачи информации в СКУД используют специальные датчики, которые подразделяются на два типа:

Для считки, расшифровки и передачи информации в СКУД используют специальные датчики, которые подразделяются на два типа:

- Считыватели электронных кодов.

- Сканеры биометрии.

Эти элементы СКУД нужны для считки кода с носителя информации и передачи на аппаратный идентификатор. Устройства бывают следующих видов: оптические, магнитные, контактные, бесконтактные, считыватели виртуальной информации или PIN-кодов.

ОптическиеУстройства нужны для обработки информации, записанной на жесткий носитель – пропуск или идентификационную карточку.

Достоинства оптических считывателей СКУД:

- простая выдача кодов идентификации;

- высокая степень защиты;

- трудность подделки: оригинальную штриховую комбинацию тяжело воспроизвести, не располагая специальным оборудованием и исходным программным пакетом.

Недостатком оптических считывателей СКУД можно считать относительно высокую стоимость аппаратов, способных безошибочно распознавать символьные ID-шифры.

Еще 3 года назад идентификация кодов, записанных на магнитные носители, была наиболее распространенным способом распознавания, использовавшимся комплексами контроля и управления доступом.

Преимущества магнитных считывателей СКУД:

- быстрое изготовление карт и простое нанесение на них закодированной информации;

- хорошая защищенность;

- низкая стоимость считывающих устройств.

Массовое производство чистых магнитных карточек, устройств записи и считывания информации привело к тому, что этот способ перестал отвечать действующим требованиям безопасности. Сегодня магнитные считыватели утратили былую популярность в сфере контроля доступа и постепенно вытесняются более передовыми технологиями.

КонтактныеВ основе этой технологии лежит считывание информации, записанной в память транспондера (RFID-метки). Для передачи ее в контроллер СКУД чип должен быть подсоединен к контактам датчика.

Плюсы контактных устройств считывания для СКУД:

- большой объем памяти чипа для записи информации;

- высокая надежность микрочипов;

- удобство применения – метки размещают на различных носителях.

Минус такого считывателя – постепенное изнашивание контактов, которое ограничивает эксплуатационный ресурс ID-карточек.

БесконтактныеСчитыватели этого типа работают по тому же принципу, что и контактные. Разница в том, что для передачи записанной на носителе информации физическое подключение устройства к контактам не требуется. Бесконтактные считыватели очень широко распространены в СКУД. Они подходят для работы с программируемыми картами proximity.

Достоинства бесконтактных считывателей:

- относительно простое устройство и доступность аппаратов для распознавания сигналов транспондера;

- неограниченный срок службы;

- размещение меток на носителях разных видов.

У этой технологии есть только один недостаток. Появление оборудования, способного работать с RFID-метками, в свободной продаже привело к частичной компрометации: умельцы делают дубликаты носителей за 5–7 минут. Но отказываться от применения бесконтактных устройств в СКУД разработчики не планируют, борясь с проблемой расширением ассортимента RFID-меток.

Появление оборудования, способного работать с RFID-метками, в свободной продаже привело к частичной компрометации: умельцы делают дубликаты носителей за 5–7 минут. Но отказываться от применения бесконтактных устройств в СКУД разработчики не планируют, борясь с проблемой расширением ассортимента RFID-меток.

Включение таких устройств в состав комплекса СКУД делает распознавание многоуровневым, повышая уровень безопасности. Решение о допуске принимается на основе двух факторов: информации, записанной на носитель, и цифрового кода, который вводит пользователь.

Минус такого подхода – привязка к аппарату пользователя. Для защиты информации от дистанционного перехвата во время передачи нужно принимать специальные меры.

Считыватели PIN-кодовЭти устройства не нуждаются в идентификаторах, поскольку принимают решение о допуске на основании кода, который пользователь вводит вручную с помощью клавиш на аппарате.

Традиционный способ защиты отличается надежностью. Аппаратные средства идентификации в случае кражи компрометируются, становясь доступными посторонним людям. PIN-код же лишен такого недостатка.

Биометрические сканерыИнновационные технологии постепенно вытесняют аппаратные идентификаторы, обеспечивая распознавание пользователей по биометрической информации:

- папиллярный узор на пальце руки;

- рисунок кровеносных сосудов на запястье или наружной стороне кисти;

- геометрические параметры формы лица;

- радужка глаза.

В состав биометрических сканеров включают программные комплексы, которые преобразуют мультимедийную информацию, переводя ее в цифровой код. Стоимость оборудования из-за этого повышается, но зато распознавание будет достоверным и защищенным, оправдывая использование устройств.

Использование в СКУД алгоритмов распознавания по биометрии требует надежной защиты персональной информации. В базе оборудования хранят исключительно цифровые коды, по которым нельзя восстановить параметры личности.

Кроме идентификаторов и считывающих устройств, в комплект СКУД входят и датчики для разграничения внутреннего доступа, контроля перемещений по территории объекта и решения других задач:

- расположенные внутри помещений кнопки для подачи команд на открытие дверей;

- датчики открывания – герконы, контактные переключатели;

- ИК-датчики для обнаружения присутствия, движения;

- датчики освещенности, влажности, температуры и другие преобразователи, показания которых важны для корректирования кодов и более достоверной идентификации.

Для контроля обстановки на объекте и распознавания пользователей операторами в состав СКУД включают камеры внутреннего наблюдения, способные вести фото- и видеосъемку.

Исполнительные механизмыДля решения задач, стоящих перед системами контроля доступа, в их составе должны быть исполнительные механизмы, которые еще называют преграждающими. В их число входят:

В их число входят:

- запирающие устройства с электроприводом – замки, защелки;

- турникеты;

- двери с функцией автоматического открытия и закрытия;

- ворота с управляемыми створками, барьеры, шлагбаумы.

Исполнительные механизмы СКУД предназначены для блокировки доступа или его предоставления при условии прохождения пользователем идентификации.

Вместе с преграждающими устройствами СКУД или отдельно от них подключают:

- приводы видеокамер;

- устройства сигнализации и оповещения;

- записывающую аппаратуру.

Контроллер или управляющий комплекс – это «мозг» СКУД, который выполняет следующие задачи:

- прием сигналов от датчиков и считывающих устройств;

- определение срабатывания триггеров, проверка условий;

- формирование ответов на события с помощью алгоритмов или выборки из информационной базы;

- отправка управляющих сигналов на исполнительные механизмы.

Конструкция, расположение и работоспособность контроллеров систем управления доступом должны соответствовать предъявляемым требованиям:

- Отсутствие сбоев в работе даже при отключении электричества и других чрезвычайных ситуациях. Для этого СКУД оборудуются автономными источниками питания, контроллеры находятся внутри защищенных корпусов и монтируются в помещениях, хорошо защищенных от воздействия внешних факторов.

- Ограничение доступа. Пользователи, не обладающие правами администратора, не могут работать с аппаратурой и программными пакетами и находиться в помещениях, где расположено оборудование.

- Информационная безопасность, включающая защиту от хакерских взломов и устойчивость рабочих алгоритмов.

- Надежность хранения информации. Накопители этих систем обычно предусматривают многократное резервирование.

Оборудование контроля доступа обеспечивает надежность идентификации по двум направлениям:

- невозможность дискредитации носителей и использования информации посторонними людьми;

- увеличение точности распознавания человека.

Дискредитацию носителей предотвращают следующими способами:

- создание сложных и длинных кодов идентификации;

- повышение надежности алгоритмов шифрования, снижение вероятности взлома при передаче информации;

- многоуровневая идентификация, сочетающая распознавание аппаратной информации с вводом PIN-кода;

- безопасные каналы передачи, обменные протоколы.

Какие СКУД подходят для офисов?

Подбирая систему контроля и управления доступом для офисных помещений, нужно учитывать масштабы организации. В крупных компаниях оборудование помогает поддерживать дисциплину и учитывать рабочее время каждого работника.

Оптимальное решение для таких фирм и предприятий – внедрение биометрических систем, в которых каждый сотрудник имеет свой индивидуальный код, автоматически определяющий степень его допуска и позволяющий безошибочно контролировать соблюдение рабочего графика.

Автономные системы рекомендуется применять в бизнес-центрах, где могут располагаться офисы различных организаций.

СКУД для частных домов и квартирЖилища не нуждаются в столь разветвленном и многофункциональном комплексе контроля доступа, которым оснащаются предприятия. Однако основные возможности СКУД пригодятся и владельцам коттеджей, а также квартир.

Набор оборудования СКУД для дома предусматривает:

- дополнительные электронные запорные устройства, ключи которых имеют соответствующую аппаратную начинку;

- интеграцию с камерами видеонаблюдения, сигнализацией, охранным комплексом, устройством пожарного оповещения;

- видеосвязь или голосовой контакт с посетителями по домофону;

- ограничение доступа в отдельные помещения и зоны, где хранятся, например, сейфы с оружием или драгоценности.

Как и офисные комплексы, СКУД для частного жилья создаются на базе средств автоматизации, которые могут быть как стандартными, так и специфическими. Использование современных устройств позволяет поддерживать безопасность объектов на высоком уровне.

Использование современных устройств позволяет поддерживать безопасность объектов на высоком уровне.

Компания «DELTA системы безопасности» предлагает свои услуги по монтажу и обслуживанию СКУД в Москве и других регионах России. С помощью профессионального оборудования для автоматизации вы сможете наладить пропускной режим, контролировать доступ персонала в служебные помещения, учитывать рабочее время сотрудников, а также выполнять ряд других задач.

Установкой и пусконаладочными работами занимаются эксперты DELTA. В решении вопросов, возникающих при эксплуатации оборудования, помогут специалисты поддержки, работающие в круглосуточном режиме.

Системы контроля и управления доступа

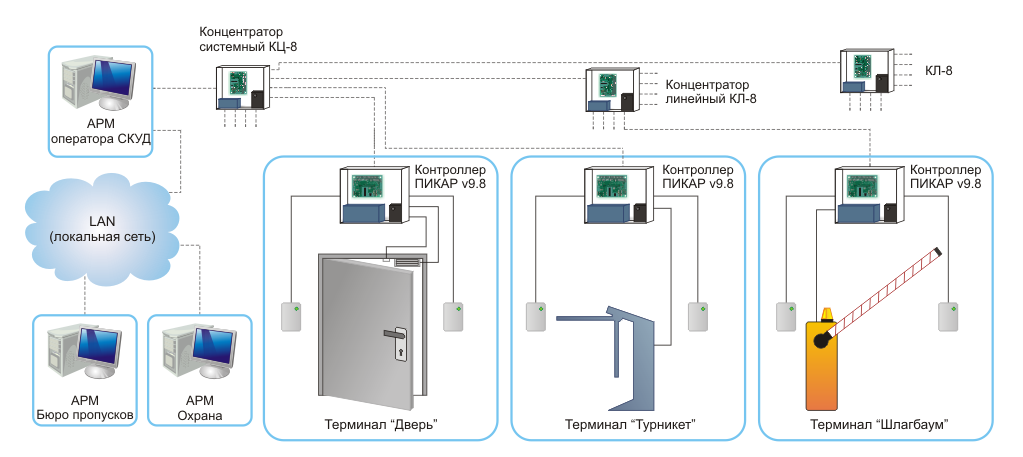

Система контроля и управления доступом (СКУД) – это автоматическая система, управляющая доступом сотрудников на территорию объекта. При этом системой может контролироваться доступ автотранспорта и разграничиваться доступ к определённым помещениям на территории объекта для различных сотрудников. Второстепенная, но очень важная функция СКУД заключается в получении данных по соблюдению сотрудниками рабочего времени.

Второстепенная, но очень важная функция СКУД заключается в получении данных по соблюдению сотрудниками рабочего времени.

Основные функции систем контроля и управления доступом:

- необходимое ограничение в доступе людей и автотранспорта на территорию объекта;

- необходимое ограничение в доступе сотрудников и посетителей в офисные помещения объекта;

- контроль и регистрацию в архив Сервера СКУД факта и времени въезда и выезда автотранспорта на территорию объекта;

- контроль и регистрацию в архив Сервера СКУД факта и времени входа и выхода людей на территорию объекта, в здания и помещения, входные двери которых оборудованы считывателями Prox-карт;

- быстрый анализ архивных данных и составление отчетов о факте, времени въезда и выезда, а также времени нахождения автотранспорта на территории объекта;

- быстрый анализ архивных данных и составление отчетов о факте, времени прохода через любую дверь, оборудованную СКУД, времени прихода и ухода, а также времени нахождения людей на территории объекта, в здании или в помещении;

- создание и оперативное изменение базы данных сотрудников и автотранспорта, уровней и времени их доступа;

- управление временными ограничениями прохода людей и проезда автотранспорта через точки прохода в течение суток, недели, месяца, в праздничные и выходные дни;

- оперативное управление точками прохода: блокирование, разблокирование дверей, шлагбаумов;

- обеспечение дистанционного управления исполнительными устройствами;

- обеспечение интеграции с системами охранно-пожарной сигнализации и цифрового видеонаблюдения.

При выборе СКУД необходимо задаться следующими вопросами:

- Какие помещения должны быть оборудованы СКУД?

- Нужно ли устанавливать считыватели на вход (на выход работает кнопка выхода)?

- Какие используются средства для прохода (TOUCH-MEMORY,PROXIMITI-карты, кодовая панель и т.д.)?

- Где устанавливается шлюз, и в каком виде?

- Нужно ли бюро пропусков?

- Нужна ли шлагбаумная система?

- Должна ли быть объединена система управления доступа с ОПС и СТВ?

- Требования, предъявляемые к аппаратуре обработки информации?

- Нужен ли вывод информации на компьютер?

- Сколько времени должна работать система СКД на аварийном электропитании?

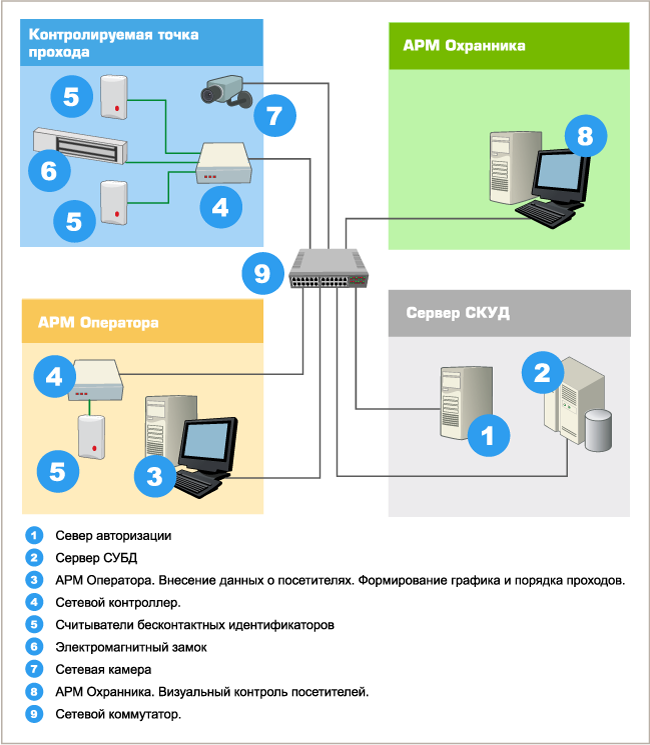

В состав СКУД входят:

- исполнительные устройства – ворота, турникеты, шлагбаумы, электромеханические и электромагнитные замки

- считывающие устройства – считыватели бесконтактных карт, считыватели магнитных карт, биометрические считыватели

- контролеры СКУД – пожалуй, это основной элемент системы; задачи контроллера: идентифицировать пользователя, помнить права доступа пользователей, текущие режимы работы системы, управлять исполнительными устройствами, фиксировать и запоминать все происходящие события (предъявления карт, проходы, тревожные события.

..), осуществлять связь с компьютером и с другими контроллерами СКУД, взаимодействовать с другими подсистемами Системы безопасности (видеонаблюдение, ОПС)

..), осуществлять связь с компьютером и с другими контроллерами СКУД, взаимодействовать с другими подсистемами Системы безопасности (видеонаблюдение, ОПС)

Электронные проходные содержат в себе все три перечисленных компонента – в корпус турникета уже заводом-изготовителем встраиваются и контроллер доступа, и считыватели бесконтактных карт.

- идентификаторы – это может быть бесконтактная (Proximity) или магнитная карта доступа, личный физический признак (отпечатки пальцев и ладони, изображение радужной оболочки глаза…) по которому система может определить пользователя

- программное обеспечение – позволяет осуществлять централизованное управление контролерами СКУД, формировать правила работы СКД, получать необходимые отчёты (как пример, на основе данных о проходах формировать

Карты Proximity (бесконтактные, радиочастотные) — содержат в своей конструкции антенну и чип, содержащий уникальный идентификационный номер. Принцип их действия следующий: как только карта оказывается в зоне электромагнитного поля, генерируемого считывателем, то ее чип получает необходимую энергию и пересылает свой идентификационный номер считывателю посредством особого электромагнитного импульса. Такие карты не требуют касания считывателя в каком-то определенном месте, достаточно лишь поместить ее в зону влияния считывателя.

Принцип их действия следующий: как только карта оказывается в зоне электромагнитного поля, генерируемого считывателем, то ее чип получает необходимую энергию и пересылает свой идентификационный номер считывателю посредством особого электромагнитного импульса. Такие карты не требуют касания считывателя в каком-то определенном месте, достаточно лишь поместить ее в зону влияния считывателя.

Магнитные карты — на них нанесена визуально видимая магнитная полоса темного цвета. Для взаимодействия таких карт со считывателем необходимо провести ими через специальную прорезь считывателя.

Карты Виганда — названы в честь ученого-исследователя Джона Виганда, открывшего в 1975 г. особый магнитный сплав, проволока из которого применяется в устройстве этих карт. Информация от них получается путем перемещения считывающей головки вдоль карты.

Карты со штрих-кодом — пластиковый прямоугольник с нанесенным штрих-кодом. Для большей секретности область штрих-кода закрывается специальным материалом, проникнуть сквозь который могут лишь инфракрасные лучи, т. е. в лучах обычного спектра штрих-код невидим.

е. в лучах обычного спектра штрих-код невидим.

Брелок (Touch memory) — внешне напоминает металлическую таблетку и обычно оформлен в виде брелка. Содержит в своей конструкции ПЗУ-чип — при касании им считывателя на контроллер высылается идентификационный код.

Все СКУД можно отнести к двум большим классам или категориям: сетевые системы и автономные системы.

Сетевые системыВ сетевой системе все контроллеры соединены с компьютером, что дает множество преимуществ для крупных предприятий, но совсем не требуется для «однодверной» СКУД. Сетевые системы удобны для больших объектов (офисы, производственные предприятия), поскольку управлять даже десятком дверей, на которых установлены автономные системы, становится чрезвычайно трудно. Незаменимы сетевые системы в следующих случаях:

- если необходима информация о произошедших ранее событиях (архив событий) либо требуется дополнительный контроль в реальном времени.

- если необходимо организовать учёт рабочего времени и контроль трудовой дисциплины;

- если необходимо обеспечить взаимодействие (интеграцию) с другими подсистемами безопасности, например, видеонаблюдением или пожарной сигнализацией).

В сетевых системах контроля доступа могут применяться беспроводные технологии, так называемые радиоканалы. Использование беспроводных сетей зачастую определяется конкретными ситуациями: сложно или невозможно проложить проводные коммуникации между объектами, сокращение финансовых затрат на монтаж точки прохода и т. д. Существует большое количество вариантов радиоканалов, однако в СКУД используются только некоторые из них.

Использование беспроводных сетей зачастую определяется конкретными ситуациями: сложно или невозможно проложить проводные коммуникации между объектами, сокращение финансовых затрат на монтаж точки прохода и т. д. Существует большое количество вариантов радиоканалов, однако в СКУД используются только некоторые из них.

- Bluetooth. Данный вид беспроводного устройства передачи данных представляет собой аналог Ethernet. Его особенность заключается в том, что отпадает необходимость прокладывать параллельные коммуникации для объединения компонентов при использовании интерфейса RS-485.

- Wi-Fi. Основное преимущество данного радиоканала заключается в большой дальности связи, способной достигать нескольких сотен метров. Это особенно необходимо для соединения между собой объектов на больших расстояниях (?). При этом сокращаются как временные, так и финансовые затраты на прокладку уличных коммуникаций.

- ZigBee. Изначально сферой применения данного радиоканала была система охранной и пожарной сигнализации.

Технологии не стоят на месте и активно развиваются, поэтому ZigBee может использоваться и в системах контроля доступа. Данная беспроводная технология работает в нелицензируемом диапазоне 2,45 ГГц.

Технологии не стоят на месте и активно развиваются, поэтому ZigBee может использоваться и в системах контроля доступа. Данная беспроводная технология работает в нелицензируемом диапазоне 2,45 ГГц. - GSM. Преимущество использования данного беспроводного канала связи — практически сплошное покрытие. К основным методам передачи информации в рассматриваемой сети относятся GPRS,SMS и голосовой канал.

Нередки ситуации, когда установка полноценной системы безопасности может оказаться неоправданно дорогой для решения поставленной задачи. В таких ситуациях оптимальным решением будет установка автономного контроллера на каждую из точек прохода, которые необходимо оборудовать доступом.

Автономные системыАвтономные системы дешевле, проще в эксплуатации, не требуют прокладки сотен метров кабеля, использования устройств сопряжения с компьютером, самого компьютера. При этом к минусам таких систем относится невозможность создавать отчёты, вести учёт рабочего времени, передавать и обобщать информацию о событиях, управляться дистанционно.

- Считыватель должен быть отделен от контроллера, чтобы провода, по которым возможно открывание замка, были недоступны снаружи.

- Контроллер должен иметь резервный источник питания на случай отключения электропитания.

- Предпочтительно использовать считыватель в вандалозащищенном корпусе.

В составе автономной системы контроля доступа используются также электронные замки, передающие информацию по беспроводным каналам связи: в двери устанавливается механический замок с электронным управлением и встроенным считывателем. Замок по радиоканалу связан с хабом, который уже по проводам обменивается информацией с рабочей станцией, на которой установлено программное обеспечение.

ООО «Элком» предлагает свои услуги по монтажу и обслуживанию любых систем контроля и управления доступом. Наши профессиональные рабочие качественно и своевременно выполнят любую работу, и подарит вам надёжность, безопасность и уют в Вашем доме, офисе, здании или любом другом сооружении.

Подробные консультации и стоимость услуг вы можете получить , связавшись с нами:

- тел/факс: (8212)21-30-20

Что такое система контроля доступа?

На самом базовом уровне контроль доступа — это средство контроля того, кто и когда входит в помещение. Входящее лицо может быть сотрудником, подрядчиком или посетителем, и они могут ходить пешком, управлять транспортным средством или использовать другой вид транспорта. Место, куда они входят, может быть, например, сайтом, зданием, комнатой или кабинетом.

Мы склонны называть это физическим контролем доступа, чтобы отличить его от контроля доступа, который не позволяет людям входить в виртуальные пространства, например, при входе в компьютерную сеть. И хотя одним из основных ее применений является повышение безопасности, система управления физическим доступом также может предложить множество других преимуществ. Включая повышение эффективности ваших бизнес-процессов и управления сайтом или зданием.

Что такое система контроля доступа?

Когда мы говорим о физической системе контроля доступа, мы обычно имеем в виду электронную систему безопасности. Обычно они используют идентификатор, такой как карта доступа, чтобы разрешить людям входить в определенные области. И, поскольку они способны регистрировать, кто и когда имел доступ, они могут предоставить ценные данные, которые помогут вам отслеживать, как используются ваши здания и участки.

Зачем использовать систему контроля доступа вместо ключей?

Механические ключи — это простейшая форма физического контроля доступа и метод, используемый многими небольшими организациями. Однако даже для небольшой компании использование механических ключей имеет ряд недостатков и ограничений, особенно по мере роста организации. Ниже приведены лишь некоторые из проблем, возникающих при использовании ключей.

- Люди теряют ключи

Если кто-то потерял ключ, вам необходимо заменить замок, чтобы убедиться, что потерянный ключ нельзя использовать не по назначению. Затем вам нужно раздать новые ключи всем, кому нужен доступ к этой двери.

Затем вам нужно раздать новые ключи всем, кому нужен доступ к этой двери. - Ключи не оставляют контрольного следа

Вы не можете видеть, использовал ли кто-то ключ и когда, поэтому вы не знаете, кто вошел и в какое время. - С ключами трудно обращаться

Если кому-то нужно войти в много разных зданий и комнат, ему понадобится большое количество ключей, которые неудобно носить и использовать. Может быть трудно вспомнить, какой ключ от какой двери, но маркировать их слишком рискованно.

Повышенный контроль доступа и безопасность

Используя электронную систему контроля доступа, вы можете избежать недостатков использования механических ключей, а также получить гораздо больше контроля.

Он будет управлять:

- Кто имеет доступ

Например, вы можете разрешить автоматический доступ только сотрудникам. В то время как вы хотели бы, чтобы посетители и подрядчики сообщали на стойку регистрации по прибытии.

- К каким дверям у них есть доступ

Вы можете захотеть, чтобы только некоторые люди входили в определенные зоны. Например, вы хотите, чтобы в ваши лаборатории были допущены только технические специалисты. - В какое время они могут получить доступ

Подрядчикам и младшему персоналу может быть разрешен доступ только во время их стандартной смены, в то время как старший персонал может войти в здание в любое время. - При каких условиях им разрешен доступ

Например, вы можете настроить свою систему так, чтобы подрядчикам был разрешен доступ только в том случае, если она показывает, что они представили свою сертификацию.

Что дает вам еще больше контроля, так это то, что хорошая система контроля доступа позволяет вам устанавливать эти параметры для каждого человека. И вы можете быстро и легко обновить их, когда вам нужно.

Он также покажет вам, кто имел доступ, где и когда, чтобы в случае инцидента было легче определить, кто мог быть причастен.

Различные идентификаторы для решений контроля доступа

Карты доступа по-прежнему являются наиболее распространенными идентификаторами, используемыми в системах контроля доступа. Вы предъявляете свою карту считывателю, и, если все условия, хранящиеся в системе, соблюдены, вам разрешается войти.

Существуют и другие варианты карт, некоторые из которых обеспечивают более высокий уровень безопасности.

Основные методы идентификации:

- Что-то, что у вас есть, например, карта доступа, бейдж или другой тип идентификационной бирки.

- Что-то, что вы знаете, например PIN-код или пароль.

- То, чем вы являетесь – биометрические идентификаторы, такие как отпечаток пальца или радужная оболочка глаза.

Каждый метод идентификации имеет свои плюсы и минусы, поэтому выбор метода зависит от ситуации. Например, вы можете выбрать один метод для внешних дверей и другой метод для внутренних дверей.

Вы также можете комбинировать два метода идентификации, чтобы повысить стандарты безопасности. Это называется верификацией — вы используете первый метод, чтобы идентифицировать себя, а второй — чтобы убедиться, что это вы. Таким образом, для комнаты, в которой хранятся ценные вещи, вы можете попросить людей использовать свою карту доступа для идентификации, а затем попросить их предоставить PIN-код или предъявить отпечаток пальца для проверки.

Это называется верификацией — вы используете первый метод, чтобы идентифицировать себя, а второй — чтобы убедиться, что это вы. Таким образом, для комнаты, в которой хранятся ценные вещи, вы можете попросить людей использовать свою карту доступа для идентификации, а затем попросить их предоставить PIN-код или предъявить отпечаток пальца для проверки.

Повышение эффективности за счет интеграции

При принятии решения о том, кто и к чему имеет доступ, обычно привлекаются различные отделы. Это может включать управление персоналом, управление объектами и ИТ, а также безопасность. Часто у каждого из этих отделов есть собственная система, которая работает независимо. Однако это неэффективно и может привести к ошибкам, представляющим значительный риск для безопасности.

Для оптимальной безопасности и эффективности все системы должны быть согласованы. Система контроля доступа, которая может интегрироваться с другими системами, может связать все вместе.

Онлайн-система контроля доступа

AEOS, разработанная нами в Nedap, была первой в мире системой контроля доступа на основе программного обеспечения. Он управляется через веб-панель, поэтому вы можете войти в систему из любого места, чтобы контролировать и контролировать доступ. Чтобы расширить функциональные возможности вашей системы, вы просто выбираете дополнительные параметры в нашем программном обеспечении для контроля доступа.

Он управляется через веб-панель, поэтому вы можете войти в систему из любого места, чтобы контролировать и контролировать доступ. Чтобы расширить функциональные возможности вашей системы, вы просто выбираете дополнительные параметры в нашем программном обеспечении для контроля доступа.

Поскольку AEOS построена на открытых стандартах, она интегрируется с широким спектром технологий, включая видеонаблюдение и биометрические считыватели. Кроме того, он легко масштабируется, поэтому вы можете создавать и расширять свою систему контроля доступа в соответствии со своими потребностями.

. Свяжитесь с нами. Он сочетает в себе новейшие ИТ-принципы шифрования и строгой аутентификации для обеспечения безопасной связи между всеми элементами системы. Без такой защиты система контроля доступа может стать самым слабым звеном в вашей сети, позволяя людям получать доступ к ценным активам, таким как данные компании.

Посмотрите видео, чтобы узнать больше о гибкости контроля доступа AEOS

Чтобы узнать больше о том, что контроль доступа может сделать для вашего бизнеса, посетите наш блог о часто упускаемых из виду преимуществах контроля доступа. Будем рады помочь, так что обращайтесь.

Хотите узнать больше об управлении доступом AEOS?

Загрузите нашу брошюру по контролю доступа

Часто задаваемые вопросы

Основной причиной установки системы контроля доступа обычно является обеспечение физического доступа к вашим зданиям или объектам. Вы хотите контролировать и регистрировать, кто входит в какую область и когда. Но выберите правильную систему, и преимущества контроля доступа могут выходить далеко за рамки защиты людей, помещений и имущества.

Подробнее…

Основы контроля доступа. Однако давайте сделаем шаг назад и рассмотрим фундаментальные принципы и методы, лежащие в основе систем контроля доступа.

Управляет:

- У кого есть доступ.

- К каким дверям у них есть доступ.

- В какое время они могут получить доступ.

- При каких условиях им разрешен доступ.

Подробнее…

Чтобы быть действительно ценной, современный контроль физического доступа должен быть интеллектуальным и интуитивно понятным, а также обеспечивать гибкость реагирования на меняющиеся потребности и риски. Ответом на эти потребности является адаптивный контроль доступа и его более сильный родственник, адаптивный к риску контроль доступа.

Подробнее…

Если вы решите использовать систему контроля доступа , это, вероятно, потому, что вы хотите обеспечить физический доступ к своим зданиям или объектам, чтобы защитить своих людей, места и имущество. Это только начало для систем контроля доступа. Правильная система, при правильном использовании, может повысить ценность различными способами.

Подробнее…

Составить анализ рисков. При подготовке анализа рисков компании часто учитывают только юридические обязательства, связанные с безопасностью, но безопасность не менее важна. Хорошая политика безопасности защитит ваши критически важные бизнес-процессы и среду вашей компании, а также ваши активы и, самое главное, ваших людей.

Хорошая политика безопасности защитит ваши критически важные бизнес-процессы и среду вашей компании, а также ваши активы и, самое главное, ваших людей.

Подробнее…

Что такое система контроля доступа и зачем она нужна?

Марко Пирас, Рост в NiraЕсли вы владелец бизнеса или ИТ-менеджер, внешняя безопасность всегда на первом месте. Но задумывались ли вы о важности контроля доступа к документам вашей компании?

Большинство угроз кибербезопасности исходят извне вашего бизнеса, но внутренние проблемы могут привести к серьезным нарушениям безопасности.Сотрудники в значительной степени полагаются на мобильные и облачные хранилища, поскольку мы все чаще переходим на удаленную работу. Когда конфиденциальные и личные данные хранятся в облаке, раскрытие данных стало намного проще.

Хотя технологии, обеспечивающие совместную работу в облаке, не обязательно представляют угрозу, проблемы возникают, когда люди копируют конфиденциальные данные из учетной записи компании в свою личную учетную запись. К сожалению, это происходит чаще, чем мы думаем: более 45% сотрудников признаются, что брали документы у бывших работодателей.

К сожалению, это происходит чаще, чем мы думаем: более 45% сотрудников признаются, что брали документы у бывших работодателей.

Знаете ли вы, кто может получить доступ к документам вашей компании?

Когда люди думают о проблемах с доступом к документам, часто на ум приходит злой умысел. Но реальность такова, что многие проблемы с доступом возникают непреднамеренно. Например, 52% людей случайно добавили свои личные аккаунты в документы компании.

Обычное повседневное сотрудничество приводит к проблемам со случайным доступом. Документы передаются и создаются личными учетными записями, старые поставщики по-прежнему могут получать доступ к документам, которым они не должны, и слишком много документов имеют общедоступные ссылки, которые может просматривать любой пользователь в Интернете.

В большинстве компаний доступ к поставщикам не рассматривается; 60% компаний не всегда удаляют доступ поставщика после прекращения работы с ним. Создание документов с общедоступными ссылками стало нормой для быстрого обмена документами. В спешке люди даже добавляют общедоступные ссылки на конфиденциальные документы. В результате компании получают десятки тысяч документов с общедоступными ссылками.

В спешке люди даже добавляют общедоступные ссылки на конфиденциальные документы. В результате компании получают десятки тысяч документов с общедоступными ссылками.

Большинство компаний игнорируют свои проблемы с доступом к документам или никогда не имеют достаточного представления о том, кто вообще имеет доступ. Это невежество приводит к утечкам, взлому и судебным искам.

Чем может помочь система контроля доступа? Каковы преимущества и зачем они вам нужны?

Что такое система контроля доступа?

Когда мы говорим об управлении доступом, мы обычно имеем в виду один из двух типов: физический или логический. Управление физическим доступом — это то, как это звучит: уровень доступа, предоставляемый физическому пространству компании или физическим активам. В вычислениях мы больше имеем дело с логическим контролем доступа.

Логическая система управления доступом — это автоматизированная система, которая контролирует способность человека получать доступ к одному или нескольким ресурсам компьютерной системы.

Почему так важна система контроля доступа?

Наличие надлежащей системы контроля доступа становится критически важным, поскольку кибератаки ежегодно обходятся предприятиям в миллионы.

Отчет Интерпола показал, что расходы, связанные с проникновением инсайдерских угроз, в 2020 году достигли в среднем 7,68 млн долларов. К сожалению, эта цифра продолжает расти, и с увеличением числа людей, работающих дома, уязвимости компаний резко возросли.

Система управления доступом контролирует, кто может просматривать или использовать любой данный ресурс. Это может означать, кто может получить доступ к конкретному файлу и редактировать его, какое оборудование можно использовать или кто может получить доступ к определенным устройствам в настройках ИТ-безопасности.

Системы контроля доступа имеют решающее значение для владельцев бизнеса.

Конечной целью системы контроля доступа является обеспечение уровня безопасности, снижающего риск для компании. Ваш бизнес сосредоточен на данных: от приема и увольнения сотрудников до планов продуктов, финансовых документов и сведений о клиентах. Каждая компания должна уделять пристальное внимание тому, как они хранят, получают доступ и защищают свои активы.

Ваш бизнес сосредоточен на данных: от приема и увольнения сотрудников до планов продуктов, финансовых документов и сведений о клиентах. Каждая компания должна уделять пристальное внимание тому, как они хранят, получают доступ и защищают свои активы.

Без надлежащего контроля доступа компании делают своих сотрудников и клиентов уязвимыми для кибератак, кражи данных или нарушения законов о конфиденциальности и защите данных.

Преимущества наличия системы контроля доступа

Вот преимущества внедрения надежного контроля доступа в вашей организации:

- Отслеживайте и защищайте самые важные документы, активы и ресурсы.

- Легко увольняйте сотрудников, удаляя доступ к каждой из их учетных записей, включая личные учетные записи, которые были добавлены в документы.

- Будьте полностью спокойны, зная, что ваши данные в безопасности и могут быть доступны только назначенным людям.

- Получите полную видимость: всегда знайте, кто и когда получает доступ к вашим данным.

- Быстро и эффективно изменяйте разрешения пользователей и блокируйте несанкционированные разрешения.

- Улучшите соблюдение нормативных требований и соблюдение законов о конфиденциальности данных. Избегайте штрафов, отзыва лицензий и, в худшем случае, уголовной ответственности.

- Повысьте безопасность, чтобы защитить свой бизнес, сотрудников и активы от кибератак.

Как работают системы контроля доступа?

Все настройки системы управления доступом включают три основных компонента:

- Определите, кто имеет доступ к защищенной информации компании, областям или активам.

- Проверьте человека, чтобы убедиться, что у него есть правильные разрешения на предоставление или отказ в доступе к определенному файлу, документу или ресурсу.

- Аутентификация и предоставление доступа пользователю — это можно сделать с помощью пароля, PIN-кода, шифрования, смарт-карты или отпечатков пальцев.

Системы контроля доступа идентифицируют пользователей, проверяя различные учетные данные для входа, включая имена пользователей и пароли, биометрические сканы и токены безопасности. После проверки пользователя система управления доступом авторизует соответствующий уровень доступа и разрешает действия, связанные с учетными данными и IP-адресом этого пользователя.

После проверки пользователя система управления доступом авторизует соответствующий уровень доступа и разрешает действия, связанные с учетными данными и IP-адресом этого пользователя.

Как я могу внедрить систему контроля доступа в режиме реального времени для своего бизнеса?

Любой бизнес, который хочет улучшить общую ИТ-безопасность и снизить риски, должен иметь систему контроля доступа.

В Nira мы серьезно относимся к безопасности ваших конфиденциальных данных. Мы сертифицированы по стандарту SOC 2 Type 2 и ежегодно проходим аудит.

Безопасность является нашим наивысшим приоритетом и неотъемлемой частью нашей работы.

Наша настройка занимает две минуты, и в течение 48 часов Nira предоставит вам полную информацию о состоянии вашего Google Диска без дополнительной настройки. Задачи, которые раньше выполнялись часами, теперь занимают несколько минут.

Почему вы должны использовать Ниру?

Защитите важные документы

- Отслеживайте и защищайте самые важные документы, папки и общие диски, такие как конфиденциальные документы, принадлежащие финансовому отделу, материалы для заседаний совета директоров и материалы IPO.

- Защитите документы, принадлежащие руководителям компании, и получайте оповещения, когда доступ к этим документам выходит за рамки политик компании.

Идентификация общедоступных ссылок

- Быстро идентифицируйте все документы с общедоступными ссылками, оценивайте их риск и устраняйте любые проблемы.

- Найдите и закройте все общедоступные ссылки на документы, которые не изменялись более года.

Оптимизация увольнения

- Полностью отключите сотрудников от работы, удалив доступ к каждой из их учетных записей, включая личные учетные записи, и передав право собственности на документы новым учетным записям.

Поддерживать политики хранения документов

- Удалять все документы, не подпадающие под детализированные политики хранения документов.

Проведение расследований

- Глубокое изучение инцидентов, связанных с документами, и мгновенное исправление без необходимости переключаться между инструментами.

Автоматизация предупреждений

- Устранение наиболее опасных проблем с доступом к документам на основе уведомлений от Nira.

Удалить рискованные личные счета

- Выявить все личные счета с доступом к документам компании, оценить их риск и удалить ненужный доступ.

- Выявить всех нынешних и бывших сотрудников, имеющих доступ к личному кабинету, и лишить их доступа к документам компании.

- Определить документы, принадлежащие личным счетам нынешних и бывших сотрудников, и передать право собственности компании.

Настройка автоматизации

- Автоматическое устранение проблем с доступом к документам в соответствии с политиками компании.

Управление третьими лицами/поставщиками

- Выявление всех поставщиков и третьих лиц, имеющих доступ к документам компании, оценка их рисков и устранение ненужного доступа.

- Полностью отключить поставщиков, удалив доступ ко всем их учетным записям и передав право собственности на эти учетные записи.

- Выявление общедоступных ссылок и несанкционированного доступа к конфиденциальным документам, принадлежащим поставщикам.

Как защитить ваши документы сегодня

Когда речь заходит о системах контроля доступа, необходимо помнить следующее:

- Система контроля доступа имеет важное значение и должна быть включена в ваши общие планы обеспечения ИТ-безопасности.

- Системы контроля доступа защищают от нарушений конфиденциальности, кибератак и кражи данных.

- Управление доступом может использоваться для отслеживания того, кто или что может просматривать или использовать любой данный документ, актив или ресурс.

- Главной целью системы контроля доступа является обеспечение уровня безопасности, сводящего к минимуму риск для любого бизнеса.

Нужна помощь в пересмотре текущей настройки или внедрении новых элементов управления доступом к уже имеющимся данным? Свяжитесь с нами для демонстрации.