- Все размеры морских контейнеров 20 40 45 футов DC DV HC PW

- Контейнеры 20 тонн новые, б/у — цены, размеры, характеристики, фото

- садовый домик из морского контейнера, конфигурация зимнего варианта для дачи из блок-контейнеров

- Размещение и закрепление контейнеров на борту

- Общие сведения о размещении грузов

- Общая информация о закреплении контейнеров

- Закрепление контейнеров в трюме в ячеистых направляющих

- Закрепление в трюме с помощью ячеистых направляющих и болтов

- Классическое закрепление в трюме в штабелях

- Укладка и закрепление в блоки в трюме

- Закрепление на палубе с помощью направляющих контейнера

- Закрепление блока на палубе с помощью разъемных соединений

- Закрепление на палубе в штабелях

- Виды контейнеров/вагонов для перевозок

- С морем пополам — Импортные товары могут подорожать из-за перебоев с грузовыми контейнерами

- производство дизельных электростанций в Санкт-Петербурге

- Производство контейнеров и ДГУ Техэкспо – фото 1 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 2 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 3 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 4 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 5 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 6 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 7 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 8 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 9 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 10 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 11 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 12 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 13 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 14 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 15 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 16 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 17 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 18 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 19 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 20 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 21 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 22 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 23 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 24 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 25 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 26 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 27 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 28 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 29 из 30

- Производство контейнеров и ДГУ Техэкспо – фото 30 из 30

- Photo & Craft Keeper от Simply Tidy ™

- 20-футовые изображения, фотографии и изображения контейнеров на сайте Alibaba

- Практическое введение в терминологию контейнеров

- Контейнеры 101

- Образ контейнера

- Формат изображения контейнера

- Контейнерный двигатель

- Контейнер

- Хост контейнера

- Сервер реестра

- Управление контейнерами

- Среда выполнения контейнера

- Слой изображения

- Тег

- Репозиторий

- Пространство имен

- Пространство имен ядра

- Графический драйвер

- Контейнеры приложений

- Контейнеры операционной системы

- Контейнеры для домашних животных

- Супер привилегированные контейнеры

- Инструменты и программное обеспечение операционной системы

- Изображения приложений

- Базовые изображения

- Builder Images

- Компоненты в контейнерах

- Образы развертывания

- Промежуточные изображения

- Изображения интермодальных контейнеров

- Системные контейнеры

- изображений докеров | Документация Docker

- Сканирование образов контейнера

- На фотографиях показано, как контейнеровоз застрял в Суэцком канале

- Повышение безопасности изображений с помощью зашифрованных изображений контейнеров | by Brandon Lum

Все размеры морских контейнеров 20 40 45 футов DC DV HC PW

Как узнать точные

размеры своего контейнера?Точные размеры контейнера в метрах внешние габариты, тип, вес и объем –

всегда обозначены на правой двери контейнера!Морской сухогрузный контейнер 20 футов имеет стандартные размеры и параметры.

Внешние размеры: длина – 6,058 метров, ширина – 2,438 метров, высота – 2,591 метров.

Внутренние размеры: длина – 5,905 метров, ширина – 2,35 метров, высота – 2,39 метров.

Вес пустого контейнера составляет 2370 кг.

Максимальный вес груза 22 тонны.

Объем 20 футового контейнера– 33,9 куб. метров.

Морской контейнер 40 футов имеет стандартные размеры и параметры.

Внешние размеры: длина – 12,192 метров, ширина – 2,438 метра, высота – 2,591 метра.

Внутренние размеры: длина – 1,22 метра, ширина – 2,35 метра, высота – 2,39 метров.

Вес пустого контейнера составляет 3900 кг.

Максимальный вес груза 30,480 тонн.

Объем 40 футового контейнера– 67,7 куб. метров.

Габариты морского контейнера: высота, длина, ширина

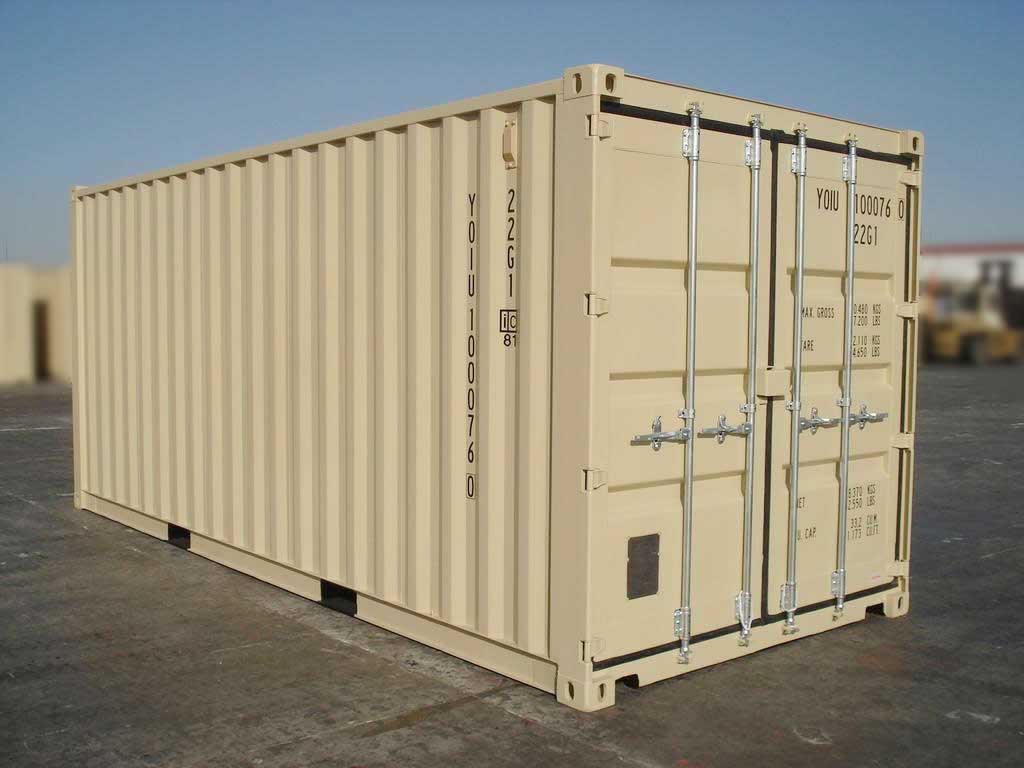

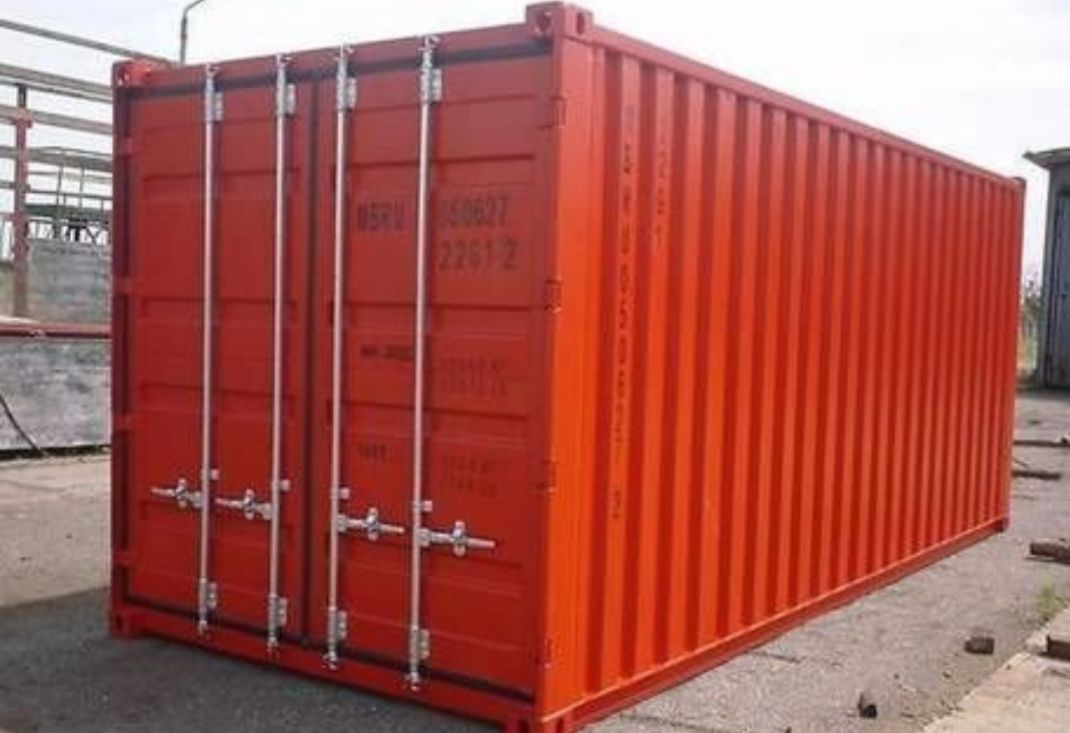

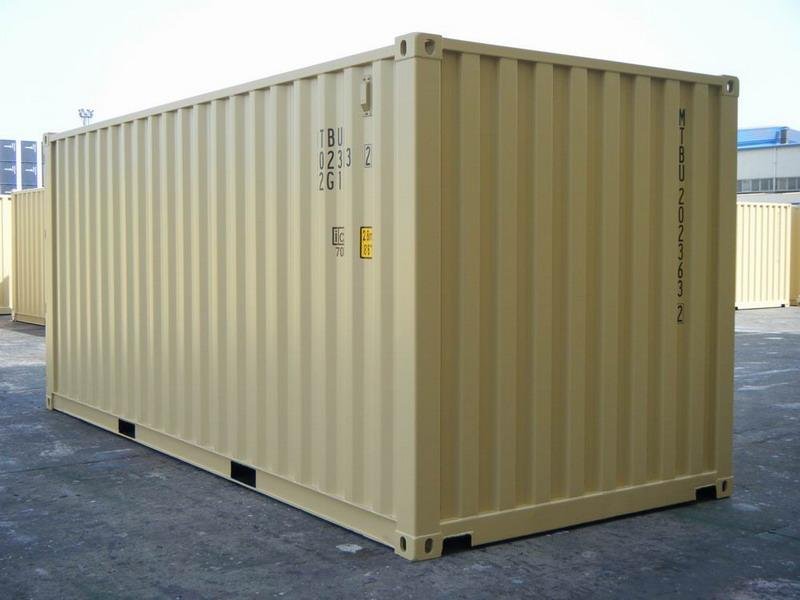

Контейнер 20 футов DC

Внешние размеры

| Длина | 6,058 м |

| Ширина | 2,438 м |

| Высота | 2,591 м |

Внутренние размеры

| Длина | 5,898 м |

| Ширина | 2,350 м |

| Высота | 2,390 м |

Морские 20-ти футовые DC

Dry Cube (сухогрузный, сухой контейнер) — одни из самых распространенных контейнеров в мире. В названии кроется показатель которой равняется 20 английским футам или 6,58 метра. Вместимость контейнеров DC достигает до 22 тонн. Используются для хранения и перевозки генеральных грузов (сухой груз) также подходят для перевозки легких, объемных грузов и крупногабаритных грузов до 2,59 м высоты.

В названии кроется показатель которой равняется 20 английским футам или 6,58 метра. Вместимость контейнеров DC достигает до 22 тонн. Используются для хранения и перевозки генеральных грузов (сухой груз) также подходят для перевозки легких, объемных грузов и крупногабаритных грузов до 2,59 м высоты.

Контейнер 20 футов HC

Внешние размеры

| Длина | 6,058 м |

| Ширина | 2,438 м |

| Высота | 2,896 м |

Внутренние размеры

| Длина | 5,898 м |

| Ширина | 2,350 м |

| Высота | 2,693 м |

Морские 20-ти футовые HC или HQ

High Cube (увеличенный по высоте на один фут) — это следующий по популярности контейнер после стандартного 20-ти футового. Высота контейнеров большого объема HC 9,6 дюймов или 2896 мм. Пользуется большим спросом в строительстве, производстве бытовок и перевозках высоких грузов, есть возможность диагональной установки товара.

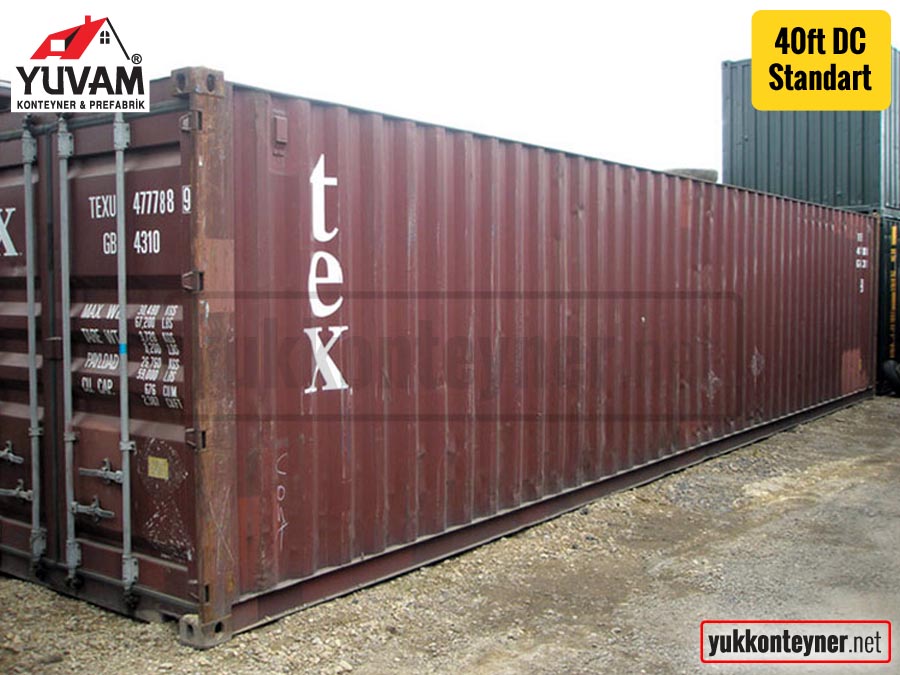

Контейнер 40 футов DV

Внешние размеры

| Длина | 12,192 м |

| Ширина | 2,438 м |

| Высота | 2,591 м |

Внутренние размеры

| Длина | 12,093 м |

| Ширина | 2,330 м |

| Высота | 2,372 м |

Морской 40-ка футовый DV контейнер

Dry Van (сухогрузный, сухой контейнер) — Используется для международных и внутренних перевозок крупных, тяжелых предметов, а также груза нестандартного размера. 40-ка футовый DV контейнер позволяет перевозить спецтехнику, оборудование или строительные материалы сложных размеров.

Контейнер 40 футов HC

Внешние размеры

| Длина | 12,192 м |

| Ширина | 2,438 м |

| Высота | 2,896 м |

Внутренние размеры

| Длина | 12,093 м |

| Ширина | 2,330 м |

| Высота | 2,693 м |

Морской 40 футов HC или HQ контейнер

High Cube — контейнер отличается от 40’DC повышенной вместительностью. Часто используют для переоборудования в жилой модуль — строительную или жилую бытовку. Так же легко переделать в зерновоз.

Часто используют для переоборудования в жилой модуль — строительную или жилую бытовку. Так же легко переделать в зерновоз.

Контейнер 45 футов PW (Pallet Wide)

Внешние размеры

| Длина | 13,716 м |

| Ширина | 2,500 м |

| Высота | 2,750 м |

Внутренние размеры

| Длина | 13,513 м |

| Ширина | 2,444 м |

| Высота | 2,549 м |

Морской 45 футов PW — увеличенный по ширине

Pallet Wide контейнер позволяет разместить 30 европаллет (поддонов EUR по 120 см шириной) Это контейнер специально предназначен для перевозок объемных и легковесных грузов.

Контейнер 45 футов HCPW (High Cube Pallet Wide)

Внешние размеры

| Длина | 13,716 м |

| Ширина | 2,500 м |

| Высота | 2,896 м |

Внутренние размеры

| Длина | 13,513 м |

| Ширина | 2,444 м |

| Высота | 2,670 м |

Морской 45 футов HCPW — увеличенный по ширине

High Cube Pallet Wide контейнер позволяет разместить 33 европаллета (поддона EUR по 120 см шириной).

Объем морского контейнера

- Контейнер 20 футов DC (Dry Cube) 33-33,2 кубических метра

- Контейнер 20 футов HC (High Cube) 37,5 кубических метра

- Контейнер 40 футов DV (Dry Van) 67,3-67,8 кубических метра

- Контейнер 40 футов HC (High Cube) 75,6-76,5 кубических метра

- Контейнер 45 футов PW (Pallet Wide) 85,1 кубических метра

- Контейнер 45 футов HCPW (High Cube Pallet Wide) 88,7-89.5 кубических метра

Вес морского контейнера

- 20 футовый DC контейнер (длина 6 метров) 2200 кг

- 20 футовый HC контейнер (длина 6 метров) 2350 кг

- 40 футовый DV контейнер (длина 12 метров) 3800 кг

- 40 футовый HC контейнер (длина 12 метров) 4000 кг

- 45 футовый PW контейнер (длина 13,5 метров) 4200 кг

- 45 футовый HCPW контейнер (длина 13,5 метров) 4650 кг

Контейнеры 20 тонн новые, б/у — цены, размеры, характеристики, фото

Для крупных компаний, корпораций и частных собственников лучше всего подойдут контейнеры 20 тонн, которые более вместительны за счет своих размеров по сравнению с хранилищами от 3-х до 5-ти тонн.

Необходимость использовать более вместительную тару вызвана постоянной перевозкой большого количества товаров от поставщика к заказчику обычно из одной страны в другую. Как правило перевозки осуществляются жд транспортом, так как это оптимальный вид перевозок с точки зрения цена-качество. Если нужно доставить товар из Америки, то в этом случае, как правило, используются корабли, так как авиа доставка в разы дороже морской и соответственно менее рентабельна.

Кроме перевозок двадцатитонники также можно использовать в качестве складских помещений, пунктов охраны, бытовок.

Цены на 20 тонные контейнеры

Компания «Комтрейд» оказывает услуги по аренде, а также осуществляет продажу новых и б/у 20 тонных контейнеров по низким ценам на всей территории России. Наша компания имеет основные представительства и филиалы в следующих городах: Нижний Новгород, Москва, Архангельск, Казань, Самара, Екатеринбург, Челябинск, Уфа, Волгоград, С.Петербург.

| Схема контейнера | Фото | Цена | Размеры

| Размеры дверного проема

Ширина х Высота |

|---|---|---|---|---|

| от 70 000 |

Длина: 6000 Ширина: 2300 Высота: 2600 Масса: 2200 кг Полезный объем: 33,0 куб. м | 2280x2130mm |

Характеристики и особенности

- Этот вид хранилищ достаточно вместителен по сравнению с трех и пятитонниками.

- Конструкция сделана с помощью современных технологий, благодаря чему каркас мобильного сооружения имеет высокую прочность. Таким образом, контейнер 20 тонн выдерживает огромные нагрузки, не подвергаясь никакой деформации.

- Коррозии можно не бояться, т.к. стенки и крыша надежно от нее защищены.

- Длительный срок службы (около 20 лет) даёт возможность долгое время не тратить деньги на покупку новой тары.

- Продукция, находящаяся внутри переносной конструкции, будет надёжно защищена от воздействия огня, дождя, града.

- Надежная защита от пропажи. Вы можете быть уверены в том, что никто не украдёт ваше имущество, так как замки эффективно оберегают всё, что есть внутри.

- Есть возможность осуществлять контейнерные перевозки как автомобильным, так и железнодорожным транспортом. Хотим отметить, что поезда могут за один раз увезти большое количество переносных сооружений такого типа + могут добираться в места порой недоступные грузовым машинам. Автомобили же осуществляют доставку быстрее, но при этом активно расходуют бензин + не имеют возможности разместить сразу несколько хранилищ.

Как вы видите, у каждого из способов есть свои плюсы и минусы, поэтому выбор в любом случае остаётся за вами.

Как вы видите, у каждого из способов есть свои плюсы и минусы, поэтому выбор в любом случае остаётся за вами.

В каких регионах можно приобрести 20 тонные ж/д контейнеры?

Наши клиенты находятся на всей территории России. Мы не ограничены территорией и можем осуществить достаточно быструю доставку в любой регион. Купить контейнер 20 тонн в Нижнем Новгороде, Москве и Архангельске стало еще проще — так как в этих городах у нас открыты контейнерные терминалы, куда вы сможете приехать и самостоятельно выбрать подходящую тару. Смеем заверить, что вся продукция находится в отличном или хорошем состоянии, перед продажей она проходит жесткий отбор и контроль качества. Контейнеры не прошедшие отбор по качеству либо утилизируются, либо если это еще возможно реставрируются. Вся купленная у нас продукция имеет гарантию качества.

садовый домик из морского контейнера, конфигурация зимнего варианта для дачи из блок-контейнеров

Такой вариант дома позволит вам не только сэкономить деньги, но и довольно быстро построить жильё на своём земельном участке.

Такой вариант дома позволит вам не только сэкономить деньги, но и довольно быстро построить жильё на своём земельном участке.Какие контейнеры используются?

Контейнер – это металлический каркас по всему периметру, у которого проложена обрешётка из деревянного бруса для теплоизоляции.

Сейчас их применяют практически везде и используют как торговые павильоны, склады, домики для туристов на базах отдыха, охранные посты и т. д.

При строительстве жилых сооружений используют морские контейнеры, редко встречаются железнодорожные.

Разновидности дачных домов из контейнеров

Всё зависит от размера вашего участка и от размера желаемого дома. Если площадь позволяет, можно размещать контейнеры рядом друг с другом.

Всё зависит от размера вашего участка и от размера желаемого дома. Если площадь позволяет, можно размещать контейнеры рядом друг с другом.Если же вы владелец небольшого участка, то контейнеры лучше располагать друг над другом. Также такие варианты домов можно дополнять различными пристройками и отделывать любыми материалами.

- Дом из одного контейнера. Площади даже самого большого модульного контейнера не хватит, чтобы построить просторный дом. Но с другой стороны, такой дом сэкономит вам место и в нём можно поместить всё самое нужное для проживания и отдыха. Это будет своего рода компактный вариант жилья, куда войдёт санузел с раковиной и душевой кабиной, кухня и жилая зона.

- Дом из двух контейнеров. Такой вариант дома уже более просторный и в нём можно проектировать полноценные комнаты. Санузел будет более свободным, а кухня и спальня разделены между собой стенами и дверями. Как уже отмечалось выше, их можно расположить как на одном уровне, так и друг над другом. Если вы расположите их один на другой, то к ним можно сделать два отдельных входа с улицы или же полноценный коттедж с лестницей внутри.

- Дома из трёх и более блок-контейнеров. При приобретении и сооружении нескольких контейнеров у вас вполне может получиться просторный дом.

В таком доме можно разместить не только дополнительные жилые комнаты, но и, например, комнаты для хранения садового инвентаря, гараж и т. д. Расположение блок-контейнеров можно разнообразить. Два контейнера поставить рядом друг с другом, а третий поставить над ними как второй этаж. Или поставить все контейнеры недалеко друг от друга, а расстояние между ними обустроить как террасу или беседки.

В таком доме можно разместить не только дополнительные жилые комнаты, но и, например, комнаты для хранения садового инвентаря, гараж и т. д. Расположение блок-контейнеров можно разнообразить. Два контейнера поставить рядом друг с другом, а третий поставить над ними как второй этаж. Или поставить все контейнеры недалеко друг от друга, а расстояние между ними обустроить как террасу или беседки.

- Зимний вариант для дачи. Тёплый дом из контейнера на садовом участке вполне реально построить. Контейнеры устойчивы к низким температурам и устанавливать их можно даже в северных районах. При их изготовлении учитывается тот факт, что грузовые корабли могут ходить по различным климатическим поясам, в том числе и северным широтам.

Конечно же, в таком случае необходимо будет дополнительное внешнее и внутреннее утепление стен и надёжная система коммуникаций.

Этапы строительства и отделки

Дом из одного или даже нескольких контейнеров вполне реально построить за пару месяцев. Если же у вас один контейнер или вы не планируете оригинальную отделку с дополнительными элементами, то можно обустроить такой дом и меньше чем за один месяц.

Как и в любом строительстве, при таком способе возведения домов есть свои этапы и особенности строительства.

- Подготовительные работы. Необходимо собрать все разрешительные документы, чтобы узаконить свой дом. Затем наметить план и создать проект дома, в соответствии с которым будет вестись строительство. В проекте нужно учесть сметную часть со всеми расходами: приобретение строительных материалов, утеплителя, коммуникаций, электропроводки, двери, окна и другие статьи расходов.

Также необходимо учесть затраты, связанные с транспортировкой и доставкой самого контейнера, так как вам потребуются услуги автокрана для его или их расположения на участке. Если вы планируете нанимать рабочую бригаду, учтите затраты на оплату их услуг.

- Основные работы. Начинаются они, как правило, с подготовки и заливки фундамента, даже если у вас будет один контейнер. Во время обустройства крыши необходимо учесть такие детали, как водостоки и систему вентиляции.

Морские контейнеры выполнены из металла, и дома из них «не дышат», а значит, нуждаются в хорошей системе циркуляции воздуха. Контейнер не имеет окон и дверей, их нужно будет устанавливать и отделывать самостоятельно. После этого необходимо обшить стены утеплителем изнутри и снаружи. Облицевать стены снаружи можно вагонкой. Внутренняя отделка стен зависит от ваших финансовых возможностей и идей. В дизайне могут быть варианты от простых обоев до неординарных решений. Прежде чем прокладывать в доме систему канализации и электропроводку удостоверьтесь, что к вашему участку они подведены, и вам необходимо будет лишь подвести их к дому. В противном случае нужно будет приобретать портативные генераторы и самостоятельно организовывать систему канализации.

Морские контейнеры выполнены из металла, и дома из них «не дышат», а значит, нуждаются в хорошей системе циркуляции воздуха. Контейнер не имеет окон и дверей, их нужно будет устанавливать и отделывать самостоятельно. После этого необходимо обшить стены утеплителем изнутри и снаружи. Облицевать стены снаружи можно вагонкой. Внутренняя отделка стен зависит от ваших финансовых возможностей и идей. В дизайне могут быть варианты от простых обоев до неординарных решений. Прежде чем прокладывать в доме систему канализации и электропроводку удостоверьтесь, что к вашему участку они подведены, и вам необходимо будет лишь подвести их к дому. В противном случае нужно будет приобретать портативные генераторы и самостоятельно организовывать систему канализации.

Все этапы постройки — от идеи до заселения, в видео ниже.

Плюсы и минусы домов из контейнера

Однозначно сказать об эффективности таких сооружений трудно. Они имеют как свои недостатки, так и преимущества по сравнению с обычными домами.

К преимуществам можно отнести их практичность и прочность. Дома из них очень популярны в странах с низкой сейсмоустойчивостью. При наличии всей необходимой техники, инструментов и материалов такой дом можно построить и оборудовать в короткий срок. И, конечно, главным преимуществом такого дома является его низкая стоимость с учётом всех затрат на обустройство.

К основным минусам такого строения в первую очередь относятся сами контейнеры. Из-за их металлической основы для зимы они довольно холодные, а в летнее время в них жарко. Контейнеры желательно устанавливать на фундаменте, иначе сырая земля после осадков и сами осадки могут разъедать материал.

Контейнеры желательно устанавливать на фундаменте, иначе сырая земля после осадков и сами осадки могут разъедать материал.

Общий срок их использования гораздо ниже, чем у обычных домов. Д

ля того чтобы установить в нём двери и окна, вам потребуются навыки работы со сварочным аппаратом и пилой по металлу. В противном случае вам необходимо будет нанять профессионалов, а это дополнительные расходы.

При строительстве дома нужно понимать, что вы приобретаете не новое изделие, а списанный контейнер. При его покупке необходимо убедиться, что основные составляющие конструкции не повреждены. Осмотрите, насколько это возможно, все внешние и внутренние стороны, швы и стыки. В противном случае у вас могут возникнуть непредвиденные проблемы как на этапе строительства, так и после его завершения.

Размещение и закрепление контейнеров на борту

Дата: 28. 01.2020

01.2020

В этом разделе мы собрали основную информацию, которая поможет людям, далеким от сферы морских перевозок, разобраться в вопросах обеспечения безопасности при транспортировке контейнеров на борту океанских судов. Это позволит получить общее представление о возможных рисках и о том, на что обращать внимание при выборе фрахтовщика. Экспертам, профессионально занимающимся защитой контейнеров при перевозке, рекомендуем обратиться к специализированной литературе.

Общие сведения о размещении грузов

На большинстве судов, предназначенных для контейнерных перевозок, контейнеры устанавливаются вдоль корпуса корабля (см. фото ниже).

Этот способ укладки целесообразен, если учитывать силу штормовых нагрузок и несущую способность контейнеров. Основная нагрузка во время шторма приходится на борта, чем на нос или корму, а несущая способность боковых стенок контейнера выше, чем у торцевых стенок.

Однако по ряду причин на многих судах контейнеры размещаются для транспортировки поперек корпуса. Это необходимо учитывать при погрузке и закреплении контейнеров.

Такой способ укладки не помогает во время шторма, поскольку волна ударяет в боковую часть корабля сильнее, чем в корму или нос, а торцы контейнера не способны выдерживать большие нагрузки по сравнению со стенками.

Используются даже такие необычные способы укладки, когда часть контейнеров устанавливают поперек, а часть — на корму и нос, но это требует больших усилий при погрузке и закреплении.

Важно выяснить информацию о различных перевозчиках и способах, которые они используют при транспортировке груза, чтобы вовремя отказаться от определенных видов плавсредств или убедиться, что крепление груза соответствует виду транспорта. Если метод контейнерной перевозки неизвестен, тогда упаковка и крепление должны быть приспособлены к большим нагрузкам.

Общая информация о закреплении контейнеров

При закреплении контейнеров на борту необходимо учитывать нагрузки, возникающие в результате движения судна и давления ветра. Воздействие, которое оказывают разбивающиеся о борт корабля волны, следует принимать во внимание лишь отчасти. Все контейнеры на судне должны быть защищены от соскальзывания и опрокидывания, при этом необходимо следить, чтобы их несущие части не были загружены сверх допустимых уровней.

За исключением случаев, когда контейнеры перевозят по отдельности, их фиксируют в вертикальных направляющих либо укладывают в штабеля или блоки. При этом контейнеры соединяются между собой и крепятся к элементам судна.

Закрепление контейнеров в трюме в ячеистых направляющих

Суда, предназначенные исключительно для перевозки контейнеров, оснащены стационарными или переносными ячеистыми направляющими, которые удерживают груз.

Наибольшей нагрузке контейнеры подвергаются, находясь в штабелях. Поскольку контейнеры не соединены друг с другом по вертикали, боковая нагрузка передается каждым отдельным контейнером на ячеистые направляющие. При размещении в таких ячеистых направляющих отдельные контейнеры обычно не могут сдвигаться. Если угловые стойки одного из контейнеров в нижней части штабеля разрушаются под избыточным давлением, контейнеры, находящиеся выше, обычно получают лишь незначительные повреждения. Риск повреждения контейнеров в соседних штабелях минимален.

Поскольку контейнеры не соединены друг с другом по вертикали, боковая нагрузка передается каждым отдельным контейнером на ячеистые направляющие. При размещении в таких ячеистых направляющих отдельные контейнеры обычно не могут сдвигаться. Если угловые стойки одного из контейнеров в нижней части штабеля разрушаются под избыточным давлением, контейнеры, находящиеся выше, обычно получают лишь незначительные повреждения. Риск повреждения контейнеров в соседних штабелях минимален.

Направляющие двух смежных слотов

Во время погрузки/ разгрузки контейнеры двигаются по этим направляющим. На фотографии видно, что каждый из верхних концов направляющих имеет специальную вставку.

Закрепление в трюме с помощью ячеистых направляющих и болтов

Фидерные и универсальные суда, а также контейнеровозы в определенных регионах должны быть оснащены оборудованием широкого спектра, чтобы безопасно перевозить контейнеры разных размеров. С этой целью были разработаны трансформируемые каркасы, в которые оперативно и надежно могут быть составлены контейнеры размером 20, 24.5, 30, 40, 45, 48 и 49 футов.

С этой целью были разработаны трансформируемые каркасы, в которые оперативно и надежно могут быть составлены контейнеры размером 20, 24.5, 30, 40, 45, 48 и 49 футов.

Большинство этих каркасов изготавливают в виде панелей, которые приводятся в необходимое положение с помощью кранов.

В нижней части каркасов есть зафиксированные конусы, которые входят в гнезда, приваренные к верхней части палубного перекрытия. По бокам панели находятся болты, которые входят во втулки, расположенные в полотне переборки. Конструкция каркасов позволяет фиксировать болты вручную и оперативно контролировать их положение.

При необходимости транспортировки контейнеров шириной 2500 мм каркас раздвигается на нужное расстояние. Для закрепления стандартных контейнеров нормальной ширины устанавливаются ограничительные направляющие, которые крепятся к основной раме с помощью резьбовых соединений. При необходимости эти адаптеры легко демонтировать.

Для многоцелевых и рефрижераторных судов существуют также съемные направляющие. Они позволяют перевозить контейнеры в обычных или вкладных трюмах без риска повреждения самих трюмов. Если корабль перевозит другие грузы, направляющие для контейнеров можно снять и перенести на берег с помощью подъемного оборудования или разместить в специальных держателях на палубе.

Они позволяют перевозить контейнеры в обычных или вкладных трюмах без риска повреждения самих трюмов. Если корабль перевозит другие грузы, направляющие для контейнеров можно снять и перенести на берег с помощью подъемного оборудования или разместить в специальных держателях на палубе.

Классическое закрепление в трюме в штабелях

На старых, обычных сухогрузах и многоцелевых судах при размещении контейнеров в трюме используется метод штабелирования в сочетании с различными способами крепления:

Нижние контейнеры устанавливаются на основания, способные выдержать давление, растущее по мере увеличения высоты штабеля. Для предотвращения скольжения контейнеров по поверхности, в основании устроены разъемные соединения типа «ласточкин хвост», в которые вставляются сдвижные конусовидные шипы.

Для более надежной фиксации используют специальные контейнерные поворотные замки — твистлоки. Они расположены в нижних углах контейнеров и предотвращают смещение во время качки. Дополнительно груз также фиксируют по диагонали и вертикали. Эта система более трудозатратна, но обеспечивает большую безопасность, чем закрепление в ячеистых направляющих.

Укладка и закрепление в блоки в трюме

Этот способ закрепления встречается все реже и реже, но все же некоторые перевозчики им пользуются. Контейнеры соединяются между собой по горизонтали и вертикали с помощью одинарных, двойных и, возможно, четырехкратных шипов для штабелирования. Верхние ярусы скрепляются соединительными скобами.

По бокам контейнеры опираются на угловые фитинги.

Такой способ крепления контейнеров имеет два сильных недостатка:

- Eсли крепления у одного из контейнеров приходят в негодность, это отражается на безопасности не только штабеля, но и целого блока.

-

Из-за размерных допусков и износа шипов для штабелирования во время шторма блок может постоянно двигаться.

Это приводит к разрушению промежуточных соединений и всей конструкции из контейнеров.

Закрепление на палубе с помощью направляющих контейнера

На некоторых судах контейнеры устанавливаются на палубе в ячейки или каркасы. Несколько лет назад Atlantic Container Lines использовал на палубе только ячеистые направляющие. На некоторых кораблях Polish Ocean Lines действовали комбинированные системы. На других судах ячеистые направляющие с помощью гидравлического привода надвигаются на крышки люков, как только загрузка в трюме завершается и люки закрываются.

Закрепление блока на палубе с помощью разъемных соединений

Этот метод часто использовали на заре контейнерных перевозок, но в последние годы к нему прибегают все реже по экономическим причинам.

Нижний ряд контейнеров устанавливается на разъемные элементы или на неподвижные шипы. Ярусы соединяются между собой двойными шипами для штабелирования, а угловые фитинги смежных контейнеров фиксируются сверху соединительными скобами.

Контейнеры располагаются по всей ширине палубы или крышке люка и фиксируются найтовыми (стальными канатами).

Очевидный недостаток такого способа — сложность погрузки и разгрузки. Для получения доступа к одному контейнеру, требуется передвинуть все соседние.

Есть множество вариантов крепления грузов с помощью найтовых. В некоторых случаях стяжные скобы из разных штабелей пересекаются.

Этот метод чаще используется на очень больших контейнеровозах.

Ниже мы приводим несколько вариантов крепления контейнеров на борту судов.

Система крепления для контейнеров 40 и 45 футов.

Система установки для 20-футовых контейнеров от крепежных мостов к выгрузным люкам.

Система крепления 20-футовых контейнеров от люкового закрытия к среднему люку.

Закрепление на палубе в штабелях

Этот способ используется чаще всего. Его основное преимущество заключается в удобстве грузообработки. Контейнеры уложены один на другой, соединены твистлоками и закреплены вертикально. Штабели не связаны друг с другом. Найтовы из разных штабелей тоже не пересекаются между собой, за исключением штормовых оттяжек на внешних сторонах судна.

Пример укладки контейнеров в штабель на палубе.

Закрепление контейнеров на палубе с помощью крепежных стержней и поворотных замков.

Закрепление контейнеров на палубе с помощью поворотных замков и цепей.

Закрепление трехуровневого штабеля на борту полуконтейнеровоза.

Очевидно, что контейнеры, сложенные в такой штабель, легко могут опрокинуться, если не использовать правильную систему фиксации.

Отсутствие специального оборудования для крепления контейнеров и использование неподходящих мест для их хранения во время транспортировки повышает риск утраты или повреждения грузов.

Не сотрудничайте с недобросовестными перевозчиками. Это относится не только к тем, кто эксплуатирует устаревшие суда.

До заключения договора постарайтесь узнать максимум информации о фрахтовщике.

Виды контейнеров/вагонов для перевозок

Виды контейнеров/вагонов

24-тонный (20-футовый) контейнер

| Размеры, мм | Длина | Ширина | Высота |

|---|---|---|---|

| Внутренние | 5867 | 2330 | 2350 |

| Внешние | 6058 | 2438 | 2591 |

| Дверной проем | — | 2286 | 2261 |

Грузоподъемность: 21800 кг.

Объем: 32 м³

Собственный вес: 2200 кг.

30-тонный (40-футовый) контейнер HighCub (HC)

| Размеры, мм | Длина | Ширина | Высота |

|---|---|---|---|

| Внутренние | 11988 | 2330 | 2700 |

| Внешние | 12192 | 2438 | 2895 |

| Дверной проем | — | 2286 | 2566 |

Грузоподъемность: 25600 кг.

Объем: 75 м³

Собственный вес: 4400 кг.

Вагон модели 11-066

| Размеры, мм | Длина | Ширина | Высота |

|---|---|---|---|

| Внутренние | 13844 | 2764 | 2791 |

| Внешние | 14270 | 3279 | 4688 |

| Дверной проем | — | 2000 | 2334 |

Грузоподъемность: 66000 кг.

Объем: 120 м³

Собственный вес: 22000 кг.

Полувагон модели 12-753

| Размеры, мм | Длина | Ширина | Высота |

|---|---|---|---|

| Внутренние | 12324 | 2878 | — |

| Внешние | 13920 | 3134 | 3484 |

| Дверной проем | — | 2530 | — |

Грузоподъемность: 69000 кг.

Объем: 73 м³

Собственный вес: 22500 кг.

Платформа модели 13-401

| Размеры, мм | Длина | Ширина | Высота |

|---|---|---|---|

| Внутренние | 13300 | 2770 | — |

| Внешние | 14620 | 3140 | 1810 |

| Дверной проем | — | — | — |

Грузоподъемность: 69000 кг.

Собственный вес: 21000 кг.

Внимание!

Внутренние размеры и вес порожнего контейнера или вагона могут незначительно изменяться в зависимости от модели и производителя. Для уточнения возможности предоставления других видов контейнеров или вагонов обратитесь к нашим специалистам.С морем пополам — Импортные товары могут подорожать из-за перебоев с грузовыми контейнерами

Импортные товары могут подорожать из-за перебоев с грузовыми контейнерами

Товары, поступающие в Россию морем из Китая и Юго-Восточной Азии, подорожают из-за дефицита грузовых контейнеров. Об этом рассказали «Российской газете» в логистическом альянсе ACEX. Стоимость морской доставки выросла в четыре-пять раз по сравнению с первой половиной 2020 года, что неизбежно скажется на конечной стоимости продукции.

«Это очень большой список — от продуктов питания, товаров народного потребления и одежды до сырья и материалов, которые используют почти все крупные предприятия, завязанные на импортные поставки», — говорит Денис Бобраков, руководитель АСЕХ в Новороссийске.

Сильнее всего ситуация с контейнерами ударит по товарам, которые имеют минимальную локализацию. К примеру, Россия вряд ли столкнется с такой деликатной проблемой, как дефицит туалетной бумаги, так как ее производство сосредоточено на территории страны. Однако цена на нее может вырасти, из-за того что подорожание доставки тянет вверх цены на целлюлозу, из которой она изготавливается. Также контейнерный кризис в меньшей степени ударит по рынку крупной бытовой техники и в большей — по мелкой, она чаще поставляется уже готовой из стран Азии.

Сильнее всего подорожание доставки отразится на рынке одежды, обуви и аксессуаров. «Компании сегмента fashion пытались удержать цены, используя различные маркетинговые акции и рассчитывая на стоки в России», — отмечает Александр Галкин, коммерческий директор NAWINIA. Однако избежать повышения розничных цен им не удастся.

Данные российского грузооборота подтверждают сложную ситуацию с морскими перевозками. По данным Росстата, объемы доставки товаров морем в феврале 2021 года упали на 20,7% в сравнении с февралем прошлого года. Можно было бы сослаться на сложный год. Но ни один вид транспорта не потерял таких объемов, а грузоперевозки авиацией даже прибавили 76,4%.

Можно было бы сослаться на сложный год. Но ни один вид транспорта не потерял таких объемов, а грузоперевозки авиацией даже прибавили 76,4%.

Инфографика «РГ»/ Александр Чистов/ Ирина Жандарова

Грузовой дисбаланс образовался еще осенью на другом конце планеты. У многих участников рынка были надежды, что проблема с контейнерами временная и к весне 2021 года исчезнет. Однако все вышло наоборот. Кризис затронул весь мир, в том числе поставку товаров на российский рынок.

Эксперты отмечают, что в целом морских контейнеров достаточно, но они оказались не там, где нужны. «С осени прошлого года в Китае начался сильный дефицит порожних контейнеров», — отмечает Бобраков. Это произошло из-за того, что быстро оправившийся после кризиса Китай возобновил поставки грузов в другие страны. «Контейнеры было нечем загружать на экспорт из США, Европы, Австралии в Китай и ЮВА. А порожние контейнеры возвращать невыгодно. Они стали скапливаться в портах прибытия, замедляя их работу и увеличивая общий дефицит контейнеров», — рассказывает Евгений Апасов, руководитель компании SLS Agency.

Сильнее всего рост стоимости доставки отразится на рынке одежды, обуви и аксессуаров

Частично в обострении грузового кризиса виноваты импортеры, которые еще больше усугубляют проблему. «Многие крупные импортеры начали заказывать грузы больше обычного, чтоб успеть до сильного повышения ставок, и тем самым спровоцировали ажиотаж и более скорый рост стоимости фрахта», — говорит Бобраков. В результате только с осени цена доставки выросла на 50-60%, а в сравнении с первой половиной 2020 года — в четыре-пять раз.

Ситуация в Суэцком канале, где сел на мель контейнеровоз и парализовал движение на несколько дней, только усугубила проблему. Это провело к еще большему сбою в цепочках поставок товаров. «Думаю, ощутимого изменения на рынке морских контейнерных перевозок ждать ранее конца лета не придется», — констатирует Галкин. Однако снижение ажиотажа вокруг морских грузоперевозок среди импортеров способно немного урегулировать ситуацию. Так как никто из них пока не сообщал, что столкнулся с реальной нехваткой контейнеров под свои грузы.

производство дизельных электростанций в Санкт-Петербурге

Производство контейнеров и ДГУ Техэкспо – фото 1 из 30

Производство контейнеров и ДГУ Техэкспо – фото 2 из 30

Производство контейнеров и ДГУ Техэкспо – фото 3 из 30

Производство контейнеров и ДГУ Техэкспо – фото 4 из 30

Производство контейнеров и ДГУ Техэкспо – фото 5 из 30

Производство контейнеров и ДГУ Техэкспо – фото 6 из 30

Производство контейнеров и ДГУ Техэкспо – фото 7 из 30

Производство контейнеров и ДГУ Техэкспо – фото 8 из 30

Производство контейнеров и ДГУ Техэкспо – фото 9 из 30

Производство контейнеров и ДГУ Техэкспо – фото 10 из 30

Производство контейнеров и ДГУ Техэкспо – фото 11 из 30

Производство контейнеров и ДГУ Техэкспо – фото 12 из 30

Производство контейнеров и ДГУ Техэкспо – фото 13 из 30

Производство контейнеров и ДГУ Техэкспо – фото 14 из 30

Производство контейнеров и ДГУ Техэкспо – фото 15 из 30

Производство контейнеров и ДГУ Техэкспо – фото 16 из 30

Производство контейнеров и ДГУ Техэкспо – фото 17 из 30

Производство контейнеров и ДГУ Техэкспо – фото 18 из 30

Производство контейнеров и ДГУ Техэкспо – фото 19 из 30

Производство контейнеров и ДГУ Техэкспо – фото 20 из 30

Производство контейнеров и ДГУ Техэкспо – фото 21 из 30

Производство контейнеров и ДГУ Техэкспо – фото 22 из 30

Производство контейнеров и ДГУ Техэкспо – фото 23 из 30

Производство контейнеров и ДГУ Техэкспо – фото 24 из 30

Производство контейнеров и ДГУ Техэкспо – фото 25 из 30

Производство контейнеров и ДГУ Техэкспо – фото 26 из 30

Производство контейнеров и ДГУ Техэкспо – фото 27 из 30

Производство контейнеров и ДГУ Техэкспо – фото 28 из 30

Производство контейнеров и ДГУ Техэкспо – фото 29 из 30

Производство контейнеров и ДГУ Техэкспо – фото 30 из 30

Photo & Craft Keeper от Simply Tidy ™

Этот идеальный ящик для хранения включает в себя 16 ящиков для еще большего пространства для упорядочивания, защиты и хранения ваших фотографий и принадлежностей для рукоделия. Эта бескислотная коробка для фотографий, идеально подходящая для защиты ваших семейных воспоминаний, вмещает до 1600 ваших фотографий в 16 ящиках. Каждый маленький футляр вмещает до 100 фотографий, и их также можно использовать для небольших поделок, таких как украшения, штампы и подушечки для штампов, наклейки и многое другое.Чемодан отлично подходит для сортировки фотографий или организации ваших поделок, он оснащен застежкой-защелкой для защиты содержимого и ручкой, обеспечивающей удобство переноски.

Эта бескислотная коробка для фотографий, идеально подходящая для защиты ваших семейных воспоминаний, вмещает до 1600 ваших фотографий в 16 ящиках. Каждый маленький футляр вмещает до 100 фотографий, и их также можно использовать для небольших поделок, таких как украшения, штампы и подушечки для штампов, наклейки и многое другое.Чемодан отлично подходит для сортировки фотографий или организации ваших поделок, он оснащен застежкой-защелкой для защиты содержимого и ручкой, обеспечивающей удобство переноски.

Детали:

- Прозрачный

- 14,9 x 12 x 5 дюймов (37,85 x 30,48 x 12,7 см) общий размер

- 6,7 x 4,8 x 1,2 дюйма (17,02 x 12,19 x 3,05 см) см) маленький размер

- Включает большой ящик для хранения и 16 маленьких чемоданов

- Вмещает 10,16 x 15,24 см (4 x 6 дюймов) для фотографий

- Без кислоты

- Конструкция крышки позволяет штабелировать

Этот идеальный ящик для хранения включает в себя 16 ящиков для еще большего пространства для упорядочивания, защиты и хранения ваших фотографий и принадлежностей для рукоделия. Эта бескислотная коробка для фотографий, идеально подходящая для защиты ваших семейных воспоминаний, вмещает до 1600 ваших фотографий в 16 ящиках. Каждый маленький футляр вмещает до 100 фотографий, и их также можно использовать для небольших поделок, таких как украшения, штампы и подушечки для штампов, наклейки и многое другое. Чемодан отлично подходит для сортировки фотографий или организации ваших поделок, он оснащен застежкой-защелкой для защиты содержимого и ручкой, обеспечивающей удобство переноски.

Эта бескислотная коробка для фотографий, идеально подходящая для защиты ваших семейных воспоминаний, вмещает до 1600 ваших фотографий в 16 ящиках. Каждый маленький футляр вмещает до 100 фотографий, и их также можно использовать для небольших поделок, таких как украшения, штампы и подушечки для штампов, наклейки и многое другое. Чемодан отлично подходит для сортировки фотографий или организации ваших поделок, он оснащен застежкой-защелкой для защиты содержимого и ручкой, обеспечивающей удобство переноски.

Детали:

- Прозрачный

- 14.9 дюймов x 12 дюймов x 5 дюймов (37,85 см x 30,48 см x 12,7 см), общий размер

- 6,7 дюйма x 4,8 дюйма x 1,2 дюйма (17,02 см x 12,19 см x 3,05 см), малый размер корпуса

- Включает большой ящик для хранения и 16 небольших чемоданов

- Вмещает фотографии размером 4 x 6 дюймов (10,16 x 15,24 см)

- Бескислотный

- Конструкция крышки позволяет штабелировать

20-футовые изображения, фотографии и изображения контейнеров на сайте Alibaba

Home ›(Найдено 13 659 результатов) Примечание. Некоторые элементы запрещены к отображению / продаже на нашем веб-сайте в соответствии с Политикой листинга продуктов.Например, такие лекарства, как аспирин.

Некоторые элементы запрещены к отображению / продаже на нашем веб-сайте в соответствии с Политикой листинга продуктов.Например, такие лекарства, как аспирин.

800-1200 долл. США / шт. (цена FOB)

1 шт. (мин. Заказ)

2000,0–2400,0 долл. США / шт. (цена FOB)

1 шт. (мин. Заказ)

1000-2000 долларов США / штука (цена FOB)

1 штука (минимальный заказ)

Набор 800-2500 / долларов США (цена FOB)

1 Установить (Мин.Заказ)

950,0-950,0 долл. США / Коробка (цена FOB)

1 коробка (минимальный заказ)

1100-2308,9 долл. США / Комплект (цена FOB)

5 комплектов (Мин. Заказ)

US $ 7550-8000 / Единица (Цена FOB)

6 Единиц (Мин. Заказ)

US $ 2100-3100 / Единица (Цена FOB)

1 Шт. (мин.Заказ)

(мин.Заказ)

US $ 20000-60000 / Set (FOB Price)

1 Set (Min. Order)

US $ 13000-15000 / Unit (FOB Price)

2 Units (Мин. Заказ)

1600-3500 долл. США / Комплект (цена FOB)

1 комплект (Мин. Заказ)

699-4999 долл. США / Комплект (цена FOB)

1 комплект (мин.Заказ)

1000-6500 / долл. США (цена FOB)

1 единица (мин. Заказ)

3000-5000 долл. США / единица (цена FOB)

1 единица (Мин. Заказ)

1510,0-1800,0 долл. США / Комплекты (цена FOB)

2 комплекта (Мин. Заказ)

10000,0-10000,0 долл. США / единиц (цена FOB)

2 шт. (мин.Заказ)

1300-2500 долл. США / комплект (цена FOB)

6 комплектов (мин. Заказ)

Комплект 2000-12000 долл. США / (цена FOB)

1 комплект (Мин. Заказ)

2100,0-2200,0 долларов США / Единица (цена FOB)

1 Единица (Мин. Заказ)

2300-2450 долларов США / Единица (Цена FOB)

1 Шт. (мин.Заказ)

600-700 / долларов США (цена FOB)

5 штук (минимальный заказ)

US $ 4999-5999 / штука (цена FOB)

1 штука (Мин. Заказ)

799-1799 долл. США / Комплект (цена FOB)

1 комплект (Мин. Заказ)

8600,0-10200,0 долл. США / Комплект (цена FOB)

1 комплект (мин.Заказ)

1799,0-1899,0 долл. США / комплектов (цена FOB)

5 комплектов (мин. Заказ)

Комплект 2000-3000 долл. США / (цена FOB)

6 комплектов (Мин. Заказ)

Заказ)

450-880 долларов США / Квадратный метр (Цена FOB)

1 квадратный метр (Мин. Заказ)

1599-1799 долларов США / Единица (Цена FOB )

6 единиц (мин.Заказ)

2800-3800 долл. США / Комплект (цена FOB)

50 комплектов (минимальный заказ)

16000-50000 долл. США / единица (цена FOB)

1 единица (Мин. Заказ)

2399,0-2399,0 долларов США / Единица (цена FOB)

1 Единица (Мин. Заказ)

2350,0-2650,0 долл. США / Единица (Цена FOB)

1 Шт. (мин.Заказ)

1500,0-2000,0 долл. США / комплект (цена FOB)

1 тонна (минимальный заказ)

8900-10099 долл. США / комплект (цена FOB)

4 комплекта (Мин. Заказ)

2200-2500 долл. США / Единица (Цена FOB)

США / Единица (Цена FOB)

1 Единица (Мин. Заказ)

400-800 долл. США / шт. (Цена FOB)

20 штук (мин.Заказ)

US $ 4000-7000 / Unit (FOB Price)

1 Unit (Min. Order)

US $ 800-1500 / Piece (FOB Price)

10 штук 10 штук (Мин. Заказ)

{{#if priceFrom}}{{priceCurrencyType}} {{priceFrom}} {{#if priceTo}} — {{priceTo}} {{/если}} {{#if priceUnit}} / {{priceUnit}} {{/если}}

{{/если}} {{#if minOrderQuantity}}{{minOrderQuantity}} {{#if minOrderType}} {{minOrderType}} {{/если}}

{{/если}}Практическое введение в терминологию контейнеров

Вы можете подумать, что контейнеры кажутся довольно простой концепцией, так зачем мне читать о терминологии контейнеров? Работая проповедником контейнерных технологий, я столкнулся с неправильным использованием терминологии контейнеров, из-за чего люди спотыкались на пути к освоению контейнеров. Такие термины, как контейнеры и изображения, используются как синонимы, но между ними есть важные концептуальные различия. В мире контейнеров репозиторий имеет иное значение, чем то, что вы ожидали. Вдобавок ландшафт контейнерных технологий шире, чем просто докер. Без хорошего понимания терминологии может быть сложно понять ключевые различия между docker и (выберите ваши фавориты, CRI-O, rkt, lxc / lxd) или понять, что делает Open Container Initiative для стандартизации контейнерной технологии.

Такие термины, как контейнеры и изображения, используются как синонимы, но между ними есть важные концептуальные различия. В мире контейнеров репозиторий имеет иное значение, чем то, что вы ожидали. Вдобавок ландшафт контейнерных технологий шире, чем просто докер. Без хорошего понимания терминологии может быть сложно понять ключевые различия между docker и (выберите ваши фавориты, CRI-O, rkt, lxc / lxd) или понять, что делает Open Container Initiative для стандартизации контейнерной технологии.

Начать работу с контейнерами Linux обманчиво просто. Установка движка контейнера, такого как докер, и выполнение ваших первых команд займет всего несколько минут. Еще через несколько минут вы создадите свой первый образ контейнера и поделитесь им. Затем вы начинаете знакомый процесс создания производственной контейнерной среды и понимаете, что необходимо понимать много терминологии и технологий за кулисами. Хуже того, многие из следующих терминов используются взаимозаменяемо … часто вызывая некоторую путаницу для новичков.

- Контейнер

- Изображение

- Изображение контейнера

- Слой изображения

- Реестр

- Репозиторий

- Тег

- Базовое изображение

- Изображение платформы

- Слой

Понимание терминологии, изложенной в этом техническом словаре, даст вам более глубокое понимание лежащих в основе технологий. Это поможет вам и вашим командам говорить на одном языке, а также даст представление о том, как лучше спроектировать вашу контейнерную среду для достижения ваших целей.Это более глубокое понимание позволит нам как отрасли, так и более широкому сообществу создавать новые архитектуры и решения. Обратите внимание: этот технический словарь предполагает, что читатель уже понимает, как запускать контейнеры. Если вам нужен учебник, попробуйте начать с Практическое введение в контейнеры Docker в блоге разработчиков Red Hat.

Контейнеры 101

Чтобы понять терминологию контейнеров, важно точно понимать, что такое контейнер — с технической точностью. Контейнер — это действительно две разные вещи. Как и обычная программа Linux, контейнеры действительно имеют два состояния — состояние покоя и выполнение. В состоянии покоя контейнер — это файл (или набор файлов), который сохраняется на диске. Это называется образом контейнера или репозиторием контейнера. Когда вы вводите команду для запуска контейнера, Container Engine распаковывает необходимые файлы и метаданные, а затем передает их ядру Linux. Запуск контейнера очень похож на запуск обычного процесса Linux и требует вызова API к ядру Linux.Этот вызов API обычно инициирует дополнительную изоляцию и монтирует копию файлов, которые были в образе контейнера. После запуска контейнеры — это просто процесс Linux. Процесс запуска контейнеров, а также формат образа на диске определяются и регулируются стандартами.

Контейнер — это действительно две разные вещи. Как и обычная программа Linux, контейнеры действительно имеют два состояния — состояние покоя и выполнение. В состоянии покоя контейнер — это файл (или набор файлов), который сохраняется на диске. Это называется образом контейнера или репозиторием контейнера. Когда вы вводите команду для запуска контейнера, Container Engine распаковывает необходимые файлы и метаданные, а затем передает их ядру Linux. Запуск контейнера очень похож на запуск обычного процесса Linux и требует вызова API к ядру Linux.Этот вызов API обычно инициирует дополнительную изоляцию и монтирует копию файлов, которые были в образе контейнера. После запуска контейнеры — это просто процесс Linux. Процесс запуска контейнеров, а также формат образа на диске определяются и регулируются стандартами.

Существует несколько конкурирующих форматов образов контейнеров (Docker, Appc, LXD), но отрасль движется вперед со стандартом, регулируемым в рамках инициативы Open Container Initiative, иногда называемой просто открытыми контейнерами или OCI. Объем OCI включает спецификацию формата изображения контейнера, которая определяет дисковый формат для образов контейнеров, а также метаданные, которые определяют такие вещи, как архитектура оборудования и операционная система (Linux, Windows и т. Д.). Широко распространенный в отрасли формат образов контейнеров позволяет экосистемам программного обеспечения процветать — разные участники, проекты и поставщики могут создавать образы и инструменты, которые могут взаимодействовать друг с другом. Пользователи хотят взаимодействия между инструментами для подписи, сканирования, построения, запуска, перемещения и управления образами контейнеров.

Есть также несколько конкурирующих контейнерных движков, включая Docker, CRI-O, Railcar, RKT, LXC. Эти движки контейнеров берут образ контейнера и превращают его в контейнер (также называемый запущенными процессами). Как это происходит, регулируется областью OCI, которая включает в себя спецификацию среды выполнения контейнера и эталонную реализацию среды выполнения, называемую RunC. Эта эталонная реализация имеет открытый исходный код, регулируется моделью разработки сообщества и обычно используется многими контейнерными движками для связи с ядром хоста при создании контейнеров.

Эта эталонная реализация имеет открытый исходный код, регулируется моделью разработки сообщества и обычно используется многими контейнерными движками для связи с ядром хоста при создании контейнеров.

, которые нацелены на спецификацию формата образа контейнера OCI и спецификацию среды выполнения контейнера, обеспечивают переносимость между широкой экосистемой контейнерных платформ, контейнерных движков и вспомогательных инструментов между облачными провайдерами и локальными архитектурами. Понимание номенклатуры, стандартов контейнеров и архитектуры строительных блоков контейнеров гарантирует, что вы сможете общаться с другими архитекторами для создания масштабируемых и поддерживаемых контейнерных приложений и сред для продуктивного запуска контейнеров на долгие годы.

Образ контейнера

См. Также Репозиторий.

Образ контейнера в его простейшем определении — это файл, который загружается с сервера реестра и используется локально в качестве точки монтирования при запуске контейнеров. Сообщество контейнеров довольно часто использует «образ контейнера», но эта номенклатура может сбивать с толку. Docker, RKT и даже LXD работают по концепции извлечения удаленных файлов и их запуска в качестве контейнера. Каждая из этих технологий обрабатывает образы контейнеров по-разному.LXD извлекает один образ контейнера (однослойный), в то время как docker и RKT используют образы на основе OCI, которые могут состоять из нескольких слоев.

Сообщество контейнеров довольно часто использует «образ контейнера», но эта номенклатура может сбивать с толку. Docker, RKT и даже LXD работают по концепции извлечения удаленных файлов и их запуска в качестве контейнера. Каждая из этих технологий обрабатывает образы контейнеров по-разному.LXD извлекает один образ контейнера (однослойный), в то время как docker и RKT используют образы на основе OCI, которые могут состоять из нескольких слоев.

Технически это намного сложнее, чем отдельный файл на сервере реестра. Когда люди используют термин «изображение контейнера», они часто имеют в виду репозиторий и относятся к набору из нескольких слоев изображений контейнера, а также к метаданным, которые предоставляют дополнительную информацию о слоях.

В концепции образа контейнера неявно заложена концепция формата образа контейнера.

Формат изображения контейнера

См. Изображение и фон контейнера.

Исторически у каждого Container Engine был свой формат образов контейнеров.

Open Container Initiative (OCI), которая изначально была основана на формате образов Docker V2, успешно объединила широкую экосистему контейнерных движков, облачных провайдеров и поставщиков инструментов (сканирование безопасности, подписание, сборка и перемещение). Это поможет защитить пользователей, вкладывающих средства в знания и инструменты в своей среде.

Контейнерный двигатель

См. Также Среда выполнения контейнера.

Контейнерный движок — это часть программного обеспечения, которое принимает запросы пользователей, включая параметры командной строки, извлекает изображения и с точки зрения конечного пользователя запускает контейнер. Существует множество контейнерных движков, включая docker, RKT, CRI-O и LXD. Кроме того, многие облачные провайдеры, платформы как услуга (PaaS) и платформы контейнеров имеют собственные встроенные движки контейнеров, которые используют образы контейнеров, совместимые с Docker или OCI. Наличие стандартного отраслевого формата образа контейнера обеспечивает возможность взаимодействия между всеми этими различными платформами.

Существует множество контейнерных движков, включая docker, RKT, CRI-O и LXD. Кроме того, многие облачные провайдеры, платформы как услуга (PaaS) и платформы контейнеров имеют собственные встроенные движки контейнеров, которые используют образы контейнеров, совместимые с Docker или OCI. Наличие стандартного отраслевого формата образа контейнера обеспечивает возможность взаимодействия между всеми этими различными платформами.

Если пойти на один уровень глубже, то большинство контейнерных движков фактически не запускают контейнеры, они полагаются на среду выполнения, совместимую с OCI, такую как runc. Обычно за контейнерный движок отвечает:

- Обработка пользовательского ввода

- Часто обработка ввода через API из оркестратора контейнеров

- Получение образов контейнеров с сервера реестра

- Расширение распаковки и развертывания образа контейнера на диске с помощью графического драйвера (блока или файла в зависимости от драйвера)

- Подготовка точки монтирования контейнера, обычно в хранилище копирования при записи (опять же, блок или файл в зависимости от драйвера)

- Подготовка метаданных, которые будут переданы в среду выполнения контейнера для правильного запуска контейнера.

- Использование некоторых значений по умолчанию из образа контейнера (например,ArchX86)

- Использование пользовательского ввода для переопределения значений по умолчанию в образе контейнера (например, CMD, ENTRYPOINT)

- Использование значений по умолчанию, указанных в образе контейнера (например, правила SECCOM)

- Вызов среды выполнения контейнера

Для более глубокого понимания см. Общие сведения о стандартах на контейнеры. См. Также «Среда выполнения контейнера».

Контейнер

Контейнеры существуют в операционных системах довольно давно. Контейнер — это экземпляр среды выполнения для образа контейнера.Контейнер — это стандартный процесс Linux, который обычно создается с помощью системного вызова clone () вместо fork () или exec (). Кроме того, контейнеры часто дополнительно изолируются с помощью cgroups, SELinux или AppArmor.

Хост контейнера

Хост контейнера — это система, которая запускает контейнерные процессы, часто называемые просто контейнерами. Это может быть, например, RHEL Atomic Host, работающий на виртуальной машине, как экземпляр в общедоступном облаке или на голом железе в вашем центре обработки данных. Как только образ контейнера (также известный как репозиторий) извлекается с сервера реестра на локальный узел контейнера, считается, что он находится в локальном кеше.

Это может быть, например, RHEL Atomic Host, работающий на виртуальной машине, как экземпляр в общедоступном облаке или на голом железе в вашем центре обработки данных. Как только образ контейнера (также известный как репозиторий) извлекается с сервера реестра на локальный узел контейнера, считается, что он находится в локальном кеше.

Определить, какие репозитории синхронизируются с локальным кешем, можно с помощью следующей команды:

[root @ rhel7 ~] # образы докеров -a РЕПОЗИТОРНЫЙ ТЕГ ИДЕНТИФИКАТОР ИЗОБРАЖЕНИЯ СОЗДАН ВИРТУАЛЬНЫЙ РАЗМЕР registry.access.redhat.com/rhel7 последнее 6883d5422f4e 3 недели назад 201,7 МБ

Сервер реестра

Сервер реестра — это, по сути, модный файловый сервер, который используется для хранения репозиториев докеров.Обычно сервер реестра указывается как обычное DNS-имя и, необязательно, номер порта для подключения. Большая часть ценности экосистемы докеров заключается в возможности извлекать и извлекать репозитории с серверов реестра.

Когда демон docker не имеет локально кэшированной копии репозитория, он автоматически извлекает ее с сервера реестра. В большинстве дистрибутивов Linux демон docker настроен для извлечения из docker.io, но его можно настроить в некоторых дистрибутивах Linux.Например, Red Hat Enterprise Linux настроен на извлечение репозиториев из registry.access.redhat.com сначала, а затем будет пробовать docker.io (Docker Hub).

Важно подчеркнуть, что существует неявное доверие к серверу реестра. Вы должны определить, насколько вы доверяете контенту, предоставленному реестром, и можете разрешить или заблокировать определенные реестры. Помимо безопасности, есть и другие проблемы, такие как доступ пользователей к лицензионному программному обеспечению и вопросы соответствия. Простота, с которой docker позволяет пользователям извлекать программное обеспечение, делает критически важным, чтобы вы доверяли исходному контенту.

В Red Hat Enterprise Linux можно настроить реестр докеров по умолчанию. Определенные серверы реестра можно добавить или заблокировать в RHEL7 и RHEL7 Atomic, изменив файл конфигурации:

vi / и т. д. / sysconfig / докер

В RHEL7 и RHEL 7 Atomic сервер реестра Red Hat настроен из коробки:

ADD_REGISTRY = '- add-registry.access.redhat.com'

В целях безопасности может быть полезно заблокировать общедоступные репозитории докеров, такие как DockerHub:

# BLOCK_REGISTRY = '- реестр блоков'

Red Hat также предлагает интегрированный сервер реестра с OpenShift Container Platform, автономный корпоративный сервер реестра с Quay Enterprise, а также облачные, общедоступные и частные репозитории на Quay.io.

Управление контейнерами

Часто команды начинают с установки хоста контейнера, а затем извлекают некоторые образы контейнера. Затем они переходят к созданию новых образов контейнеров и отправке их на сервер реестра, чтобы поделиться ими с другими членами своей команды. Через некоторое время они захотят соединить несколько контейнеров вместе и развернуть их как единое целое. Наконец, в какой-то момент они хотят отправить этот модуль в конвейер (Dev / QA / Prod), ведущий к производству. Это путь к осознанию необходимости оркестровки.

Через некоторое время они захотят соединить несколько контейнеров вместе и развернуть их как единое целое. Наконец, в какой-то момент они хотят отправить этот модуль в конвейер (Dev / QA / Prod), ведущий к производству. Это путь к осознанию необходимости оркестровки.

Контейнерный оркестратор действительно делает две вещи:

- Динамически планирует рабочие нагрузки контейнера в кластере компьютеров. Это часто называют распределенными вычислениями.

- Предоставляет стандартизированный файл определения приложения (kube yaml, docker compose и т. Д.).

Две указанные выше функции предоставляют множество возможностей:

- Позволяет полностью отдельно планировать контейнеры в приложении. Это полезно, если:

- Позволяет использовать большие кластеры контейнерных хостов

- Сбой отдельных контейнеров (зависание процесса, нехватка памяти (OOM))

- Сбой хостов контейнера (диск, сеть, перезагрузка)

- Сбой контейнерных двигателей (повреждение, перезапуск)

- Отдельные контейнеры необходимо увеличить или уменьшить

- Развернуть новые экземпляры одного и того же приложения в новых средах легко.

В мире облачных технологий или в традиционном мире есть много причин, по которым вы можете захотеть это сделать, в том числе:

В мире облачных технологий или в традиционном мире есть много причин, по которым вы можете захотеть это сделать, в том числе:- На ноутбуке разработчиков с оркестратором контейнеров, работающим под управлением

- В общей среде разработки в частном пространстве имен

- В общей среде разработки во внутреннем общедоступном пространстве имен для видимости и тестирования

- Внутренняя среда обеспечения качества (QA)

- В среде нагрузочного тестирования динамически инициализируется и деинициализируется в облаке

- В золотой среде для проверки совместимости с производственной продукцией

- В производственной среде

- В среде аварийного восстановления

- В новой производственной среде, в которой были обновлены хосты контейнеров, движки контейнеров или оркестраторы контейнеров.

- В новой производственной среде с теми же версиями Container Host, Container Engine и оркестратора контейнеров в новой геолокации (APAC, EMEA и т.

Д.)

Д.)

Существует множество планировщиков контейнеров, разрабатываемых сообществом и поставщиками.Исторически сложилось так, что Swarm, Mesos и Kubernetes были большой тройкой, но недавно даже Docker и Mesosphere объявили о поддержке Kubernetes — как и почти все крупные поставщики облачных услуг. Kubernetes стал стандартом де-факто в оркестровке контейнеров, как и Linux до него. Если вы изучаете оркестровку контейнеров, Red Hat рекомендует наш корпоративный дистрибутив под названием OpenShift.

Среда выполнения контейнера

Среда выполнения контейнера — компонент нижнего уровня, обычно используемый в Container Engine, но также может использоваться вручную для тестирования.Эталонная реализация стандарта среды выполнения Open Containers Initiative (OCI) — runc. Это наиболее широко используемая среда выполнения контейнеров, но есть и другие среды выполнения, совместимые с OCI, такие как crun, railcar и katacontainers. Docker, CRI-O и многие другие движки контейнеров полагаются на runc.

Среда выполнения контейнера отвечает за:

- Использование точки монтирования контейнера, предоставленной Container Engine (также может быть простым каталогом для тестирования)

- Использование метаданных контейнера, предоставленных Container Engine (также может быть вручную созданным config.json для тестирования)

- Взаимодействие с ядром для запуска контейнерных процессов (системный вызов clone)

- Настройка контрольных групп

- Настройка политики SELinux

- Настройка правил App Armor

Чтобы предоставить немного истории, когда механизм Docker был впервые создан, он полагался на LXC в качестве среды выполнения контейнера. Позже команда Docker разработала собственную библиотеку под названием libcontainer для запуска контейнеров. Эта библиотека была написана на Golang и скомпилирована в исходные движки Docker.Наконец, когда был создан OCI, Docker пожертвовал код libcontainer и превратил его в отдельную утилиту под названием runc. Теперь runc является эталонной реализацией и используется другими движками контейнеров, такими как CRI-O. На самом низком уровне это дает возможность запускать контейнер последовательно, независимо от его двигателя. Runc — это очень краткая утилита, которая ожидает, что ей будут предоставлены точка монтирования (каталог) и метаданные (config.json). См. Это руководство для получения дополнительной информации о runc.

Теперь runc является эталонной реализацией и используется другими движками контейнеров, такими как CRI-O. На самом низком уровне это дает возможность запускать контейнер последовательно, независимо от его двигателя. Runc — это очень краткая утилита, которая ожидает, что ей будут предоставлены точка монтирования (каталог) и метаданные (config.json). См. Это руководство для получения дополнительной информации о runc.

Для более глубокого понимания см. Общие сведения о стандартах контейнеров.См. Также «Среда выполнения контейнера».

Слой изображения

Хранилища часто называют образами или образами контейнеров, но на самом деле они состоят из одного или нескольких слоев. Слои изображений в репозитории связаны между собой родительско-дочерними отношениями. Каждый слой изображения представляет собой изменения между собой и родительским слоем.

Ниже мы собираемся проверить слои репозитория на локальном хосте контейнера. Начиная с Docker 1.7, нет собственных инструментов для проверки слоев изображений в локальном репозитории (есть инструменты для онлайн-реестров). С помощью инструмента Dockviz вы можете быстро просмотреть все слои. Обратите внимание, что у каждого слоя есть тег и универсальный уникальный идентификатор (UUID). Следующая команда вернет сокращенные версии UUID, которые обычно достаточно уникальны для работы на одной машине. Если вам нужен полный UUID, используйте параметр —no-trunc.

С помощью инструмента Dockviz вы можете быстро просмотреть все слои. Обратите внимание, что у каждого слоя есть тег и универсальный уникальный идентификатор (UUID). Следующая команда вернет сокращенные версии UUID, которые обычно достаточно уникальны для работы на одной машине. Если вам нужен полный UUID, используйте параметр —no-trunc.

docker run --rm --privileged -v /var/run/docker.sock:/var/run/docker.sock nate / dockviz images -t

├─2332d8973c93 Виртуальный размер: 187,7 МБ

│ └─ea358092da77 Виртуальный размер: 187.9 МБ

│ └─a467a7c6794f Виртуальный размер: 187,9 МБ

│ └─ca4d7b1b9a51 Виртуальный размер: 187,9 МБ

│ └─4084976dd96d Виртуальный размер: 384,2 МБ

│ └─943128b20e28 Виртуальный размер: 386,7 МБ

│ └─db20cc018f56 Виртуальный размер: 386,7 МБ

│ └─45b3c59b9130 Виртуальный размер: 398,2 МБ

│ └─de1a5d7 Виртуальный размер: 422,8 МБ

│ └─e7a97058d51f Виртуальный размер: 422,8 МБ

│ └─d5c963edfcb2 Виртуальный размер: 422,8 МБ

│ └─5cfc0ce98e02 Виртуальный размер: 422. 8 МБ

│ └─7728f71a4bcd Виртуальный размер: 422,8 МБ

│ └─0542f67da01b Виртуальный размер: 422,8 МБ Теги: docker.io/registry:latest

8 МБ

│ └─7728f71a4bcd Виртуальный размер: 422,8 МБ

│ └─0542f67da01b Виртуальный размер: 422,8 МБ Теги: docker.io/registry:latest Обратите внимание, что репозиторий «docker.io/registry» на самом деле состоит из множества слоев изображений. Что еще более важно, обратите внимание, что пользователь потенциально может «запустить» контейнер на основе любого из этих уровней. Следующая команда вполне допустима, хотя не гарантируется, что она была протестирована или даже работает правильно.Как правило, построитель изображений помечает (создает имя) определенные слои, которые вы должны использовать:

docker run -it 45b3c59b9130 bash

Репозитории построены таким образом, потому что всякий раз, когда построитель изображений создает новое изображение, различия сохраняются как слой. Есть два основных способа создания новых слоев в репозитории. Во-первых, при создании изображения вручную каждая «фиксация» создает новый слой. Если построитель образов создает образ с помощью Dockerfile, каждая директива в файле создает новый слой. Полезно иметь представление о том, что изменилось в репозитории контейнеров между каждым слоем.

Полезно иметь представление о том, что изменилось в репозитории контейнеров между каждым слоем.

Тег

Даже если пользователь может указать, что контейнер монтируется и запускается с любого уровня в репозитории, это не обязательно делать. Когда построитель изображений создает новый репозиторий, они обычно маркируют лучшие слои изображений для использования. Они называются тегами и представляют собой инструмент, с помощью которого создатели образов контейнеров сообщают потребителям образов контейнеров, какие слои лучше всего использовать.Обычно теги используются для обозначения версий программного обеспечения в репозитории. Это делается только по соглашению - на самом деле, OCI или какой-либо другой стандарт определяет, для каких тегов можно использовать, и ими можно злоупотреблять для всего, что захочет пользователь. Будьте осторожны с этим, потому что это может создать много путаницы в командах разработчиков, эксплуатации и архитектуры, поэтому хорошо задокументируйте это, если вы используете его для чего-либо, кроме версии программного обеспечения.

Есть один специальный тег - latest - который обычно указывает на уровень, содержащий последнюю версию программного обеспечения в репозитории.Этот специальный тег по-прежнему просто указывает на слой изображения, как и любой другой тег, поэтому им можно злоупотреблять.

Для удаленного просмотра тегов, доступных в репозитории, выполните следующую команду (утилита jq делает вывод намного более читаемым):

curl -s registry.access.redhat.com/v1/repositories/rhel7/tags | jq

{

«7.0-21»: «e1f5733f050b2488a17b7630cb038bfbea8b7bdfa9bdfb99e63a33117e28d02f»,

«7.0-23»: «bef54b8f8a2fdd221734f1da404d4c0a7d07ee9169b1443a338ab54236c8c91a»,

«7.0-27»: «8e6704f39a3d4a0c82ec7262ad683a9d1d9a281e3c1ebbb64c045b9af39b3940»,

«7.1-11 ":" d0a516b529ab1adda28429cae5985cab9db93bfd8d301b3a94d22299af72914b ",

"7.1-12": "275be1d3d0709a06ff1ae38d0d5402bc8f0eeac44812e5ec1df4a9e99214eb9a",

"7.1-16": "82ad5fa11820c2889c60f7f748d67aab04400700c581843db0d1e68735327443",

«7.1-24»: «c4f590bbcbe329a77c00fea33a3a9600630720414861ec3a134baba50d6»,

"7. 1-4": "10acc31def5d6f249b548e01e8ffbaccfd61af0240c17315a7ad393d022c5ca2",

«7.1-6»: «65de4a13fc7cf28b4376e65efa31c5c3805e18da4eb01ad0c8b8801f4a10bc16»,

"7.1-9": "e3c92c6cff3543d19d0c9a24c72cd3840f8ba3ee00357f997b786e8939efef2f",

«7.2 ":" 6c3a84d798dc449313787502060b6d5b4694d7527d64a7c99ba199e3b2df834e ",

"7.2-2": "58958c7fafb7e1a71650bc7bdbb9f5fd634f3545b00ec7d390b2075db511327d",

"7.2-35": "6883d5422f4ec2810e1312c0e3e5a2e2a8185cd3a1124b459a7c38dc55b",

"7.2-38": "6c3a84d798dc449313787502060b6d5b4694d7527d64a7c99ba199e3b2df834e",

"последний": "6c3a84d798dc449313787502060b6d5b4694d7527d64a7c99ba199e3b2df834e"

}

1-4": "10acc31def5d6f249b548e01e8ffbaccfd61af0240c17315a7ad393d022c5ca2",

«7.1-6»: «65de4a13fc7cf28b4376e65efa31c5c3805e18da4eb01ad0c8b8801f4a10bc16»,

"7.1-9": "e3c92c6cff3543d19d0c9a24c72cd3840f8ba3ee00357f997b786e8939efef2f",

«7.2 ":" 6c3a84d798dc449313787502060b6d5b4694d7527d64a7c99ba199e3b2df834e ",

"7.2-2": "58958c7fafb7e1a71650bc7bdbb9f5fd634f3545b00ec7d390b2075db511327d",

"7.2-35": "6883d5422f4ec2810e1312c0e3e5a2e2a8185cd3a1124b459a7c38dc55b",

"7.2-38": "6c3a84d798dc449313787502060b6d5b4694d7527d64a7c99ba199e3b2df834e",

"последний": "6c3a84d798dc449313787502060b6d5b4694d7527d64a7c99ba199e3b2df834e"

}

Репозиторий

При использовании команды docker репозиторий - это то, что указано в командной строке, а не изображение.В следующей команде «rhel7» - это репозиторий.

докер тянуть rhel7

Фактически автоматически расширяется до:

docker pull registry.access.redhat.com/rhel7:latest

Это может сбивать с толку, и многие люди называют это изображением или образом контейнера. Фактически, подкоманда docker images используется для вывода списка локально доступных репозиториев. Концептуально эти репозитории можно рассматривать как образы контейнеров, но важно понимать, что эти репозитории на самом деле состоят из слоев и включают метаданные в файл, называемый манифестом (manifest.json):

Фактически, подкоманда docker images используется для вывода списка локально доступных репозиториев. Концептуально эти репозитории можно рассматривать как образы контейнеров, но важно понимать, что эти репозитории на самом деле состоят из слоев и включают метаданные в файл, называемый манифестом (manifest.json):

образы докеров РЕПОЗИТОРНЫЙ ТЕГ ИДЕНТИФИКАТОР ИЗОБРАЖЕНИЯ СОЗДАН ВИРТУАЛЬНЫЙ РАЗМЕР registry.access.redhat.com/rhel7 последнее 6883d5422f4e 4 недели назад 201,7 МБ registry.access.redhat.com/rhel последнее 6883d5422f4e 4 недели назад 201,7 МБ registry.access.redhat.com/rhel6 последнее 05c3d56ba777 4 недели назад 166.1 МБ registry.access.redhat.com/rhel6/rhel последнее 05c3d56ba777 4 недели назад 166,1 МБ ...

Когда мы указываем репозиторий в командной строке, Container Engine выполняет дополнительную работу за вас. В этом случае демон docker (а не клиентский инструмент) настроен со списком серверов для поиска. В нашем примере выше демон будет искать репозиторий «rhel7» на каждом из настроенных серверов.

В приведенной выше команде было указано только имя репозитория, но также можно указать полный URL-адрес с помощью клиента докера.Чтобы выделить это, давайте начнем с анализа полного URL.

Другой способ, которым вы часто можете увидеть это указание:

РЕЕСТР / ИМЕННОЕ ПРОСТРАНСТВО / РЕПОЗИТОРИЙ [: TAG]

Полный URL-адрес состоит из стандартного имени сервера, пространства имен и, необязательно, тега. На самом деле существует множество вариантов того, как указывать URL-адрес, и по мере изучения экосистемы докеров вы обнаружите, что многие части являются необязательными. Все следующие команды действительны и извлекают некоторую перестановку одного и того же репозитория:

docker pull реестр.access.redhat.com/rhel7/rhel:latest docker pull registry.access.redhat.com/rhel7/rhel docker pull registry.access.redhat.com/rhel7 docker pull rhel7 / rhel: последняя версия

Пространство имен

Пространство имен - это инструмент для разделения групп репозиториев. В общедоступном DockerHub пространство имен обычно представляет собой имя пользователя, использующего изображение, но также может быть именем группы или логическим именем.

В общедоступном DockerHub пространство имен обычно представляет собой имя пользователя, использующего изображение, но также может быть именем группы или логическим именем.

Red Hat использует пространство имен для разделения групп репозиториев на основе продуктов, перечисленных на сервере Red Hat Federated Registry.Вот несколько примеров результатов, возвращаемых registry.access.redhat.com. Обратите внимание, последний результат фактически указан на другом сервере реестра. Это связано с тем, что Red Hat также работает с перечислением репозиториев на серверах реестра наших партнеров:

registry.access.redhat.com/rhel7/rhel registry.access.redhat.com/openshift3/mongodb-24-rhel7 registry.access.redhat.com/rhscl/mongodb-26-rhel7 registry.access.redhat.com/rhscl_beta/mongodb-26-rhel7 registry-mariadbcorp.rhcloud.com/rhel7/mariadb-enterprise-server:10.0

Обратите внимание, что иногда полный URL указывать не нужно. В этом случае для данного пространства имен существует репозиторий по умолчанию. Если пользователь указывает только пространство имен Fedora, последний тег из репозитория по умолчанию будет загружен на локальный сервер. Итак, выполнение следующих команд, по сути, одно и то же, каждая из которых более специфична:

Если пользователь указывает только пространство имен Fedora, последний тег из репозитория по умолчанию будет загружен на локальный сервер. Итак, выполнение следующих команд, по сути, одно и то же, каждая из которых более специфична:

Докер тянуть шляпу докер тянуть docker.io/fedora докер тянуть docker.io/library/fedora:latest

Пространство имен ядра

Пространство имен ядра полностью отличается от пространства имен, о котором мы говорим при обсуждении репозиториев и серверов реестра.При обсуждении контейнеров пространства имен ядра, возможно, являются наиболее важной структурой данных, поскольку они позволяют использовать контейнеры в том виде, в каком мы их знаем сегодня. Пространства имен ядра позволяют каждому контейнеру иметь собственные точки монтирования, сетевые интерфейсы, идентификаторы пользователей, идентификаторы процессов и т. Д.