Чем ДСП отличается от ЛДСП, в чем разница

Мебельная фабрика Микэвол изготавливает самую разную корпусную мебель из различных материалов. Это МДФ, шпонированная плита, а также ДСП и ЛДСП.

И вообще, довольно часто можно видеть две эти аббревиатуры рядом. То есть, как бы подразумевается, что это не одно и тоже, но эти два материала близки друг к другу.

Давайте разберемся в этом вопросе подробнее и отметим в чем разница между ними. Но прежде нужно вспомнить, а то вообще такое ДСП и ЛДСП.

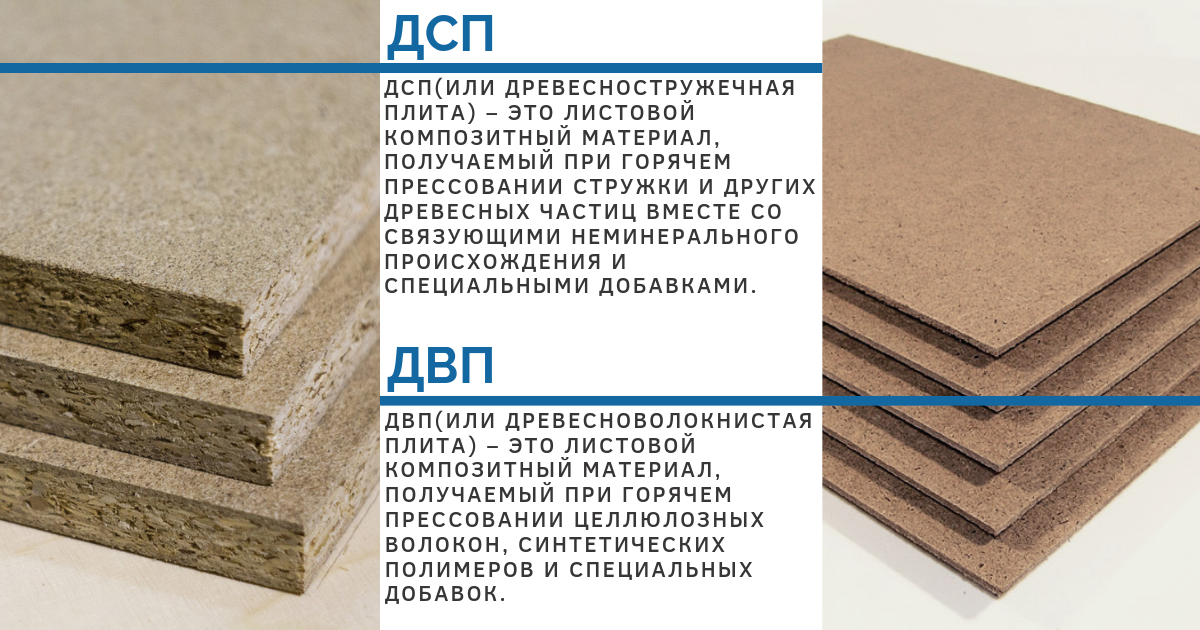

Что такое ДСП?

ДСП – это древесно-стружечная плита. Этот материал появился, как альтернатива древесины, которая является более дорогостоящей. ДСП это листовой композиционный, то есть многокомпонентный, материал.

Он изготавливается путем горячего прессования древесных опилок. Главным компонентом, который скрепляет ДСП в единое целое, является смола. Это связывающее вещество объединяет стружки и опилки в единый прочный материал. Под давлением в 200 атмосфер стружки и смола формируются в единую плиту.

Интересно, что раньше смола, которую добавляли в ДСП имела очень ярко выраженный неприятный запах, а также она в течении времени выделяла в атмосферу различные вредные вещества. Поэтому. Например, в советское время, плиты ДСП должны были иметь очень прочную и качественную кромку. Кромка не позволяла вредным веществам выходить из материала в окружающею среду.

Сейчас с этим все гораздо проще. ДСП начали производить в 30-х годах 20-го века, почти за 100 лет, в этой области производства многое что поменялось. Связывающие вещества, которые добавляют в материал, теперь, как правило, не минерального происхождения. Также в их составе довольно много других различных добавок. ДСП нельзя назвать вредным материалом, но тем не менее, лучше не забывать регулярно проветривать помещение, где находится мебель из этого материала.

Что такое ЛДСП?

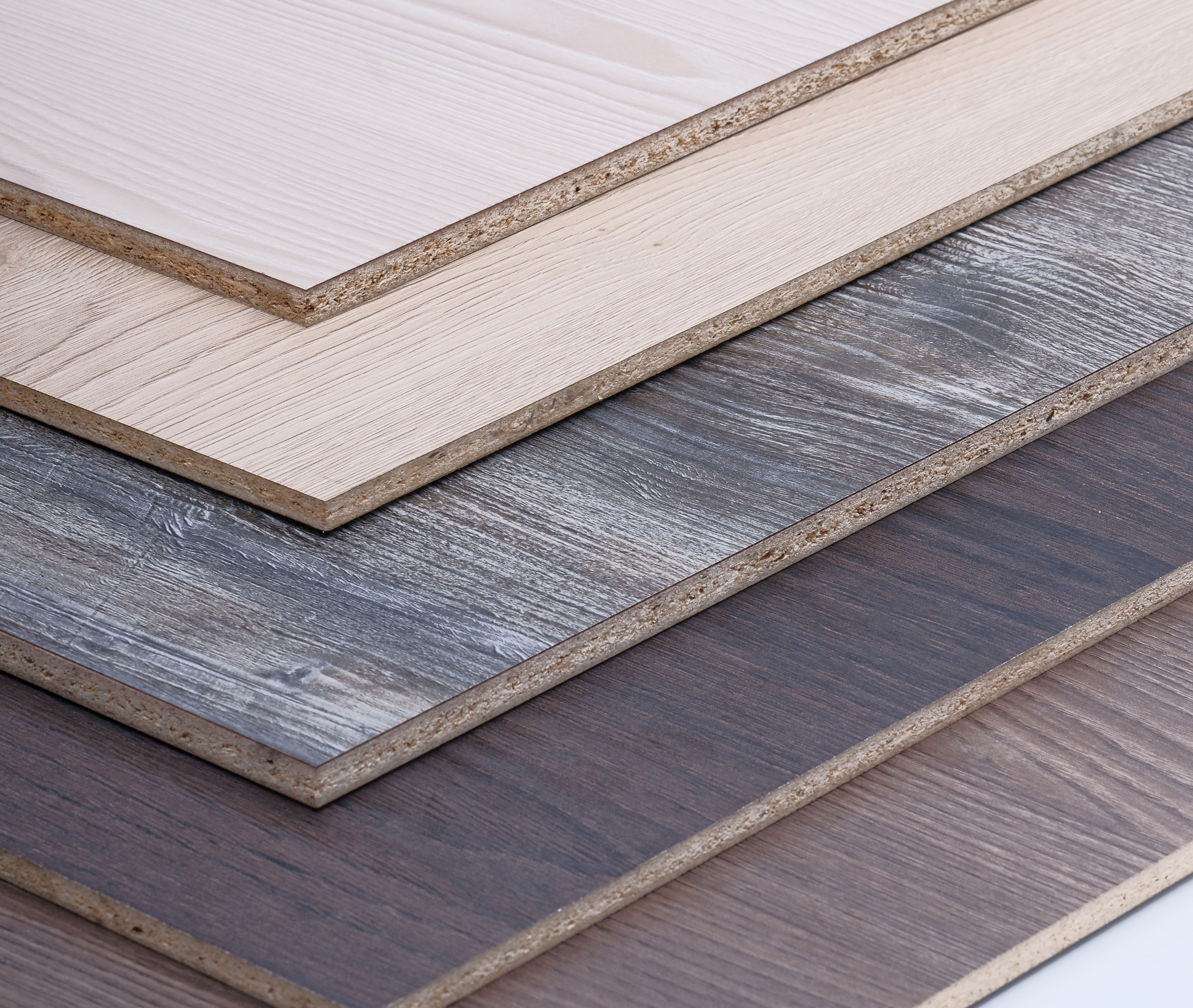

ЛДСП – это та же древесно-стружечная плита, но только ламинированная, то есть поверх материала лежит полимерная пленка. Зачем она нужна?

Полимерная пленка, которая покрывает ЛДСП, более долговечна. Она более устойчива к механическим повреждениям, чем обычное ДСП и даже легким ударам. Кроме того, ЛДСП не боится горячих температур, а также перепадов температур.

Она более устойчива к механическим повреждениям, чем обычное ДСП и даже легким ударам. Кроме того, ЛДСП не боится горячих температур, а также перепадов температур.

Чаще всего в производстве мебели используется именно ЛДСП!

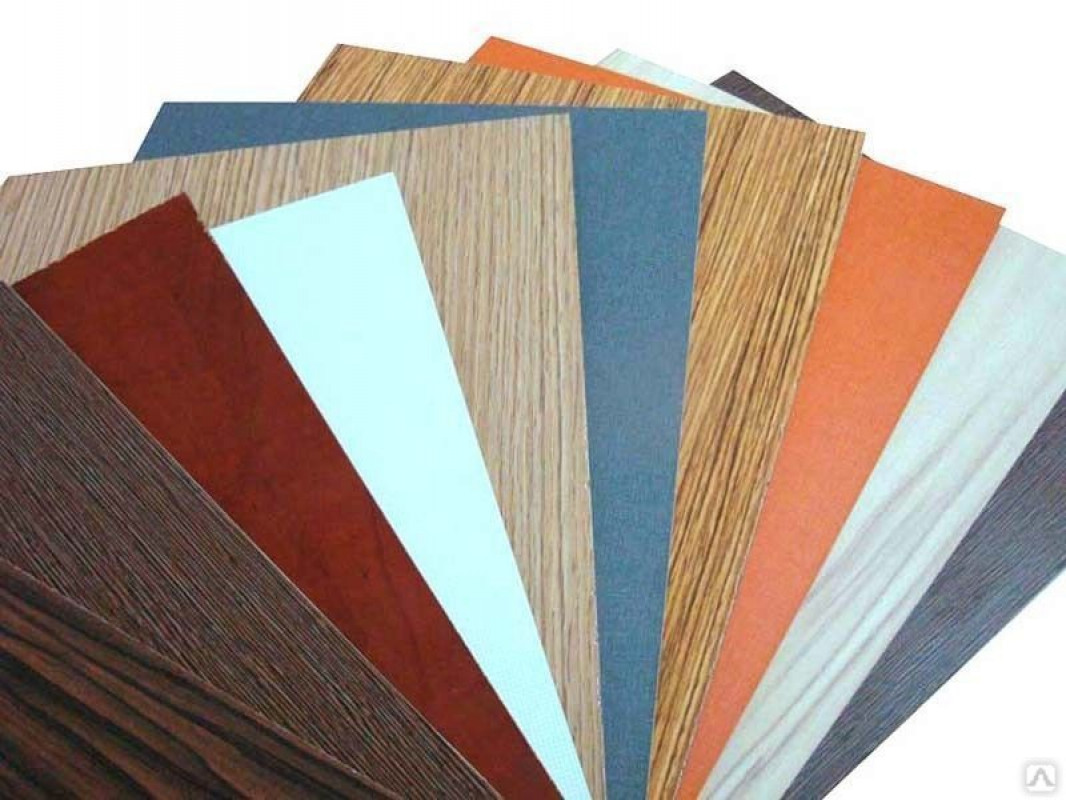

Но и самое главное, полимерная пленка ЛДСП может быть самых разных цветов и текстур. Для реализации, какой либо дизайнерской идеи или мысли, ЛДСП может быть очень полезным. Чтобы оформить тот или иной интерьер может понадобиться материал с незатейливой текстурой.

Наносится такое ламинирование под горячим прессом. Благодаря этому, стружки и опилки приобретают внешний вид как у элитных сортов дерева. В специальном цеху на листы ДСП наносится слой просмаленной бумаги

Чем отличается ДСП от ЛДСП?

Итак, вот мы и подошли к основному вопросу нашей статьи, чем отличаются друг от друга ДСП и ЛДСП. Какие у них отличия? И в чем между ними разница?

Разница в покрытии, которое наносится на ДСП в процессе производства. Ламинированная пленка добавляет массу преимуществ данному материалу.

Ламинированная пленка добавляет массу преимуществ данному материалу.

Кроме того, ЛДСП плиты выглядят более привлекательно и в основном они и используются для изготовления мебели, особенно фасадной. Все то ДСП, которое вы видели, скорее всего, является ЛДСП, но вы даже и не догадывались об этом. Эти материалы являются «родными братьями», поэтому их часто произносят вместе.

ЛДСП отличается от ДСП наличием ламинированной пленки!

Мебельная фабрика Микэвол изготавливает любую мебель из ДСП и ЛДСП, а также осуществляет их покраску.

ВолгаМебель | Что такое ЛДСП?

Продукция

Плитные материалы для мебели

- ЛДСП

- Коллекция декоров ЛДСП

- Тиснения ЛДСП

- ДВПО/ХДФО

- МДФ/ЛМДФ

- ДСП

- Ламинированные плиты ДВП, МДФ

Плитные материалы для строительства

- ДВП

- ДСП

- Фанера

Мебельные комплектующие

- Кромка

- Столешницы

- Серия e’

- Серия e»

- Серия e0

- Серия e1

- Серия e2

- Серия e3

- Серия quantum

- Серия mobius

- Серия scalar

- Панели ARTE

- Комплектующие

Клея

- Клей расплав

- Клей контактный

Шкафы купе и гардеробные

- Анодированный профиль

- Окутанный профиль

- Декорированный профиль

- Фурнитура

Главная » Что такое ЛДСП?

Древесностружечные

плиты, облицованные декоративными бумажными пленками на основе

термореактивных полимеров (ЛДСП) являются в настоящее время основным

материалом для изготовления щитовых элементов мебели массового

производства (  — wood particleboards, laminated with paper impregnated with thermosetting resins).

В просторечии эти плиты часто называют «ламинированными » или

«ламинатом» или сокращенно ЛДСП. Помимо мебели они используются в

строительстве и др. отраслях промышленности.

ЛДСП-плиты облицованные пленками на основе термореактивных полимеров

обладают высокой твердостью поверхности и устойчивостью к воздействию

высокой температуры, воды и растворителей. В процессе испытаний их

подвергают воздействию воды, спирта, бензина, хлорамина, уксусной

кислоты, кофе, чая, растительного масла, ацетона. Поэтому,

ламинированные плиты хорошо подходят для изготовления деталей

бытовой, медицинской, учебной и лабораторной мебели.

— wood particleboards, laminated with paper impregnated with thermosetting resins).

В просторечии эти плиты часто называют «ламинированными » или

«ламинатом» или сокращенно ЛДСП. Помимо мебели они используются в

строительстве и др. отраслях промышленности.

ЛДСП-плиты облицованные пленками на основе термореактивных полимеров

обладают высокой твердостью поверхности и устойчивостью к воздействию

высокой температуры, воды и растворителей. В процессе испытаний их

подвергают воздействию воды, спирта, бензина, хлорамина, уксусной

кислоты, кофе, чая, растительного масла, ацетона. Поэтому,

ламинированные плиты хорошо подходят для изготовления деталей

бытовой, медицинской, учебной и лабораторной мебели.

Эти свойствам они обязаны содержанию в пленке меламиносодержащей формальдегидной или карбамидоформальдегидной смолы. Химическое название меламина — 2,4,6 триамино- 1,3,5 — триазин .

Ламинированные

плиты, как правило, изготавливаются непосредственно на заводах

древесно-стружечных плит.

Декоративные бумаги, используемые для ламинирования плит имеют самые разнообразные цвета и текстуры:

однотонные бумаги, рисунки под различные породы древесины, фантазийные декоры, геометрические орнаменты и т.д.

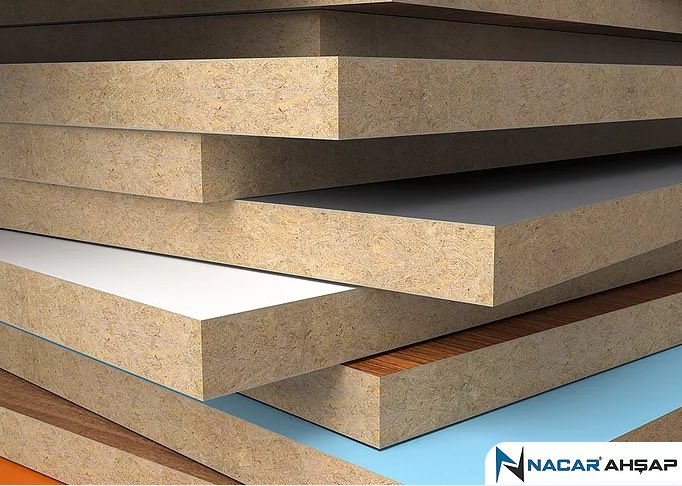

Основой ламинированных плит являются шлифованные ДСП общего назначения :

— для групп А и Б — ДСП марок П-А и П-Б по ГОСТ 10632 — 2007первого сорта с мелкоструктурной поверхностью, шлифованные

- для группы В — ДСП марок П-А по ГОСТ 10632 -2007 первого сорта с мелкоструктурной поверхностью, шлифованные: — с плотностью не более: 720 кг/м — для толщин 13 мм и более, 800 кг/м — для толщин до 13 мм.

- разбуханием по толщине за 2 часа не более 16%.

Для облицовывания ламинированных плит используются пропитанные

декоративные пленки с неполной конденсацией смолы. Пленка

изготавливается в пропиточной машине из специальной декоративной бумаги

плотностью 60 — 90 г/м2.

Технология ламинирования плиты следующая. Ламинирование плит осуществляется в прессах проходного типа или в многоэтажных прессах. Давление пресса 20 — 35 кг/см2, температура 140 — 210 град. С.

В процессе прессования

пропитанная бумага уплотняется и пробретает свойства пластика.

Содержавшаяся в ней смола, частично выдавливается на наружную и

внутреннюю поверхности пленки и быстро конденсируется ( отверждается).

Таким образом, на верхней ее поверхности образуется своего рода тведая

лаковая пленка, а на нижней — клеевая. Смола проникает в мельчайшие поры

основы, обеспечивая прочное соединение бумаги и ламинированной плиты.

Смола ЛДСП . Если формирующая прокладка пресса имеет текстурированную

поверхность , то рисунок текстуры отпечатывается на поверхности

ламинированной плиты. Соответственно глянцевые прокладки обеспечивают

получение глянцевой поверхности, а прокладки с матовой поверхностью

обеспечивают матовую поверхность ЛДСП.

Для сравнения : облицовывание ЛДСП готовыми бумажными пленками с финиш-эффектом ( технология каширования ) происходит при давлении всего до 4-6 кг/кв. см и температуре до 140-160 градусов С.

Что такое LDAP и как он работает?

Калькулятор рентабельности инвестиций

Читать далее

Облегченный протокол доступа к каталогам (LDAP) — это протокол, позволяющий приложениям быстро запрашивать информацию о пользователях.

Кто-то в вашем офисе хочет сделать две вещи: отправить электронное письмо недавно нанятому сотруднику и распечатать копию этого разговора на новом принтере. LDAP (облегченный протокол доступа к каталогам) делает возможным оба эти шага.

Настройте его правильно, и этому сотруднику не нужно разговаривать с ИТ для выполнения задач.

Что такое LDAP?

Компании хранят имена пользователей, пароли, адреса электронной почты, подключения к принтерам и другие статические данные в каталогах.

LDAP — это протокол, поэтому он не определяет, как работают программы каталогов. Наоборот, это форма языка, позволяющая пользователям очень быстро находить нужную им информацию.

LDAP не зависит от поставщика, поэтому его можно использовать с различными программами каталогов. Как правило, каталог содержит следующие данные:

- Описательные. Несколько точек, таких как имя и местоположение, объединяются для определения актива.

- Статический. Информация не сильно меняется, а если и меняется, то едва заметно.

- Ценный. Данные, хранящиеся в каталоге, имеют решающее значение для основных бизнес-функций, и к ним обращаются снова и снова.

Иногда люди используют LDAP вместе с другими системами в течение рабочего дня. Например, ваши сотрудники могут использовать LDAP для подключения к принтерам или проверки паролей. Затем эти сотрудники могут переключиться на Google для электронной почты, которая вообще не зависит от LDAP.

LDAP не новинка. Окончательный технический документ, описывающий, как работают службы каталогов и как должен взаимодействовать LDAP, был опубликован в 2003 году. Несмотря на свой возраст, LDAP по-прежнему широко используется сегодня.

Объяснение процесса LDAP

В среднем сотрудник подключается к LDAP десятки или даже сотни раз в день. Этот человек может даже не знать, что соединение произошло, хотя шаги для выполнения запроса запутаны и сложны.

Запрос LDAP обычно включает:

- Сеансовое соединение. Пользователь подключается к серверу через порт LDAP.

- Запрос. Пользователь отправляет на сервер запрос, например поиск по электронной почте.

- Ответ. Протокол LDAP запрашивает каталог, находит информацию и доставляет ее пользователю.

- Завершение. Пользователь отключается от порта LDAP.

Поиск выглядит просто, но большое количество кода делает эту функцию возможной. Разработчики должны определить предельный размер поиска, время, которое сервер может потратить на его обработку, количество переменных, которые можно включить в поиск, и многое другое.

Человек, переходящий из компании в компанию, может выполнять поиск с помощью LDAP в каждом месте. Но то, как работают поиски и как они функционируют, может сильно различаться в зависимости от того, как настроен LDAP.

Перед началом любого поиска LDAP должен аутентифицировать пользователя. Для этой работы доступны два метода:

- Простой. Правильное имя и пароль соединяют пользователя с сервером.

- Простой уровень аутентификации и безопасности (SASL).

Дополнительная служба, такая как Kerberos, выполняет проверку подлинности до того, как пользователь сможет подключиться. Для компаний, которым требуется повышенная безопасность, это может быть хорошим вариантом.

Дополнительная служба, такая как Kerberos, выполняет проверку подлинности до того, как пользователь сможет подключиться. Для компаний, которым требуется повышенная безопасность, это может быть хорошим вариантом.

Некоторые запросы возникают в стенах компании, а некоторые запускаются на мобильных устройствах или домашних компьютерах. Большая часть сообщений LDAP отправляется без скремблирования или шифрования, что может вызвать проблемы с безопасностью. Большинство компаний используют Transport Layer Security (TLS) для обеспечения безопасности сообщений LDAP.

С помощью LDAP можно выполнять любые операции. Они могут:

- Доп. Введите новый файл в базу данных.

- Удалить. Извлечь файл из базы данных.

- Поиск. Запустить запрос, чтобы найти что-то в базе данных.

- Сравнить. Проверить два файла на сходство или различие.

- Изменить.

Внесите изменение в существующую запись.

Внесите изменение в существующую запись.

Термины LDAP для понимания

Обычному человеку, работающему за компьютером, не нужно знать все тонкости LDAP. Но люди, которые работают над сетевой безопасностью и доступом, должны иметь глубокое понимание основных концепций и структуры. И язык, который люди используют для описания LDAP, может быть непонятным для новичков.

Общие термины, с которыми вы столкнетесь, когда начнете изучать LDAP, включают:

- Модели данных. Какие типы информации находятся в вашем каталоге? Модели помогают понять аспекты вашего LDAP. У вас может быть общая информация (например, класс объекта), имена (как уникальна ссылка на каждый элемент), функции (как осуществляется доступ к данным) и безопасность (как пользователи проходят аутентификацию).

- Отличительное имя (DN). Это уникальный идентификатор каждой записи, который также описывает местоположение в информационном дереве.

- Модификации. Это запросы пользователей LDAP на изменение данных, связанных с записью. Определенные типы модификации включают добавление, удаление, замену и увеличение.

- Относительное отличительное имя (RDN). Это способ связывания DN вместе при указании относительного местоположения.

- Схема. Код, лежащий в основе вашего LDAP, называется схемой. Вы будете использовать этот язык для описания формата и атрибутов каждого элемента, который находится на сервере.

- URL. Это строка, включающая адрес и порт сервера, а также другие данные, которые могут определять группу, указывать местоположение или указывать операцию на другом сервере.

- Унифицированный идентификатор ресурса (URI). Это строка символов, определяющая ресурс.

Это всего лишь намек на язык, который вам нужно освоить, чтобы правильно реализовать протоколы LDAP. Но поскольку LDAP — это протокол с открытым исходным кодом, существует множество документов, которые помогут вам быстро приступить к работе и программировать как профессионал.

LDAP и Active Directory

Некоторые люди используют LDAP и Active Directory взаимозаменяемо, и эта привычка вызывает большую путаницу. Эти два инструмента работают вместе, но это определенно не одно и то же.

Active Directory — это проприетарный инструмент каталогов, который используется для организации ИТ-активов, таких как компьютеры, принтеры и пользователи. Как продукт Microsoft, он обычно используется в среде Windows. Если вы когда-либо работали с Windows в сети, эта система поддерживает некоторые данные.

LDAP — это протокол, который может читать Active Directory, но вы также можете использовать его с другими программами, в том числе на базе Linux. Поскольку протокол не зависит от поставщика, вы можете использовать этот инструмент для работы со всеми видами продуктов, которые не имеют ничего общего с Windows.

Таким образом, LDAP и Active Directory работают вместе, чтобы помочь пользователям. Но они не конкурируют друг с другом и не делают одно и то же.

LDAP + Okta

LDAP помогает людям получить доступ к важным файлам. Но поскольку эти данные являются конфиденциальными, очень важно защитить информацию от тех, кто может причинить вам вред. Если вы работаете в гибридной среде с некоторыми частями ваших данных в облаке, ваши риски еще более значительны.

Окта может помочь вам защитить эту важную информацию. Выясни как.

Ссылки

Что такое LDAP? LDAP Linux: инструкции.

История и технический обзор LDAP. LDAP.com.

Операция поиска LDAP. LDAP.com.

Настройка Active Directory для аутентификации LDAP. ИБМ.

Основные понятия LDAP. LDAP.com.

URL-адреса LDAP. LDAP.com.

Понимание схемы LDAP. LDAP.com.

Как максимально упростить внедрение системы единого входа в вашей компании. (июль 2016 г.). Форбс .

Обзор доменных служб Active Directory. (май 2017 г.). Майкрософт.

Общие сведения об Active Directory. (март 2018 г. ). Середина.

). Середина.

Что такое аутентификация LDAP? (июль 2018 г.). Хьюстон Хроникл .

Распознавание личности работает рука об руку с цифровой трансформацией. (апрель 2020 г.). Форбс .

Полное руководство по LDAP (Все, что вам нужно знать)

В течение почти трех десятилетий организации используют LDAP (облегченный протокол доступа к каталогам) для управления пользователями, атрибутами и аутентификацией. За это время протокол расширился и эволюционировал, чтобы соответствовать изменяющимся ИТ-средам и потребностям бизнеса.

В этом посте рассказывается все, что вам нужно знать о LDAP, от его происхождения до его места в современном облачном мире. Мы также углубимся в объяснение того, как это работает, как оно используется, как начать работу и какие серверные решения LDAP могут подойти для ваших нужд.

Что такое протокол LDAP?

Чтобы понять, что такое LDAP, лучше всего понять, для чего он использовался в первую очередь: службы каталогов.

безопасно управляют пользователями и их правами доступа к ИТ-ресурсам в организации с использованием определенных протоколов.

LDAP — один из основных протоколов, используемых для этих служб. Хотя службы каталогов могут использовать дополнительные протоколы, такие как Kerberos, SAML, RADIUS, SMB, Oauth и т. д., большинство из них до сих пор используют LDAP.

Короче говоря, LDAP обеспечивает безопасное управление пользователями и ИТ-ресурсами в каталоге, позволяя контролировать доступ к различным частям компьютерной сети.

История LDAP

LDAP был разработан в 1993 году Тимом Хоузом и его коллегами из Мичиганского университета. Он был создан как облегченная версия протоколов служб каталогов X.500 с низкими накладными расходами, используемых в то время, таких как протокол доступа к каталогам (DAP).

X.500 требовал больших ресурсов полосы пропускания, что делало его требовательным как для систем, так и для сети. Неудивительно, что большинство компьютеров на рабочих местах в начале 1990-х годов не могли подключиться к службе каталогов X. 500.

500.

Следовательно, в те дни использование X.500 ограничивалось конкретными системами, такими как мейнфреймы, мини-компьютеры или микрокомпьютеры, а не персональными компьютерами.

LDAP решил эти проблемы, разрешив аутентификацию и авторизацию пользователей в ИТ-ресурсах при одновременном снижении накладных расходов, использования пропускной способности и требований к конечным точкам. Благодаря этой эффективности LDAP добился большого успеха и быстро стал де-факто протоколом аутентификации службы каталогов Интернета.

Версия 3 LDAP была предложена и принята в качестве интернет-стандарта для служб каталогов в конце девяностых. На сегодняшний день это последняя и наиболее распространенная версия LDAP.

После этой важной вехи Курт Зейленга начал проект OpenLDAP, выпустив OpenLDAP 1.0 в 1998 году. Эта версия включала расширенные функции безопасности, обновленную поддержку платформы и исправления ошибок. Это также был первый набор клиентских и серверных приложений с полностью открытым исходным кодом, основанный на LDAPv3. 3.

3.

Помимо прочего, OpenLDAP также пользовался популярностью, поскольку он позволял ИТ-администраторам модифицировать его, чтобы он лучше соответствовал потребностям их организаций. Ховард Чу и команда Symas продолжают развивать OpenLDAP с 1999 года.

Также в 1999 году Microsoft выпустила Active Directory, которая использовала LDAP и Kerberos, а также создавала проприетарные расширения для удержания организаций в экосистеме Microsoft.

LDAP с тех пор значительно повлиял на эволюцию служб каталогов и стал важным компонентом современной ИТ-инфраструктуры.

Как работает LDAP?LDAP работает, указывая метод хранения каталогов, который позволяет добавлять, удалять и изменять записи. Он также позволяет выполнять поиск по этим записям, чтобы упростить аутентификацию и авторизацию пользователей на ресурсах.

Три основные функции LDAP:

- Обновление: Это включает добавление, удаление или изменение информации каталога.

- Запрос: Сюда входит поиск и сравнение информации каталога.

- Аутентификация: Основные функции аутентификации включают привязку и отвязку; третья функция, quit, может помешать серверу завершить операцию.

При работе с поставщиком удостоверений (IdP) большая часть операций LDAP выполняется за графическим интерфейсом пользователя (GUI). Тем не менее, полезно знать его компоненты, чтобы дополнить свое понимание и помочь с настройкой или устранением неполадок в будущем.

Плюс, хотя OpenLDAP допускает гибкую настройку, он требует более глубоких знаний протокола и вариантов его использования. Тем более, что изменения обычно вносятся с помощью командной строки, файлов конфигурации или, иногда, путем модификации базы кода с открытым исходным кодом.

Ниже приведены некоторые ключевые элементы и концепции протокола LDAP и каталога на основе LDAP:

Информационное дерево каталога LDAP LDAP организует информацию в виде иерархической древовидной структуры, называемой информационным деревом каталогов (DIT). DIT может различаться в зависимости от используемого программного обеспечения или службы каталогов.

DIT может различаться в зависимости от используемого программного обеспечения или службы каталогов.

Однако обычно каталоги LDAP имеют древовидную структуру, в которой записи без подчиненных элементов — например, пользователей — являются листьями. В то же время корень является всеобъемлющей сущностью, охватывающей всю информацию в каталоге.

Корень — это запись, специфичная для агента сервера каталогов, также называемая корневым DSE, и она предоставляет информацию о каталоге.

Выше приведен очень упрощенный пример информационного дерева каталога LDAP (DIT). Может быть только один корень, но ветви могут быть повторяющимися, а группы могут вкладываться друг в друга. Листы — пользователи и принтеры на приведенной выше диаграмме — имеют атрибуты, но не могут иметь подчиненных объектов.

КаталогиLDAP могут содержать записи для пользователей, групп, принтеров, серверов, приложений и т. д.

Выше приведен очень упрощенный пример информационного дерева каталога LDAP (DIT). Может быть только один корень, но ветви могут быть повторяющимися, а группы могут вкладываться друг в друга. Листы (пользователи и принтеры на этой диаграмме) имеют атрибуты, но не могут иметь подчиненных объектов. Каталоги LDAP могут содержать записи для пользователей, групп, принтеров, серверов, приложений и т. д. Ввод

Может быть только один корень, но ветви могут быть повторяющимися, а группы могут вкладываться друг в друга. Листы (пользователи и принтеры на этой диаграмме) имеют атрибуты, но не могут иметь подчиненных объектов. Каталоги LDAP могут содержать записи для пользователей, групп, принтеров, серверов, приложений и т. д. Ввод Записи используют атрибуты для описания реальных элементов, хранящихся в каталоге, таких как пользователь или машина. Точно так же, как вы найдете в телефонной книге или, возможно, в списке контактов вашего телефона, пользователи в DIT существуют как записи, в которых хранится дополнительная информация о пользователе.

В LDAP записи часто упоминаются по их общему имени (CN). Для пользователей это общее имя обычно является их именем пользователя или именем и фамилией.

Атрибут Атрибуты описывают пользователя, сервер или другой элемент, хранящийся в каталоге LDAP. Атрибуты пользователя, для начала, обычно включают его полное имя, адрес электронной почты, имя пользователя и пароль. Атрибуты состоят из типа и значения; то есть

Атрибуты состоят из типа и значения; то есть

почта(тип)[электронная почта защищена](значение)

Доступные для включения атрибуты предопределены атрибутом ObjectClass. Организации могут использовать более одного атрибута ObjectClass и создавать настраиваемые атрибуты ObjectClass, содержащие информацию, которую они хотят хранить в своем каталоге LDAP.

Обратите внимание, что для каждой записи может быть только один класс структурных объектов. Хотя могут существовать дополнительные вспомогательные классы объектов, класс структурных объектов определяет каждую запись.

СхемаСхемы определяют каталог. В частности, схема определяет параметры каталога, включая синтаксис, типы атрибутов, классы объектов и правила сопоставления (например, соответствие вводимого пароля данным каталога).

LDAP V3. предлагает предопределенную схему, а другие предложения LDAP предоставляют варианты схемы или итерации. Поэтому разные провайдеры могут по-разному форматировать свои каталоги LDAP. Создание пользовательской схемы также возможно для более тонких и нишевых вариантов использования.

Создание пользовательской схемы также возможно для более тонких и нишевых вариантов использования.

Это уникальный идентификатор записи LDAP, определяющий все атрибуты, присвоенные объекту. Он может содержать несколько точек данных и содержит относительные отличительные имена (RDN) в строке, разделенной запятыми.

Формат DN работает как географические координаты, только в обратном порядке: он указывает местоположение в каталоге, перечисляя каждый подраздел в порядке возрастания.

В то время как географические координаты начинаются с общего и становятся более конкретными, DN начинается с имени объекта и доходит до основного компонента каталога — например, домена вашего сервера LDAP — формируя полный адрес, указывающий на местоположение записи в дереве LDAP.

DN имеют следующий формат:

РДН, РДН, РДН

Для Питера Гиббонса, программиста ИТ-отдела Initech, DN может выглядеть так:

cn=Питер Гиббонс,ou=IT,ou=люди,dc=Initech,dc=com

Это строки, которые присваивают значения атрибутам, например, присваивают пользователю адрес электронной почты. Они формируются со знаком равенства (=) в парах имя-значение. Формат выглядит следующим образом:

Они формируются со знаком равенства (=) в парах имя-значение. Формат выглядит следующим образом:

атрибут=значение

Например, RDN для адреса электронной почты пользователя Питера Гиббонса может быть [email protected]

RDN можно объединить в общий RDN со знаком плюс. Многозначные RDN обрабатывают два значения атрибута как одно и могут использоваться для различения двух RDN с одинаковым значением.

Например, в случае двух пользователей с одинаковым именем каталог может присоединить RDN для их адреса электронной почты к их имени пользователя, чтобы создать уникальные RDN для каждого. Многозначное RDN будет иметь следующий формат:

РДН+РДН

Это указывает на то, что это Питер Гиббонс из ИТ-отдела (в отличие от любого другого сотрудника другого отдела с таким же именем). Серверы LDAP Каталог LDAP может содержать один или несколько серверов, но должен быть один корневой сервер (корневой DSE на схеме выше). Основные серверы LDAP работают на автономном демоне LDAP (slapd) и отправляют изменения репликам серверов через автономный демон репликации обновлений LDAP (slurpd).

Основные серверы LDAP работают на автономном демоне LDAP (slapd) и отправляют изменения репликам серверов через автономный демон репликации обновлений LDAP (slurpd).

Традиционно серверы LDAP размещались локально и управлялись внутри организации, а Microsoft AD был самым популярным коммерческим решением для LDAP на рынке.

OpenLDAP — это самый популярный сервер LDAP с открытым исходным кодом, доступный на сегодняшний день. Однако теперь организации все чаще используют облачные службы каталогов, которые снижают нагрузку на размещение внутренних серверов, безопасность и управление.

Облачные серверы LDAP также позволяют организациям перенести свою инфраструктуру в облако, воспользоваться возможностями удаленной работы и сократить расходы. Дополнительные сведения см. в разделе LDAP и Active Directory в этой статье.

Аутентификация и авторизация LDAP Протокол LDAP выполняет аутентификацию и авторизацию пользователей на их ресурсах. Протокол аутентифицирует пользователей с помощью операции привязки, которая позволяет пользователю взаимодействовать с каталогом LDAP, а затем авторизует аутентифицированного пользователя для доступа к необходимым им ресурсам, если введенная им информация для входа соответствует тому, что указано для них в базе данных.

Протокол аутентифицирует пользователей с помощью операции привязки, которая позволяет пользователю взаимодействовать с каталогом LDAP, а затем авторизует аутентифицированного пользователя для доступа к необходимым им ресурсам, если введенная им информация для входа соответствует тому, что указано для них в базе данных.

Аутентификация LDAP основана на операции привязки клиент/сервер. Эта операция позволяет клиенту с поддержкой LDAP, также называемому агентом пользователя каталога (DUA), взаимодействовать с сервером каталога, также называемым системным агентом каталога (DSA), в безопасном зашифрованном сеансе.

При аутентификации на сервере LDAP для доступа к базе данных пользователю предлагается ввести имя пользователя и пароль.

Если значения, которые пользователь вводит в клиент, совпадают со значениями, найденными в базе данных LDAP, сервер LDAP предоставляет пользователю доступ к любому ИТ-ресурсу.

После успешной аутентификации пользователя ему необходимо авторизоваться для доступа к запрошенным ресурсам. Хотя разные экземпляры LDAP могут немного по-разному структурировать и кодировать этот процесс, в основном он выполняется путем назначения разрешений с помощью групп и ролей в каталоге.

Например, в OpenLDAP пользователи принадлежат к группам, которым могут быть назначены разные разрешения. Если аутентифицирующему пользователю назначены правильные разрешения на доступ к определенному ресурсу, протокол LDAP разрешит ему доступ к нему; в противном случае протокол откажет в доступе.

Для чего используется LDAP?Протокол LDAP определяет каталог, который может:

- Храните пользовательские данные в одном централизованном и доступном месте.

- Свяжите этих пользователей с ресурсами, к которым им разрешен доступ.

- Проверка подлинности и авторизация пользователей в назначенных им ресурсах, включая:

- Технические приложения: Jenkins, Docker, OpenVPN, пакет Atlassian и многие другие лучше всего аутентифицируются с помощью LDAP.

- Серверная инфраструктура : Серверы Linux, как локальные, так и в облаке (например, AWS), используют LDAP для аутентификации пользователей. Подробнее см. в разделе Могу ли я интегрировать AWS с LDAP?

- Файловые серверы : Файловые серверы, такие как QNAP, Synology и FreeNAS, поддерживают LDAP.

- Сетевое оборудование : Хотя это может пересекаться с протоколом RADIUS, некоторые организации используют LDAP для доступа к сети через VPN, точки доступа WiFi и другое сетевое оборудование.

- Технические приложения: Jenkins, Docker, OpenVPN, пакет Atlassian и многие другие лучше всего аутентифицируются с помощью LDAP.

На заре LDAP его функции были гораздо более сложными, чем другие доступные опции. По мере того, как протокол набирал популярность, все больше ИТ-ресурсов становились совместимыми с LDAP. Новые предложения, такие как облачный LDAP, другие протоколы аутентификации и полные службы каталогов, также появились на сцене для поддержки доступа к этим ресурсам.

Теперь ИТ-администраторы могут использовать LDAP для аутентификации компьютеров и управления доступом к устаревшим приложениям, сетям, NAS и другим компонентам как локально, так и в облаке. С помощью облачных служб каталогов, таких как JumpCloud, они могут сочетать эту функциональность с другими протоколами, чтобы предоставить пользователям доступ практически ко всем своим ИТ-ресурсам.

С помощью облачных служб каталогов, таких как JumpCloud, они могут сочетать эту функциональность с другими протоколами, чтобы предоставить пользователям доступ практически ко всем своим ИТ-ресурсам.

Поскольку LDAP стал основным протоколом службы каталогов, Microsoft AD построила многие из своих основ на LDAP; однако AD не является чистым инструментом LDAP.

Хотя AD может использовать LDAP, она в большей степени полагается на Kerberos для аутентификации и менее гибка, чем каталог LDAP с открытым исходным кодом. AD требует наличия контроллеров домена и лучше всего работает с устройствами и приложениями на базе Microsoft Windows. Подробнее об этих различиях можно узнать в нашем сравнении AD и LDAP .

До недавнего времени инструменты каталогов в основном предназначались для локальных сред на базе Windows. Успех AD во многом обусловлен тем, что он сосредоточился на ориентированных на Windows локальных средах, которые десятилетиями были бизнес-стандартами.

Однако переход последнего десятилетия к облаку, который ускорился в связи с массовым переходом на удаленную работу, вызванным пандемией, в 2020 году, изменил мировые потребности в каталогах.

В настоящее время компании выбирают облачные службы каталогов, удобные для Mac и Linux, вместо AD и других локальных моделей каталогов.

Перейдите к разделу Место LDAP в облаке , чтобы узнать больше об эволюции решений LDAP с учетом этих изменений .

LDAP и Azure Active DirectoryAzure Active Directory — это облачная надстройка AD, которая обеспечивает управление пользователями Azure и единый вход в веб-приложения. Azure Active Directory не использует LDAP изначально, вместо этого он использует другие протоколы и упрощает функции LDAP с помощью доменных служб Azure AD (DS) или гибридной среды AD, где необходим LDAP.

Azure AD DS оплачивается как контроллер домена как услуга для виртуальных машин и устаревших приложений Windows, развернутых в Azure. Плата взимается за час, а цена зависит от количества объектов каталога.

Плата взимается за час, а цена зависит от количества объектов каталога.

Для организаций, использующих LDAP с Azure AD, особенно в локальной среде, балансировка может оказаться довольно сложной задачей. Это объясняет, почему многие ИТ-организации предпочитают развертывать дополнительный сервер LDAP в облаке.

Место LDAP в облаке

Недавний переход к облаку в сочетании с разрозненными рабочими местами создал потребность в гибких решениях для каталогов, которые работают с облачными ресурсами. Также важно, чтобы эти решения были созданы для работы с различными операционными системами. Тем более, что по крайней мере 55 % предприятий в настоящее время поддерживают Mac, а 90% мировой облачной инфраструктуры работает на Linux.

Следствием этого является то, что Microsoft Windows от AD и подход, ориентированный на Azure, больше не подходят для многих предприятий со средами с разнообразными ОС. Это привело к тому, что они стали полагаться на дополнительные интегрированные решения для управления своей растущей инфраструктурой; особенно облачный LDAP и каталог как услуга.

Облачный LDAP освобождает компании от значительной нагрузки по управлению каталогами. Это варьируется от настройки и обслуживания базовой инфраструктуры каталогов до интеграции приложений и систем в IdP на основе LDAP. Благодаря облачному LDAP серверы подготовлены и готовы к тому, чтобы компании могли направить на них свои конечные точки, подключенные к LDAP.

Облачные службы каталогов также часто используют другие протоколы. Это расширяет сферу их применения и позволяет использовать новые технологии. В конечном итоге это устраняет необходимость в локальном сервере Active Directory.

Некоторые облачные службы LDAP также включают в себя графический интерфейс и техническую поддержку, где это необходимо, что устраняет необходимость выполнять все операции с помощью обычного текстового кода. Тем не менее, некоторые службы каталогов по-прежнему предоставляют возможность выполнения из командной строки, что очень полезно для массовых операций.

LDAP все еще актуален?Если каталоги перемещаются в облако, а LDAP был создан для работы в локальной среде, актуален ли LDAP?

Поскольку облачные приложения становятся бизнес-стандартом, ИТ-сети становятся более децентрализованными, и для удовлетворения этих меняющихся потребностей разрабатываются новые протоколы. Естественно, это заставило системных администраторов усомниться в актуальности LDAP в наше время.

Естественно, это заставило системных администраторов усомниться в актуальности LDAP в наше время.

LDAP, тем не менее, по-прежнему очень актуален, учитывая, что каталоги начали применять многопротокольные подходы для работы в современной децентрализованной бизнес-среде. Многопротокольный каталог использует множество протоколов — каждый для определенной цели.

В результате каждый протокол используется реже, но хорошо подходит для своих вариантов использования и остается важным компонентом надежного многопротокольного каталога.

LDAP не исключение; хотя он составляет меньший процент функциональности каталога, чем старые модели каталогов, он остается неотъемлемой частью современного каталога.

Многопротокольные службы каталогов продолжают использовать LDAP наряду с другими протоколами из-за его гибкости, наследия с открытым исходным кодом и стабильности на протяжении многих лет.

Например, многие устаревшие приложения, такие как OpenVPN, Jenkins, MySQL, Jira и Confluence, наряду с несколькими другими приложениями, системами хранения, сетевыми устройствами, серверами и т. д., продолжают использовать LDAP.

д., продолжают использовать LDAP.

Как настроить LDAP

Шаги настройкиLDAP различаются в зависимости от того, какое предложение LDAP вы используете, и шаги будут в значительной степени зависеть от того, используете ли вы облачный сервер LDAP или настраиваете его самостоятельно.

Однако, прежде чем начать любой путь, первым шагом к любой реализации LDAP должно быть планирование: ваша ИТ-команда должна тщательно подумать о том, как она хочет организовать свой каталог, прежде чем что-либо внедрять.

Это мышление должно учитывать следующее:

- какие ресурсы включать в каталог

- как разделить группы пользователей, распределить права

- операционных систем, которые вам понадобятся для работы с

- как вы планируете интегрировать удаленных работников

- какие у вас будут параметры безопасности

- что вы будете делать, чтобы обеспечить почти 100% время безотказной работы

- , как ваша организация планирует масштабирование, и многое другое.

Первоначальное планирование имеет решающее значение для создания организованного, масштабируемого, гибкого каталога, хорошо подходящего для его среды. Например, если в вашей организации 10 человек, но вы планируете значительно расшириться, может иметь смысл с самого начала разделить ваших сотрудников на группы отделов. Это позволяет организовать организованный рост, даже если каждый отдел начинает работу только с одним или двумя пользователями.

Планирование также имеет решающее значение для организаций, создающих свои каталоги, поскольку оно помогает им понять, какие решения LDAP лучше всего соответствуют их потребностям.

После планирования макета каталога и выбора поставщика LDAP (или выбора LDAP с открытым исходным кодом) необходимо настроить серверы LDAP.

Локальная настройка LDAP:

Если вы размещаете свой собственный экземпляр LDAP, вы должны настроить сервер(ы) LDAP. Действия по установке и настройке каталога LDAP будут различаться в зависимости от используемого вами экземпляра LDAP. OpenLDAP, пожалуй, самый популярный экземпляр LDAP на рынке, но есть и другие серверы LDAP, такие как Apache DS, 389DS и Open DJ.

OpenLDAP, пожалуй, самый популярный экземпляр LDAP на рынке, но есть и другие серверы LDAP, такие как Apache DS, 389DS и Open DJ.

Настройка облачного LDAP:

Как упоминалось ранее, установка и обслуживание облачного LDAP минимальны. Это основная причина, по которой многие компании выбирают его вместо традиционных локальных вариантов. Шаг сервера для облачного LDAP включает в себя подписку на облачном сервере LDAP, а не его установку самостоятельно.

Вы все равно должны тщательно спланировать выбор решения LDAP. Тем не менее, большинство провайдеров предлагают настройку каталогов и управление ими через удобный графический интерфейс, упрощающий внесение изменений.

Несмотря на то, что бесплатных серверов LDAP (включая оборудование) не так много, доступно несколько вариантов бесплатного программного обеспечения LDAP. Мы рассмотрим их далее.

Поставщики LDAP Без LDAP ИТ-специалистам обычно не хватает информации об учетных записях и действиях пользователей. Поэтому администраторам придется управлять доступом к ресурсам вручную. Это создает децентрализованную и неорганизованную модель управления идентификацией и доступом (IAM), которая может привести к избыточности, трениям и риску безопасности.

Поэтому администраторам придется управлять доступом к ресурсам вручную. Это создает децентрализованную и неорганизованную модель управления идентификацией и доступом (IAM), которая может привести к избыточности, трениям и риску безопасности.

Когда организации осознают, что стоимость внедрения решения меньше, чем стоимость трудоемкого ручного управления и сопутствующих рисков, они часто обращают внимание на LDAP. Вот несколько решений LDAP, которые рассматривает большинство компаний:

Active Directory (AD)AD использует LDAP и Kerberos для аутентификации пользователей на ресурсах. Как продукт Microsoft, он лучше всего подходит для сред на базе Windows. Чтобы использовать AD, ИТ-администраторы должны заплатить за лицензию Windows Server, которая включает AD. Это традиционная модель лицензирования, которую ИТ-организации хорошо знают по продуктам Microsoft.

AD также требует удаленного доступа, такого как VPN или SD-WAN, для аутентификации удаленных пользователей на локальных ресурсах. Azure Active Directory недавно появился как расширение AD, но ему не хватает настоящих собственных возможностей LDAP.

Azure Active Directory недавно появился как расширение AD, но ему не хватает настоящих собственных возможностей LDAP.

Как отмечалось ранее, загрузка OpenLDAP не требует никаких затрат. Однако значительные затраты связаны с установкой инфраструктуры и текущим управлением. Благодаря своим корням с открытым исходным кодом OpenLDAP отлично работает с операционными системами на базе Linux и Unix, поэтому вы найдете его во многих средах DevOps. Как и в AD, вам понадобится VPN для аутентификации на локальных ресурсах.

Узнайте больше о OpenLDAP и Active Directory здесь .

Облачный LDAP Облачный LDAP не зависит от поставщика и работает с широким спектром ИТ-ресурсов. С платформой облачных каталогов нет необходимости в VPN, хотя они по-прежнему поддерживаются, вместо этого легкий агент на устройстве пользователя устанавливает безопасное соединение TLS в начале каждого сеанса. Это позволяет пользователям безопасно подключаться к своим ресурсам LDAP без VPN.

Это позволяет пользователям безопасно подключаться к своим ресурсам LDAP без VPN.

Облачные службы LDAP часто включают дополнительные протоколы, поэтому один инструмент может предоставить пользователям доступ практически ко всем их ресурсам.

Плюсы и минусы LDAP Каковы преимущества LDAP?Открытый исходный код

Часто загрузка ничего не стоит, и быстро попробуйте OpenLDAP.

Стандартизированный

LDAP был ратифицирован в качестве стандарта Internet Engineering Task Force (IETF) в 1997 году вместе с RFC 2251. Таким образом, отрасль в целом поддерживает LDAP и будет продолжать это делать.

Гибкость

Разработчики и ИТ-администраторы используют аутентификацию LDAP во многих случаях, включая аутентификацию приложений и удаленных серверов. И поскольку он использовался по-разному, существует сообщество, окружающее протокол, которое помогает людям извлечь из него максимальную пользу.

Устройство-агностицизм

LDAP совместим с различными операционными системами и устройствами. Однако различные предложения LDAP могут ограничивать эту гибкость; AD, например, ориентирована на Windows и часто требует надстроек для бесперебойной работы с другими операционными системами.

Безопасность

В исходном экземпляре LDAP передавался в виде открытого текста. Однако сегодня существуют варианты шифрования связи LDAP либо через уровни защищенных сокетов через LDAP через SSL, т. е. LDAPS, либо через безопасность транспортного уровня через StartTLS, т. е. STARTTLS.

STARTTLS — это идеальный и очень безопасный вариант, а LDAPS занимает второе место — всегда используйте один из двух везде, где это возможно (теперь почти везде), а не открытый текст.

Узнайте больше о LDAP и LDAPS здесь.

Каковы недостатки LDAP?Возраст

LDAP — более старый протокол. Новые протоколы аутентификации, такие как SAML, созданы для современных облачных ИТ-сред, в которых используются веб-приложения.

Новые протоколы аутентификации, такие как SAML, созданы для современных облачных ИТ-сред, в которых используются веб-приложения.

Локальная

LDAP традиционно настраивается локально с сервером OpenLDAP, и это непростая задача. Для организаций, переходящих в облако, настройка локального механизма аутентификации, который подключается к облачным ИТ-ресурсам, далеко не идеальна.

Экспертиза

Установка и обслуживание LDAP обычно требуют участия эксперта. Людей с таким уровнем технических знаний найти сложно и дорого. Это особенно верно для OpenLDAP.

Значительное ускорение

Чем больше ваша организация, тем сложнее создать новый каталог. Поскольку каталоги, по сути, представляют собой объединение всех компонентов вашей организации, создание нового каталога с нуля или переход от одного каталога к другому может оказаться сложной задачей.

К счастью, платформы облачных каталогов, такие как JumpCloud, имеют руководство по настройке и могут интегрироваться с существующими каталогами, такими как AD. Таким образом, крупные компании, желающие воспользоваться преимуществами облачного LDAP, могут сделать это, не меняя ситуацию полностью.

Таким образом, крупные компании, желающие воспользоваться преимуществами облачного LDAP, могут сделать это, не меняя ситуацию полностью.

Cloud LDAP использует сервер, размещенный в облаке, для предоставления пользователям доступа ко всем их локальным ресурсам. Платформы облачных каталогов теперь объединяют LDAP с другими протоколами IAM, такими как SAML, OAuth, RADIUS, SCIM и WebAuthn, упрощая безопасную аутентификацию и авторизацию для веб-ресурсов и облачных ресурсов.

Некоторые экземпляры LDAP интегрируются с такими протоколами, как RADIUS, для облегчения безопасного доступа к Wi-Fi и VPN, Samba для безопасной авторизации файлов, SAML, JIT и SCIM для автоматической подготовки удостоверений через Интернет.

В результате получается один основной каталог, который управляет вашими пользователями и предоставляет им доступ ко всем необходимым им ИТ-ресурсам — как локальным, так и облачным — где бы они ни находились.