Системы контроля и управления доступом (СКУД)

5770

Считыватели, карты, брелоки 1018

Контроллеры СКУД 130

СКУД автономные 56

СКУД сетевые 652

СКУД биометрические 122

Замки, защелки, ручки 928

Турникеты, калитки, ограждения 1435

Кнопки выхода 169

Автоматика для ворот

Доводчики дверные 311

Оборудование системы учета рабочего времени 28

Комплекты СКУД 3

Система Умный дом 14

Принтеры для печати пластиковых карт 126

Системы контроля охраны

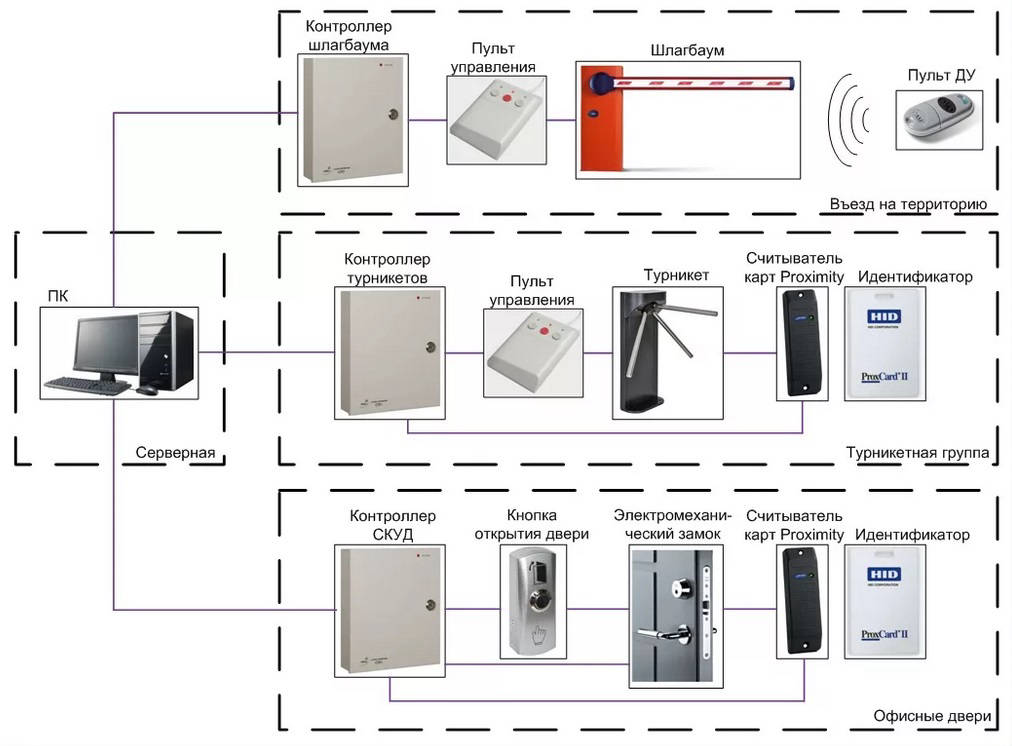

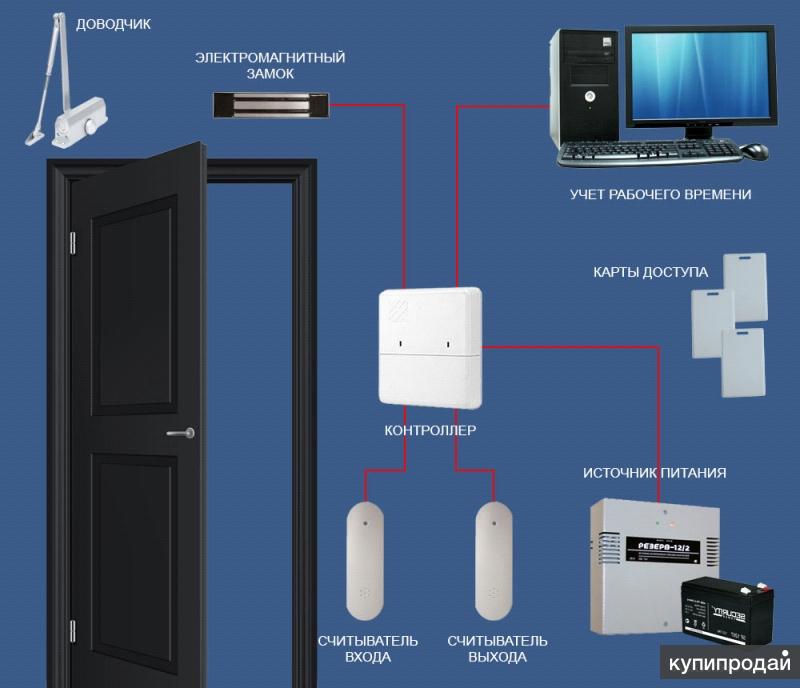

Системы контроля и управления доступом (СКУД) отвечают за допуск на объект. На входе и выходе устанавливаются считыватели идентификаторов. Контроллер сравнивает их с базой данных и – разрешает или запрещает проход.

На входе и выходе устанавливаются считыватели идентификаторов. Контроллер сравнивает их с базой данных и – разрешает или запрещает проход.

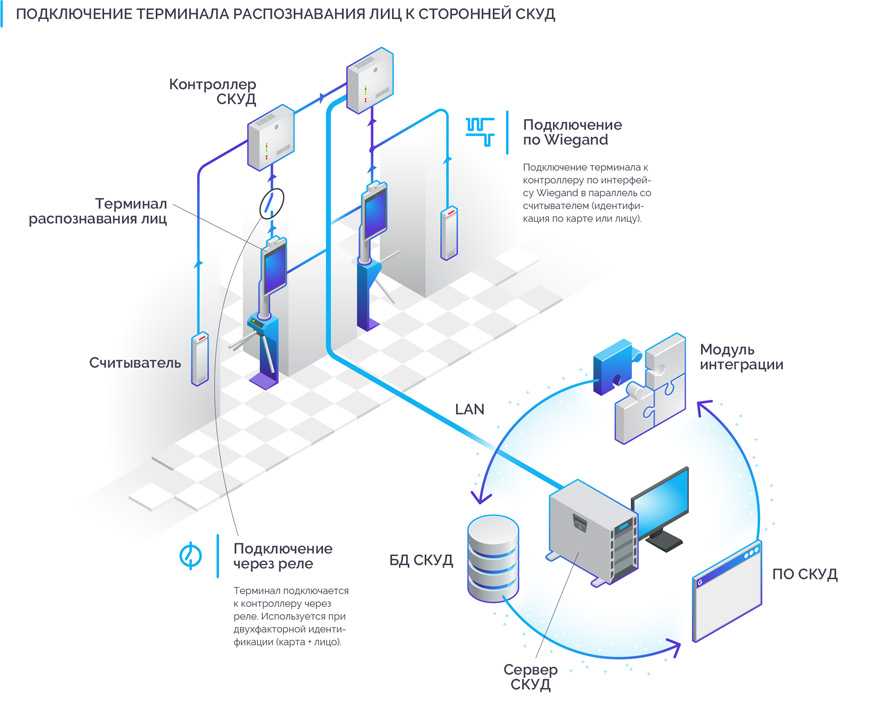

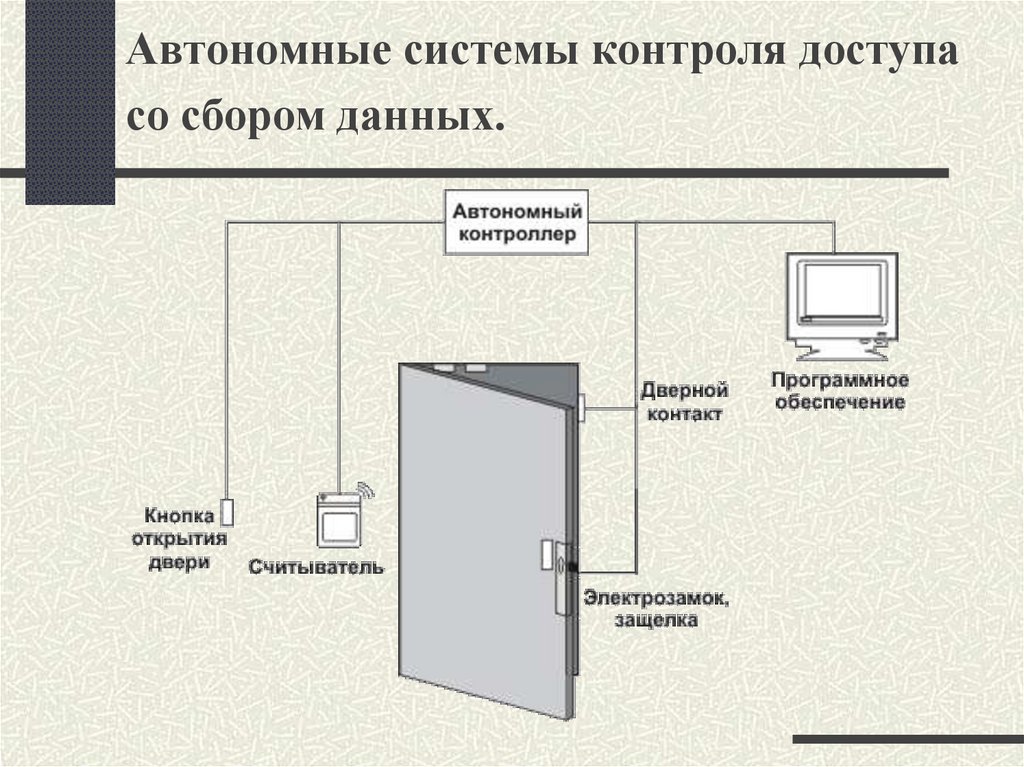

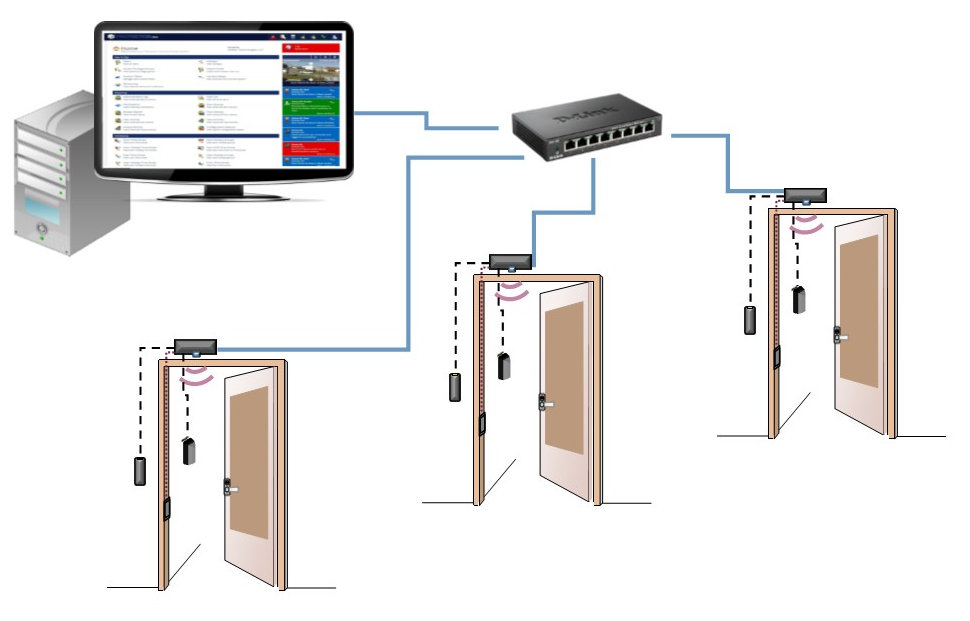

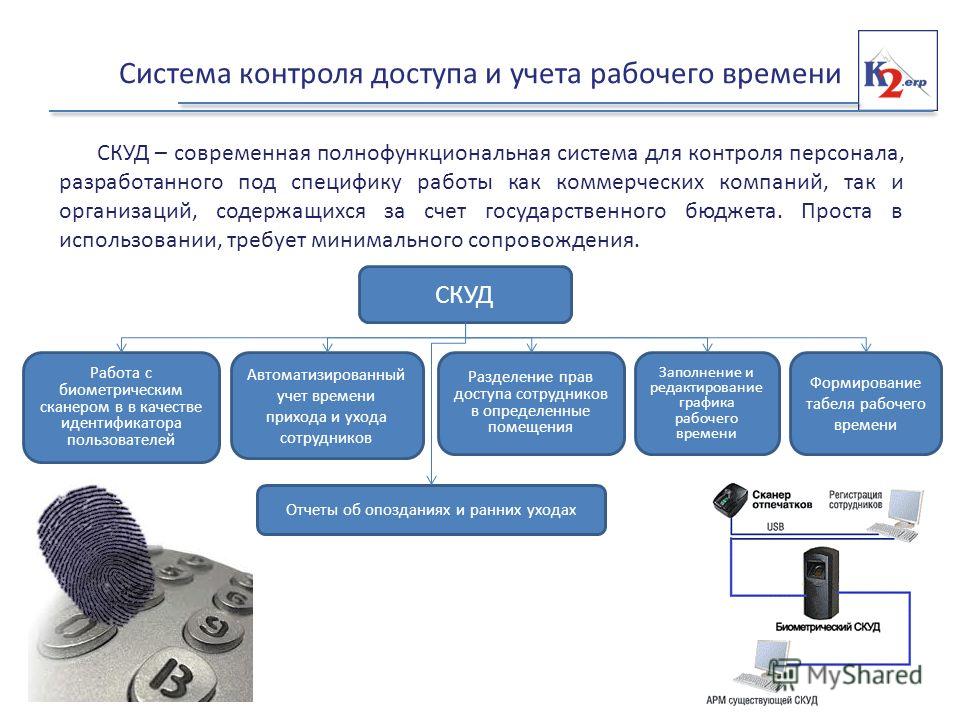

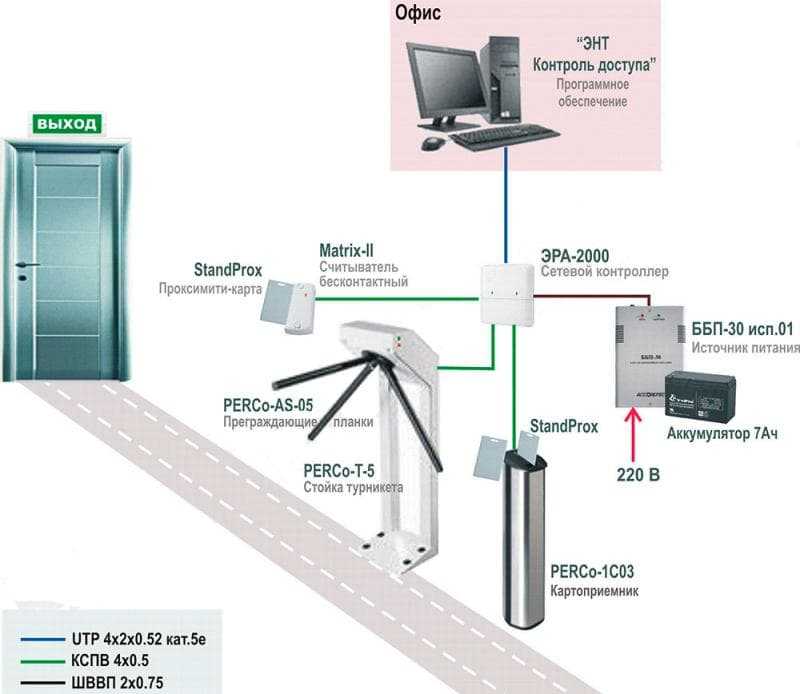

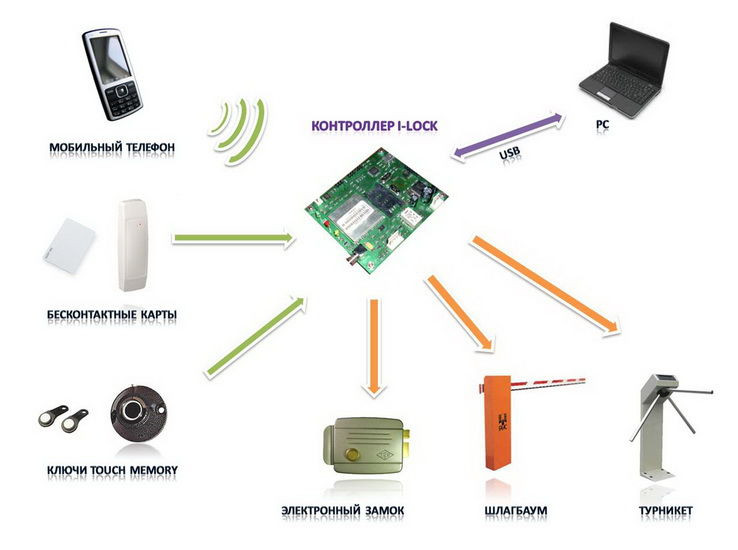

По исполнению СКУД делятся на автономные и сетевые. Автономные системы обладают минимумом функций, контроллер встраивается в турникет или другое устройство контроля доступа. Сетевые СКУД поддерживают удаленное управление и обладают большими возможностями. Их можно использовать для учета рабочего времени, интегрировать с видеонаблюдением и другими системами безопасности.

Преимущества:

Доступ по бесконтактной карте, цифровому коду, отпечатку пальца, лицу и другим идентификаторам.

Поддержка многофакторной аутентификации – например, по карте и лицу. Сложные логики прохода для помещений с усиленной защитой (в сопровождении, по типу шлюза и т.п.).

Зональный контроль территории и помещений. Подсчет количества людей в зоне, мониторинг превышения максимально допустимого числа.

Гибкая настройка рабочих графиков.

Формирование отчетов с выгрузкой в 1С и другие программы автоматизации.

Формирование отчетов с выгрузкой в 1С и другие программы автоматизации.Высокий уровень безопасности, защита от доступа по поддельным ID.

Решения на любое число сотрудников – от небольших офисов до крупных предприятий.

По популярности По цене (дешевле) По цене (дороже) По размеру скидки

С учетом наличия

Код: 14152

IronLogic Z-5R

4.8

4 отзыва

Автономные контроллеры

автономный контроллер, 8-18V DC; ток потребл.: 4 mA; ток коммутации: 5А. Количество ключей/карт (max): 1364 шт. Тип ключей:DS1990A, RFID карточки/брелки. Встроенная энергонезависимая память (EEPROM). Выход: Показать ещё

Тип ключей:DS1990A, RFID карточки/брелки. Встроенная энергонезависимая память (EEPROM). Выход: Показать ещё

656

355 экономии

Уточнить оптовую цену

В наличии 24 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 8812

Smartec ST-PC010EM

Карты Proximity

Проксимити карта Em-Marin, стандартная. Рабочая частота 100 -150 кГц. размеры: 86х54х1.8 Показать ещё

16.40

Уточнить оптовую цену

В наличии 4571 шт

Доставка

2 мая

Самовывоз

28 апреля

IronLogic Z-2 (мод. RD-ALL) чёрный

RD-ALL) чёрный

Считыватели для ПК

Считыватель, Рабочая частота: 13,56MHz&125КHz одновременно, Чтение карт & брелков стандарта: EM Marine, HID ProxCard II, Mifare, Mifare-UL (чтение и запись), Cotag (опционально), Дальность чтения: 4-8 cm , Питание: USB, Показать ещё

4 817

2 053 экономии

Уточнить оптовую цену

В наличии 20 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 4461

IronLogic Matrix-II (мод. E)(серый)

5.0

1 отзыв

Считыватели Proximity

Бесконтактный считыватель для proxi-карт, Рабочая частота: 125 KHz , Работа с картами&брелоками: EM Marine, Дальность чтения: 6-8 cm, Напряжение питания: 8 — 18 В постоянного тока, Потребление тока: 35mA(max), Показать ещё

1 806

485 экономии

Уточнить оптовую цену

В наличии 31 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 4462

IronLogic Matrix-II (мод.

5.0

1 отзыв

Считыватели Proximity

Бесконтактный считыватель для proxi-карт, 125 KHz, Расстояние считывания 6-14 cm , карты EM-marine и HID, выход Touch Memory, Wiegand, Напряжение питания: 8 — 18 В постоянного тока, -40°С до +50°С, 85х44х18 мм. Цвет корпуса: Показать ещё

2 335

686 экономии

Уточнить оптовую цену

В наличии мало

Доставка

2 мая

Самовывоз

28 апреля

Код: 8813

Smartec ST-PC020EM

Карты Proximity

Проксимити карта Em-Marin, ISO — для печати на принтере, Показать ещё

14. 76

76

Уточнить оптовую цену

В наличии 1949 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 8858

Smartec ST-ER115

Кнопки выхода

Устройство разблокировки двери с восстанавливаемой вставкой, защитная прозрачная крышка, 2 группы контактов Показать ещё

902

Уточнить оптовую цену

В наличии 349 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 14155

IronLogic Matrix-II (мод. E K) (серый)

E K) (серый)

Автономные контроллеры

Автономный контроллер-считыватель.Рабочая частота: 125 KHz. Работа с картами&брелками: EM Marine. Количество ключей/карт(max): 680 шт. Встроенная энергонезависимая память (EEPROM). Дальность чтения: 6-8 cm. Показать ещё

2 496

735 экономии

Уточнить оптовую цену

В наличии мало

Доставка

2 мая

Самовывоз

28 апреля

Код: 155957

Smartec ST-PT011EM-GR

Брелоки Proximity

Проксимити брелок EmMarin, серый, 40х32х4 Показать ещё

22. 14

14

Уточнить оптовую цену

В наличии 2039 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 14153

IronLogic Z-5R(мод. Case)

Автономные контроллеры

автономный контроллер в монтажной коробке.Напряжение питания: 8-18V DC. Ток потребления: 4 mA. Ток коммутации: 5А. Количество ключей/карт (max): 1364 шт. Тип ключей:DS1990A, RFID карточки/брелки. Встроенная Показать ещё

863

488 экономии

Уточнить оптовую цену

В наличии 46 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 18711

CAME AF43S

Радиоуправление для ворот

Радиоприемник Показать ещё

2 200

Уточнить оптовую цену

В наличии мало

Доставка

2 мая

Самовывоз

28 апреля

Код: 19326

Smartec ST-PC010MF

Карты Proximity

Cмарт-карта Mifare 1K, стандартного типа, размеры 86 х 54,0 х 1,8 Показать ещё

18. 86

86

Уточнить оптовую цену

В наличии 883 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 19327

Smartec ST-PC020MF

Карты Proximity

Идентификационная карта с рабочей частотой 13,56 МГц и расстоянием считывания до 10 Показать ещё

17.22

Уточнить оптовую цену

В наличии 1425 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 26634

Smartec ST-EL180ML

4. 0

0

2 отзыва

Замок электромагнитный

Замок электромагнитный для внутренней установки. Сила удержания 180 кг. Универсальное питание 12 или 24 Показать ещё

2 256

Уточнить оптовую цену

В наличии 19 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 26784

Smartec ST-EL150S

5.0

1 отзыв

Замок электромагнитный

Электромагнитный замок предназначен для запирания дверей систем контроля доступа и эвакуационных выходов. Компактные размеры замка (без монтажной планки высота всего 30мм) позволяют Показать ещё

1 804

Уточнить оптовую цену

В наличии 12 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 26786

Smartec ST-BR180L

Аксессуары к замкам

L-образное крепление с возможностью регулировки представляет собой дополнительный аксессуар для электромагнитного замка. Используется на двери при открытии наружу. При помощи Показать ещё

Используется на двери при открытии наружу. При помощи Показать ещё

541

Уточнить оптовую цену

В наличии мало

Доставка

2 мая

Самовывоз

28 апреля

Код: 32790

Tantos EM-Marine (толстая) TS

Карты Proximity

EM-Marine (толстая) Карта Proximity 125 кГц с прорезью, 86x54x1,6 Показать ещё

35.50

Уточнить оптовую цену

В наличии 464 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 32799

Tantos TS-MAGIC

Кнопки выхода

Сенсорная кнопка запроса на выход, накладная, пластиковая, с подсветкой, реле 3А, 30В, COM/NO/NC, рабочая температура — 20 . .. + 50 С, размеры 86х50х20 Показать ещё

.. + 50 С, размеры 86х50х20 Показать ещё

875

Уточнить оптовую цену

В наличии 6 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 36634

EM-Marine карта тонкая

Карты Proximity

Карта EM-Marine, Read Only, тонкая (0,8 мм), с Показать ещё

27.10

2.70 экономии

Уточнить оптовую цену

В наличии 120 шт

Доставка

2 мая

Самовывоз

28 апреля

Код: 129063

CAME KRONO Combo(001U1411RU)

Комплекты автоматики линейного типа

До 800кг или до 3,0м интенсивность 30% с блоком управления ZF1. Состав комплекта 001KR310D KR310D — Привод 230 В линейный самоблокирующийся для правой створки 1. 001KR310S KR310S — Привод 230 В линейный Показать ещё

Состав комплекта 001KR310D KR310D — Привод 230 В линейный самоблокирующийся для правой створки 1. 001KR310S KR310S — Привод 230 В линейный Показать ещё

45 000

Уточнить оптовую цену

В наличии мало

Доставка

2 мая

Самовывоз

28 апреля

Популярные бренды в категории

СКУД — система контроля и управления доступом

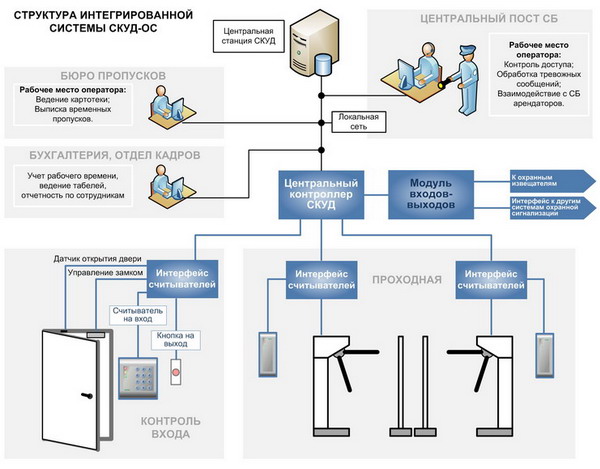

СКУД – система контроля и управления доступом. Под этим термином понимается сочетание программных и аппаратных средств безопасности, предназначенных для ограничения и регистрации лиц в заданное помещение или на территорию. Такие комплексы отличаются распространенностью на объектах разной направленности – от обычных школ, администраций и поликлиник до офисов, предприятий и объектов государственной важности.

Рекомендуем установить

СКУД

Цена:

10 900o

Охрана премиум. Умный дом — оборудование

Цена:

110 000o

Для выполнения каких задач используется СКУД?

Система контроля и управления доступом предназначена для выполнения широкого спектра задач, связанных как с безопасностью, так и с эффективностью предприятия. В первую очередь акцент делается на безопасности, и только потом на дополнительные возможности. Две основные задачи, выполнение которых возлагается на СКУД:

- Ограничение доступа физических лиц на контролируемую территорию.

- Идентификация лиц, располагающих доступом на охраняемую территорию.

Кроме того, системы безопасности контроля и управления доступом используются для перечисленных целей:

- Учет рабочего времени сотрудников предприятия.

- Расчет зарплаты на основании отработанного времени.

- Расширение возможностей пожарной сигнализации.

- Расширение возможностей охранной сигнализации.

- Запись базы данных по посетителям и персоналу.

Рассматриваемые системы аппаратных и программных средств может интегрироваться с видеонаблюдением. После этого открывается возможность совмещения друг с другом событий, отслеженных обоими системами. Это оказывает серьезную помощь при расследовании преступлений, направленных против безопасности объекта.

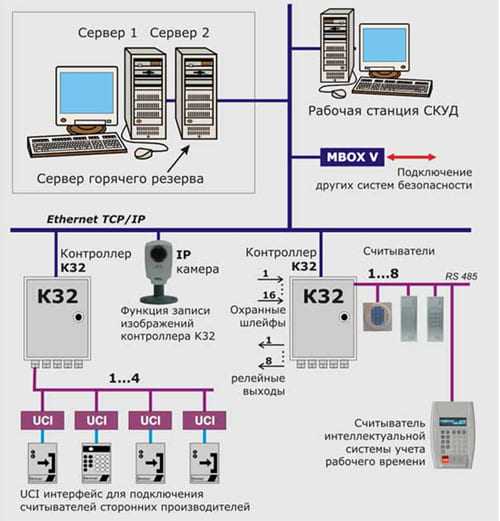

Две разновидности системы контроля доступа

Используемые на современных объектах системы контроля и управления доступом классифицируются на две большие разновидности. Подробнее:

- Сетевые системы. В таких комплексах отдельные средства объединены в единое целое и подключены к управляющему компьютеру. Используются на крупных объектах с большим количеством точек доступа, число которых исчисляется десятками и даже сотнями. Для простых объектов обычно не применяются.

- Автономные комплексы. Более дешевые, легкие монтаже и простые в применении комплексы, которые хорошо подходят для контролируемых территорий небольшого размера.

Не подходят для учета рабочего времени, имеют меньший набор опций по сравнению с сетевыми комплексами – это надо учитывать.

Не подходят для учета рабочего времени, имеют меньший набор опций по сравнению с сетевыми комплексами – это надо учитывать.

Вариант системы выбирается исходя из бюджета компании, количества точек доступа, требуемых возможностей.

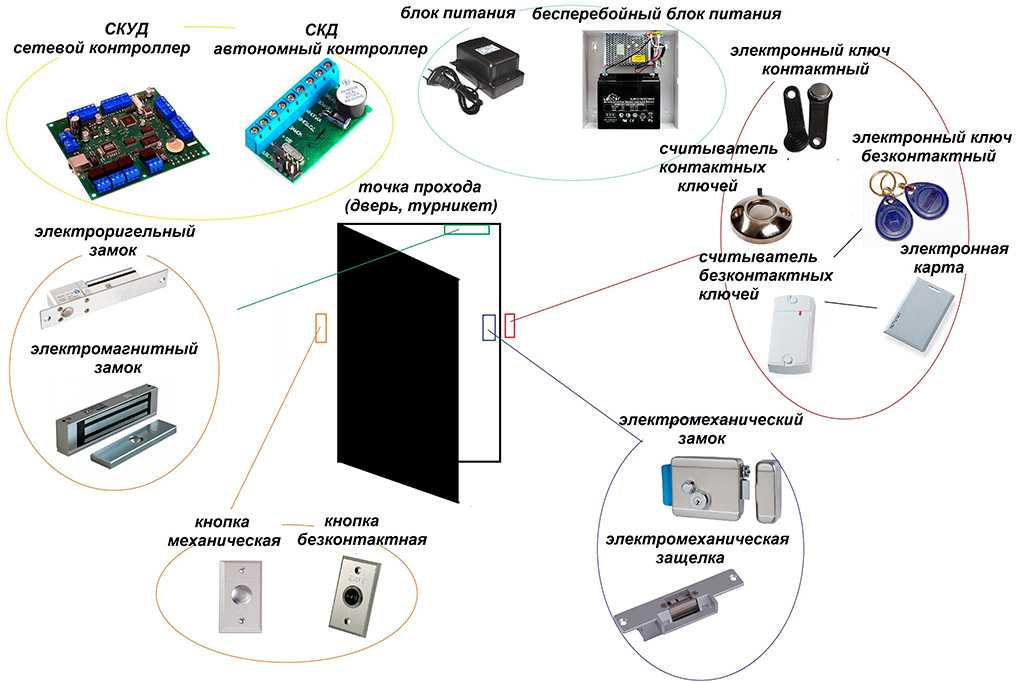

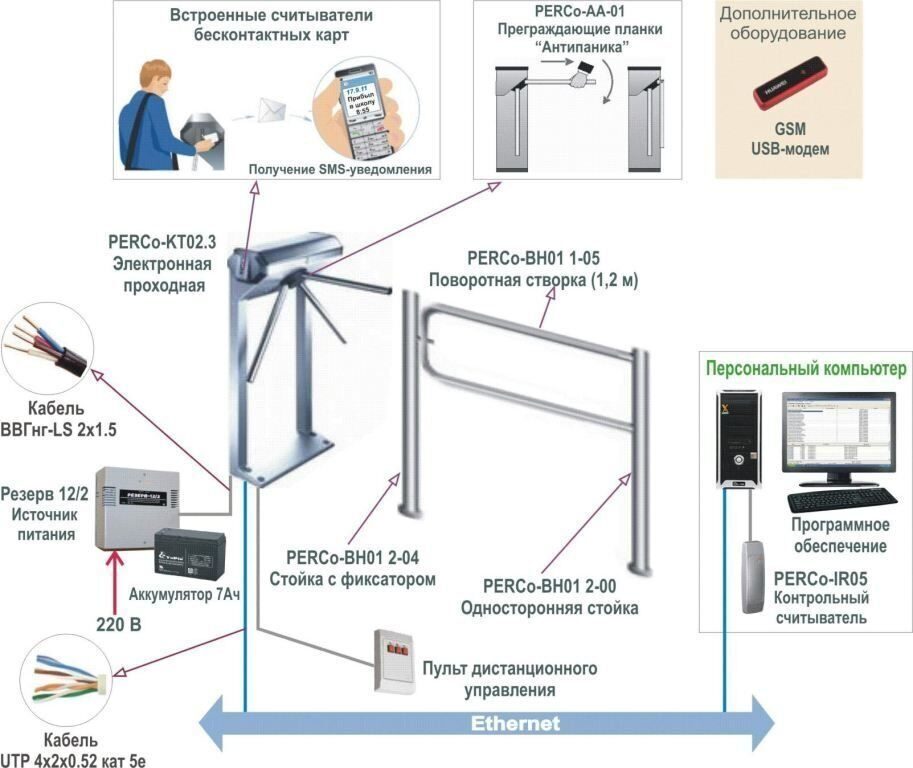

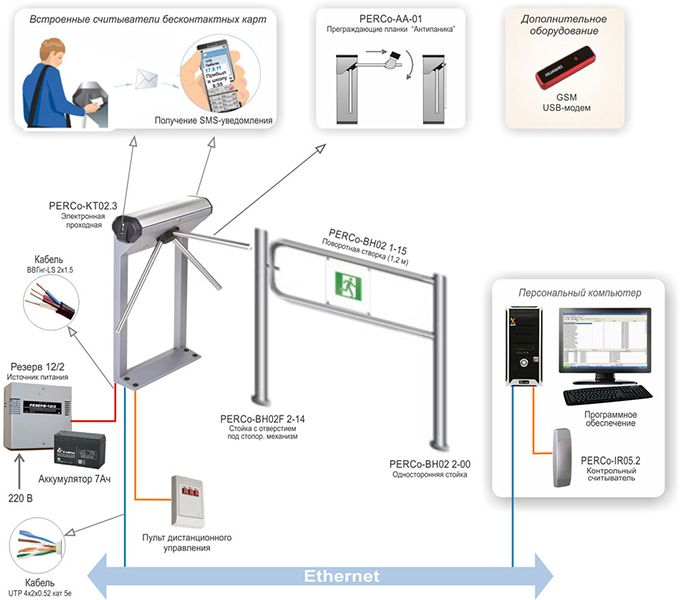

Устройства, которые входят в состав системы

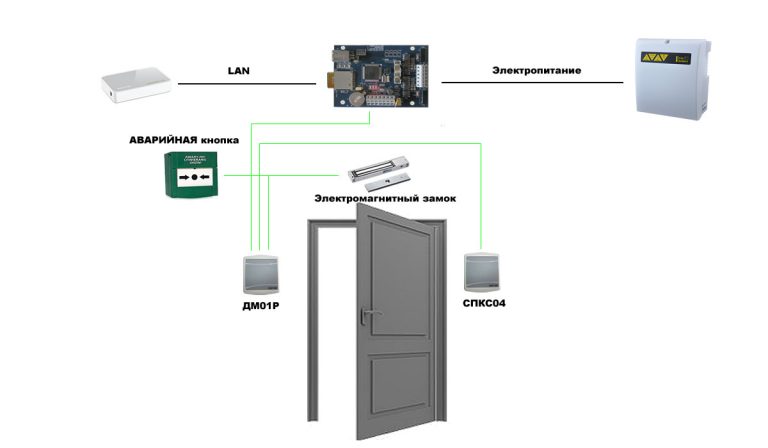

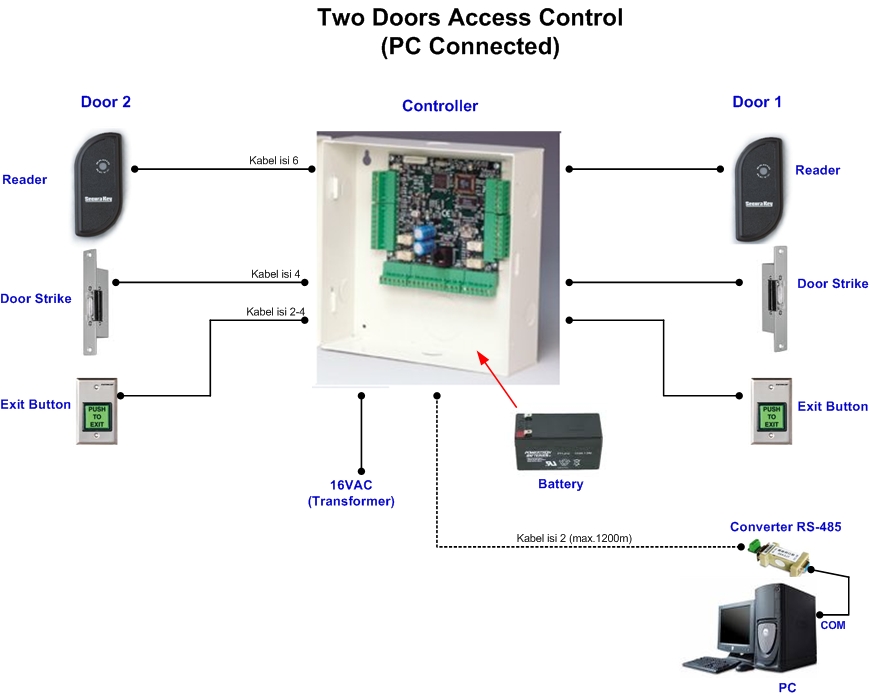

Как уже было сказано, в комплекс управления доступом СКУД входит большое количество аппаратных средств. Среди элементов системы встречаются исполнительные устройства, идентификаторы, контроллеры, считыватели и вспомогательные технические средства. Более подробно о каждом типе оборудования можно узнать далее.

Контроллер

Центральное устройство, которое отвечает за слаженную работу преграждающих устройств, считывателей и иных элементов системы. Именно контроллер имеет встроенные коды идентификаторов, и он принимает решение, пропускать конкретное лицо на охраняемую территорию, либо нет. В случае, если некоторое число контроллеров объединяются друг с другом и с головным компьютером по сети, команды могут отдаваться и головным ПК тоже.

Исполнительные устройства

В зависимости от места установки исполнительные устройства СКУД делятся на две разновидности. Средства из первой категории монтируются на дверях, из второй – на проходах. К первым относятся следующие устройства:

- Замки. Чаще всего используются электромагнитные и электромеханические замки. Первые подходят для монтажа на эвакуационных маршрутах, действующих при пожаре, т.к. могут открываться автоматически. Вторые характеризуются высокой устойчивостью ко взлому и защитой от попытки открыть напряжением.

- Защелки. Наиболее распространены электрические защелки, которые монтируются преимущественно на внутренних дверях. Это связано со сниженной защитой от взлома по сравнению с перечисленными выше замками. Открывание и закрывание защелок осуществляется при подаче либо снятии с них напряжения.

Преграждающие устройства, которые монтируются в местах прохода, представлены следующими средствами:

- Ворота. Наряду со шлагбаумами устанавливаются на путях, ведущих на охраняемую территорию бизнес-центра, жилого комплекса, предприятия или иного объекта.

Обычно комплектуются считывателями.

Обычно комплектуются считывателями. - Турникеты. Устанавливаются на входах в здание, офис, государственное учреждение. Применяются для обеспечения контролируемого доступа большого количества людей на охраняемую территорию.

- Шлюзовые кабины. Преграждающие средства такого плана можно встретить обычно на тех объектах, к безопасности которых предъявляются строгие требования. Это банки и режимные предприятия.

- Барьеры. Располагаются на въездах на контролируемую территорию и служат для предотвращения несанкционированного доступа. Они автоматически поднимаются над дорогой и закрывают проезд.

Техническое обслуживание СКУД обычно заключается в работе как раз с этими устройствами. Это связано с тем, что преграждающие средства наиболее подвержены износу, механическим воздействиям и повреждениям, в том числе нанесенных злоумышленниками. Мероприятия по техническому обслуживанию включает ремонт и замену средств.

Идентификаторы

Идентификаторы – технические средства, в которых запрограммирован код доступа. Как правило, они имеют вид брелока, карты, метки или другого портативного предмета, который должен быть при себе у лица, имеющего доступ на контролируемую территорию. Также идентификатором может быть цифровой код, который требуется набрать на панели доступа. Современные идентификаторы – отпечатки пальца, рисунок сетчатки, модель лица.

Как правило, они имеют вид брелока, карты, метки или другого портативного предмета, который должен быть при себе у лица, имеющего доступ на контролируемую территорию. Также идентификатором может быть цифровой код, который требуется набрать на панели доступа. Современные идентификаторы – отпечатки пальца, рисунок сетчатки, модель лица.

Считыватели

Это оборудование предназначено для сканирования идентификатора и отправки сигнала на контроллер, где уже принимается решение о том, дать лицу доступ на территорию или нет. Существуют разные виды считывателей под тот или иной вид идентификатора. Это и электрические контакты, и антенны, считывающие радиосигналы. На улицах монтируются вандалоустойчивые и влагозащищенные версии считывателей с большой прочностью.

Вспомогательные средства

Это ряд технических средств, необходимых для нормальной работы системы контроля и управления доступом. Сюда относятся конверторы для подключения отдельных элементов комплекса друг к другу и к управляющему компьютеру. К этой же категории причислены и блоки питания, средства видеонаблюдения, датчики открытия и закрытия дверей. Использование указанных средств делает СКУД более функциональной, надежной и удобной.

К этой же категории причислены и блоки питания, средства видеонаблюдения, датчики открытия и закрытия дверей. Использование указанных средств делает СКУД более функциональной, надежной и удобной.

Программное обеспечение

Программное обеспечение используется в составе далеко не в каждой системы. Применяется в случаях, когда требуется не только организовать контроль точками доступа, но и постоянно собирать информацию о посетителях и других лицах, проникающих на территорию. Также ПО позволяет создавать отчеты по работе системы за определенные периоды времени.

Заключение

Сегодня СКУД распространены достаточно широко не только на предприятиях, но и в жилых домах, бизнес-центрах. Перед установкой комплекса потребуется заказать профессиональное проектирование СКУД с подходящим режимом работы, нужным набором технических средств, ПО. Чтобы получить проект по выгодной цене, обращайтесь в нашу компанию. У нас же можно заказать и работы по техническому обслуживанию СКУД.

Оцените статью:

Please enable JavaScript to view the comments powered by Disqus.УСТАНОВКА СКУД В ОФИС

Монтаж СКУД

Биометрический СКУД: пропускная система по отпечаткам пальцев

Что такое контроль доступа?

БезопасностьК

- Бен Луткевич, Технические характеристики Писатель

Контроль доступа — это метод обеспечения безопасности, который регулирует, кто или что может просматривать или использовать ресурсы в вычислительной среде. Это фундаментальная концепция безопасности, сводящая к минимуму риск для бизнеса или организации.

Существует два типа контроля доступа: физический и логический. Контроль физического доступа ограничивает доступ к кампусам, зданиям, помещениям и физическим ИТ-активам. Логический контроль доступа ограничивает подключения к компьютерным сетям, системным файлам и данным.

Логический контроль доступа ограничивает подключения к компьютерным сетям, системным файлам и данным.

Для обеспечения безопасности объекта организации используют электронные системы контроля доступа, которые полагаются на учетные данные пользователя, считыватели карт доступа, аудит и отчеты для отслеживания доступа сотрудников к ограниченным бизнес-зонам и частным зонам, таким как центры обработки данных. Некоторые из этих систем включают в себя панели управления доступом для ограничения входа в помещения и здания, а также функции сигнализации и блокировки для предотвращения несанкционированного доступа или операций.

Логические системы управления доступом выполняют идентификацию и авторизацию пользователей и объектов путем оценки необходимых учетных данных для входа, которые могут включать пароли, личные идентификационные номера, биометрические сканы, токены безопасности или другие факторы аутентификации. Многофакторная аутентификация (MFA), для которой требуется два или более факторов аутентификации, часто является важной частью многоуровневой защиты для защиты систем управления доступом.

Эта статья является частью

Почему важен контроль доступа?Целью управления доступом является минимизация риска несанкционированного доступа к физическим и логическим системам. Контроль доступа — это фундаментальный компонент программ обеспечения соответствия требованиям безопасности, обеспечивающий применение технологий безопасности и политик контроля доступа для защиты конфиденциальной информации, например данных клиентов. В большинстве организаций есть инфраструктура и процедуры, которые ограничивают доступ к сетям, компьютерным системам, приложениям, файлам и конфиденциальным данным, таким как личная информация и интеллектуальная собственность.

Системы контроля доступа сложны, и ими может быть сложно управлять в динамичных ИТ-средах, включающих локальные системы и облачные сервисы. После громких нарушений поставщики технологий перешли от систем единого входа к унифицированному управлению доступом, которое предлагает контроль доступа для локальных и облачных сред.

Элементы управления доступом идентифицируют физическое или юридическое лицо, подтверждают, что лицо или приложение является тем, за кого они себя выдают, и авторизуют уровень доступа и набор действий, связанных с именем пользователя или IP-адресом. Службы и протоколы каталогов, в том числе упрощенный протокол доступа к каталогам и язык разметки подтверждения безопасности, обеспечивают контроль доступа для аутентификации и авторизации пользователей и объектов и позволяют им подключаться к компьютерным ресурсам, таким как распределенные приложения и веб-серверы.

Организации используют разные модели управления доступом в зависимости от своих требований соответствия и уровней безопасности ИТ, которые они пытаются защитить.

Типы контроля доступаОсновные модели контроля доступа следующие:

- Обязательное управление доступом ( MAC ).

Это модель безопасности, в которой права доступа регулируются центральным органом на основе нескольких уровней безопасности. Часто используемые в правительственной и военной среде, классификации назначаются системным ресурсам и операционной системе или ядру безопасности. MAC предоставляет или запрещает доступ к объектам ресурсов на основании допуска пользователя или устройства к информационной безопасности. Например, Security-Enhanced Linux — это реализация MAC в Linux.

Это модель безопасности, в которой права доступа регулируются центральным органом на основе нескольких уровней безопасности. Часто используемые в правительственной и военной среде, классификации назначаются системным ресурсам и операционной системе или ядру безопасности. MAC предоставляет или запрещает доступ к объектам ресурсов на основании допуска пользователя или устройства к информационной безопасности. Например, Security-Enhanced Linux — это реализация MAC в Linux. - Дискреционный контроль доступа (DAC). Это метод управления доступом, при котором владельцы или администраторы защищенной системы, данных или ресурса устанавливают политики, определяющие, кто или что имеет право доступа к ресурсу. Многие из этих систем позволяют администраторам ограничивать распространение прав доступа. Распространенной критикой систем DAC является отсутствие централизованного управления.

- Управление доступом на основе ролей ( RBAC ).

Это широко используемый механизм управления доступом, который ограничивает доступ к компьютерным ресурсам на основе отдельных лиц или групп с определенными бизнес-функциями (например, уровень руководителя, уровень инженера 1 и т. д.), а не личности отдельных пользователей. Модель безопасности на основе ролей опирается на сложную структуру назначений ролей, авторизации ролей и разрешений ролей, разработанную с использованием разработки ролей для регулирования доступа сотрудников к системам. Системы RBAC можно использовать для обеспечения соблюдения инфраструктур MAC и DAC.

Это широко используемый механизм управления доступом, который ограничивает доступ к компьютерным ресурсам на основе отдельных лиц или групп с определенными бизнес-функциями (например, уровень руководителя, уровень инженера 1 и т. д.), а не личности отдельных пользователей. Модель безопасности на основе ролей опирается на сложную структуру назначений ролей, авторизации ролей и разрешений ролей, разработанную с использованием разработки ролей для регулирования доступа сотрудников к системам. Системы RBAC можно использовать для обеспечения соблюдения инфраструктур MAC и DAC. - Управление доступом на основе правил. Это модель безопасности, в которой системный администратор определяет правила, регулирующие доступ к объектам ресурсов. Эти правила часто основаны на условиях, таких как время суток или местоположение. Нередко используется какая-либо форма управления доступом на основе правил и RBAC для обеспечения соблюдения политик и процедур доступа.

- Управление доступом на основе атрибутов.

Это методология управления правами доступа путем оценки набора правил, политик и отношений с использованием атрибутов пользователей, систем и условий среды.

Это методология управления правами доступа путем оценки набора правил, политик и отношений с использованием атрибутов пользователей, систем и условий среды.

Управление доступом интегрировано в ИТ-среду организации. Это может включать системы управления идентификацией и управления доступом. Эти системы предоставляют программное обеспечение для контроля доступа, базу данных пользователей и инструменты управления для политик контроля доступа, аудита и обеспечения соблюдения.

Когда пользователь добавляется в систему управления доступом, системные администраторы используют автоматизированную систему обеспечения для настройки разрешений на основе инфраструктур управления доступом, должностных обязанностей и рабочих процессов.

Наилучшая практика наименьших привилегий ограничивает доступ только к ресурсам, которые требуются сотрудникам для выполнения их непосредственных рабочих функций.

Многие проблемы контроля доступа связаны с высокой степенью распределенности современных ИТ. Трудно отслеживать постоянно развивающиеся активы, потому что они рассредоточены как физически, так и логически. Конкретные примеры проблем включают следующее:

- динамическое управление распределенными ИТ-средами; усталость пароля

- ; Видимость соответствия

- благодаря последовательной отчетности;

- централизовать пользовательские каталоги и избежать разрозненности отдельных приложений; и Управление данными

- и их прозрачность благодаря согласованной отчетности.

Многие традиционные стратегии управления доступом, которые хорошо работали в статических средах, когда вычислительные ресурсы компании использовались локально, неэффективны в сегодняшних рассредоточенных ИТ-средах. Современные ИТ-среды состоят из нескольких облачных и гибридных реализаций, которые распределяют активы по физическим местоположениям и множеству уникальных устройств и требуют стратегий динамического контроля доступа.

Организации часто пытаются понять разницу между аутентификацией и авторизацией. Аутентификация — это процесс подтверждения того, что люди являются теми, за кого они себя выдают, с использованием биометрической идентификации и многофакторной аутентификации. Распределенный характер активов дает организациям множество возможностей для аутентификации человека.

Авторизация — это предоставление пользователям правильного доступа к данным на основе их аутентифицированной личности. Одним из примеров того, когда авторизация часто не выполняется, является случай, когда человек уходит с работы, но все еще имеет доступ к активам этой компании. Это создает дыры в безопасности, потому что актив, который человек использовал для работы — например, смартфон с программным обеспечением компании — все еще подключен к внутренней инфраструктуре компании, но больше не контролируется, потому что человек больше не работает в компании. Если это не остановить, это может вызвать серьезные проблемы с безопасностью для организации. Например, если устройство бывшего сотрудника будет взломано, злоумышленник может получить доступ к конфиденциальным данным компании, изменить пароли или продать учетные данные сотрудника или данные компании.

Например, если устройство бывшего сотрудника будет взломано, злоумышленник может получить доступ к конфиденциальным данным компании, изменить пароли или продать учетные данные сотрудника или данные компании.

Одним из решений этой проблемы является строгий контроль и отчетность о том, кто имеет доступ к защищенным ресурсам, поэтому, когда происходит изменение, его можно немедленно идентифицировать, а списки контроля доступа и разрешения можно обновить, чтобы отразить это изменение.

Другой часто упускаемой из виду проблемой управления доступом является взаимодействие с пользователем. Если технологию управления доступом сложно использовать, сотрудники могут использовать ее неправильно или полностью обойти, создавая бреши в безопасности и пробелы в соблюдении требований. Если приложение для создания отчетов или мониторинга сложно использовать, отчеты могут быть скомпрометированы из-за ошибки сотрудника, что приведет к бреши в системе безопасности, поскольку важное изменение разрешений или уязвимость в системе безопасности останутся незамеченными.

Существует много типов программного обеспечения и технологий управления доступом, и несколько компонентов часто используются вместе как часть более крупной стратегии управления идентификацией и доступом (IAM). Программные инструменты могут быть развернуты локально, в облаке или и там, и там. Они могут быть сосредоточены главным образом на внутреннем управлении доступом компании или внешнем управлении доступом для клиентов. Типы программных средств управления доступом включают следующее:

- приложения для отчетности и мониторинга

- инструменты управления паролями

- инструменты обеспечения

- хранилища личных данных

- инструменты применения политики безопасности

Microsoft Active Directory является одним из примеров программного обеспечения, которое включает в себя большинство перечисленных выше инструментов в одном предложении. Другие поставщики IAM с популярными продуктами включают IBM, Idaptive и Okta.

Другие поставщики IAM с популярными продуктами включают IBM, Idaptive и Okta.

Последнее обновление: июль 2022 г.

Продолжить чтение О контроле доступа- Повышение безопасности хранилища Azure с помощью руководства по управлению доступом

- Как футбольный клуб использует систему контроля доступа с распознаванием лиц

- Объедините локальное и облачное управление доступом с помощью SDP

- Аналитический центр по безопасности: усилить контроль данных и доступа, чтобы остановить кражу личных данных

- Как усилить контроль доступа к IoT для повышения кибербезопасности

Сравните нулевое доверие с принципом наименьших привилегий

Автор: Эндрю Фрелих

Как работает SD-доступ?

Автор: Джон Берк

Сервер AAA (аутентификация, авторизация и учет)

Автор: Эндрю Фрелих

управление идентификацией (управление идентификаторами)

Автор: Линда Розенкранс

Сеть

- 6 шагов для быстрой сегментации географической сети

При сегментации сетевых операций в определенных частях мира модульная конструкция сети и определение географического домена являются двумя.

..

.. - Как ChatGPT может помочь в управлении сетью

Сетевые специалисты могут использовать ChatGPT в качестве инструмента для автоматизации рутинных процессов, написания кода, проектирования сетей и выполнения других …

- Преимущества сетей цифровых двойников

Цифровые двойные сети используют исторические данные и данные в реальном времени для моделирования сети. Эти данные дают преимущества в сети …

ИТ-директор

- ChatGPT использует политику для бизнеса, поскольку регуляторы борются

Поскольку регулирующие органы изо всех сил пытаются идти в ногу с новыми технологиями искусственного интеллекта, такими как ChatGPT, предприятия будут нести ответственность за создание политик использования…

- Федеральные агентства обещают принять меры против «вреда, причиняемого ИИ»

Федеральные правоохранительные органы во вторник расправились с системами искусственного интеллекта, отметив, что та же защита прав потребителей .

..

.. - Как пандемия изменила инвестиции в технологии и стратегию ИТ-директоров

COVID-19 привел к широкому распространению облачных технологий и технологий удаленной работы. Вот что ИТ-директора должны знать об инвестициях в ИИ и…

Рабочий стол предприятия

- Устройства, которые работают только с Microsoft Teams, в нашем будущем?

Microsoft Teams постоянно расширяется и добавляет новые функции, так что же дальше с этой многофункциональной платформой? Может быть …

- Настройка режима киоска Windows 11 4 различными способами

Режим киоска Windows 11 предлагает улучшения по сравнению с предыдущими версиями для администраторов настольных компьютеров. ИТ-специалисты должны изучить эти четыре метода и …

- 6 вариантов антивируса Mac для повышения безопасности в Интернете

Организации, в управлении которых находятся настольные компьютеры с macOS, должны убедиться, что их продукты для обеспечения безопасности поддерживают компьютеры Mac.

Обзор этих …

Обзор этих …

Облачные вычисления

- Как создать оповещение CloudWatch для инстанса EC2

Аварийные сигналы CloudWatch — это строительные блоки инструментов мониторинга и реагирования в AWS. Познакомьтесь с ними, создав Amazon…

- 5 способов восстановить виртуальную машину Azure

Существуют различные способы восстановления виртуальной машины Azure. Узнайте, почему вам нужно восстановить виртуальную машину, доступные методы восстановления и какие…

- Преимущества и ограничения Google Cloud Recommender

Расходы на облако могут выйти из-под контроля, но такие службы, как Google Cloud Recommender, предоставляют информацию для оптимизации ваших рабочих нагрузок. Но…

ComputerWeekly.com

- Tenable открывает игровую площадку для генеративных киберинструментов ИИ

Набор генеративных киберинструментов ИИ, предназначенных для помощи исследователям в области безопасности в обратном проектировании, отладке и других областях .

..

.. - Microsoft не может получить одобрение CMA на сделку с Activision

Управление по конкуренции и рынкам Великобритании решило, что предложенное Microsoft приобретение Activision за 68,7 млрд долларов нанесет ущерб…

- Эмоциональный путь Zopa к тому, чтобы стать банком

Генеральный директор Zopa Bank не видит причин, по которым банк, основанный на приложениях, не должен быть таким же большим, как крупные гиганты

Что такое контроль доступа? — Цитрикс

Назад к Глоссарию

Контроль доступа — это фундаментальный компонент безопасности данных, который определяет, кому разрешен доступ и использование информации и ресурсов компании. С помощью аутентификации и авторизации политики управления доступом гарантируют, что пользователи являются теми, за кого себя выдают, и имеют соответствующий доступ к данным компании. Контроль доступа также может применяться для ограничения физического доступа к кампусам, зданиям, помещениям и центрам обработки данных.

Изучите дополнительные темы по безопасности данных:

- Как работает контроль доступа?

- Почему важен контроль доступа?

- Решения Citrix для контроля доступа

Как работает контроль доступа?

Управление доступом идентифицирует пользователей, проверяя различные учетные данные для входа, которые могут включать имена пользователей и пароли, PIN-коды, биометрические сканы и токены безопасности. Многие системы контроля доступа также включают многофакторную аутентификацию (MFA) — метод, требующий нескольких методов аутентификации для проверки личности пользователя.

После аутентификации пользователя система управления доступом разрешает соответствующий уровень доступа и разрешенные действия, связанные с учетными данными и IP-адресом этого пользователя.

Существует четыре основных типа контроля доступа. Организации обычно выбирают наиболее целесообразный метод, исходя из своих уникальных требований к безопасности и соответствию требованиям. Четыре модели контроля доступа:

- Дискреционный контроль доступа (DAC): В этом методе владелец или администратор защищенной системы, данных или ресурса устанавливает политики для тех, кому разрешен доступ.

- Обязательное управление доступом (MAC): В этой недискреционной модели доступ предоставляется на основании информационного допуска. Центральный орган регулирует права доступа на основе различных уровней безопасности. Эта модель распространена в правительственной и военной среде.

- Управление доступом на основе ролей (RBAC): RBAC предоставляет доступ на основе определенных бизнес-функций, а не личности отдельного пользователя. Цель состоит в том, чтобы предоставить пользователям доступ только к тем данным, которые считаются необходимыми для их ролей в организации.

Этот широко используемый метод основан на сложной комбинации назначений ролей, авторизации и разрешений.

Этот широко используемый метод основан на сложной комбинации назначений ролей, авторизации и разрешений. - Управление доступом на основе атрибутов (ABAC): В этом динамическом методе доступ основан на наборе атрибутов и условий среды, таких как время суток и местоположение, назначенных как пользователям, так и ресурсам.

Почему важен контроль доступа?

Контроль доступа предотвращает попадание конфиденциальной информации, такой как данные клиентов, личная информация и интеллектуальная собственность, в чужие руки. Это ключевой компонент современной системы безопасности с нулевым доверием, которая использует различные механизмы для постоянной проверки доступа к корпоративной сети. Без надежных политик контроля доступа организации рискуют утечкой данных как из внутренних, так и из внешних источников.

Контроль доступа особенно важен для организаций с гибридными и многооблачными облачными средами, где ресурсы, приложения и данные находятся как локально, так и в облаке. Контроль доступа может обеспечить этим средам более надежную защиту доступа, помимо единого входа (SSO), и предотвратить несанкционированный доступ с неуправляемых и личных устройств.

Контроль доступа может обеспечить этим средам более надежную защиту доступа, помимо единого входа (SSO), и предотвратить несанкционированный доступ с неуправляемых и личных устройств.

ТЕХНИЧЕСКАЯ ДОКУМЕНТАЦИЯ

8 Передовой опыт BYOD

Узнайте, как правильная стратегия BYOD и управление доступом на основе политик помогают повысить производительность и обеспечить безопасность ресурсов.

Получить информационный документ

Решения Citrix для контроля доступа

По мере того, как организации внедряют гибридные модели работы, а бизнес-приложения перемещаются в облако, важно защищаться от современных угроз, исходящих из Интернета, использования BYOD и неуправляемых устройства, а также атаки, направленные на использование приложений и API. Решения Citrix для безопасного доступа обеспечивают постоянную защиту приложений, независимо от того, где люди работают и какие устройства используют.

- Citrix Secure Private Access обеспечивает доступ к сети с нулевым доверием (ZTNA) для всех приложений, санкционированных ИТ-отделом.